网络安全渗透神器——Burp Suite使用教程

环境准备

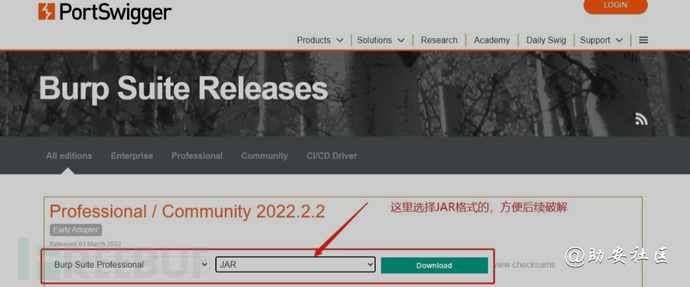

下载Burpsuite Pro 2022.2.2 Jar文件、注册机、jdk

Burpsuite:https://portswigger.net/Burp/Releases

注册机:https://github.com/h3110w0r1d-y/BurpLoaderKeygen/releases

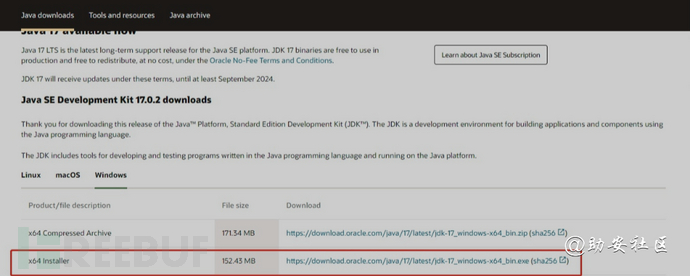

jdk:https://www.oracle.com/java/technologies/downloads/#jdk17-windows

1、安装好jdk并配置好环境变量

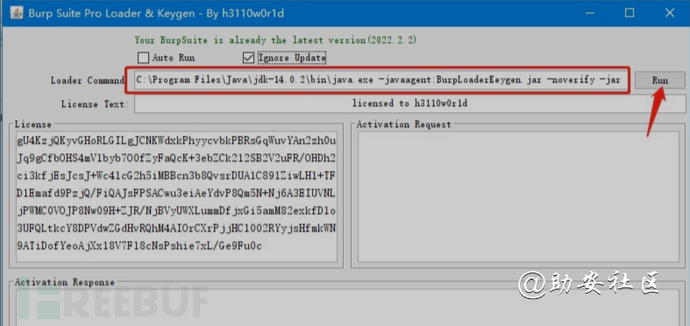

2、直接运行注册机:BurpLoaderKeygen.jar文件,双击或者使用 java -jar命令打开也可以。注册机会自动识别目录下的burpsuite_pro_v2022.2.2.jar文件,并且自动添加参数

Diy自己的license信息:

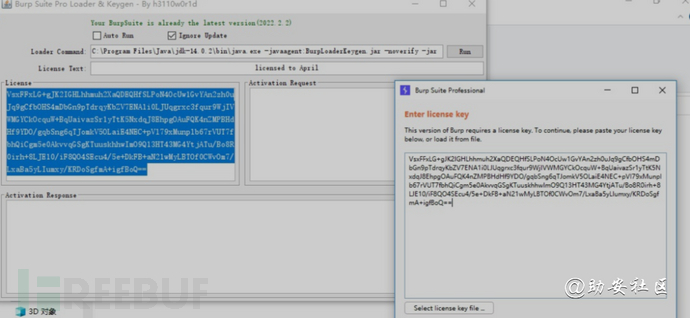

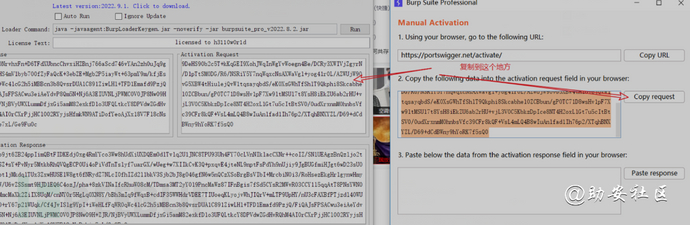

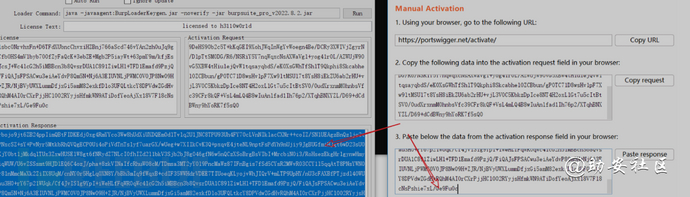

将BurpLoaderKeygen.jar界面上的License信息复制到burpsuite上面:

然后选中Manual activation 手动激活

点击Next,完成激活

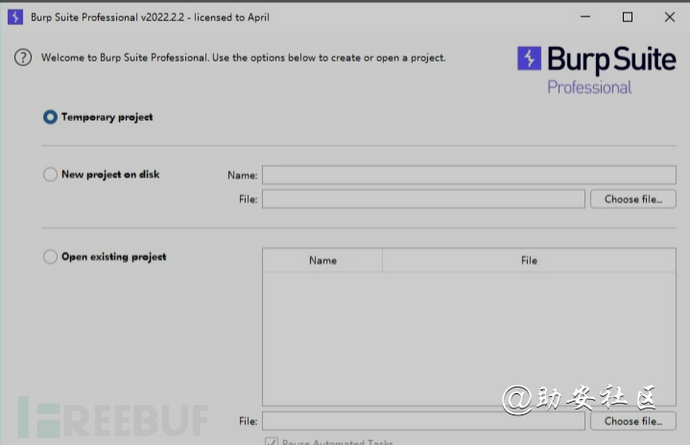

点击run,启动burpsuite。

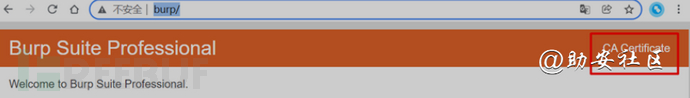

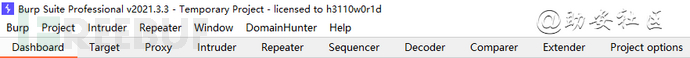

当出现这个界面,说明已经破解完成,点击 Next 可以直接使用了。

一、CA证书介绍

目的:为了解密HTTPS流量

HTTPS为了传输数据加密安全性,在原有的HTTP协议上加入了套接字层SSL协议,并通过CA证书验证服务器身份,并对通信消息进行加密,为了抓取到HTTPS的数据流量一个重要的介质是BuspSuite的CA证书。

二、CA证书安装

Burp Suite 是通过拦截代理的方式。

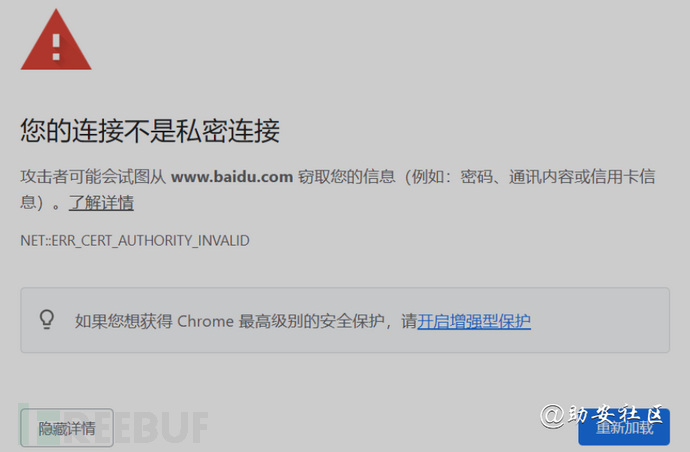

如果未安装Burp的CA证书,抓取HTTPS的数据包会报如下错误:

且burp的历史抓包信息抓取不到HTTPS的数据:

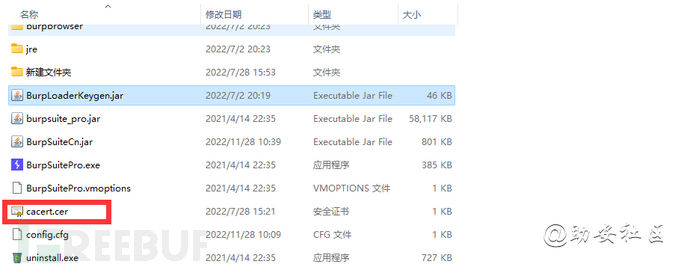

》下载下来的证书:

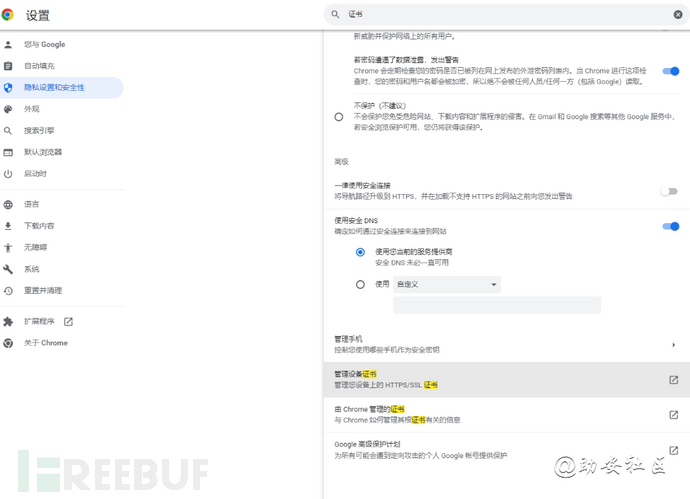

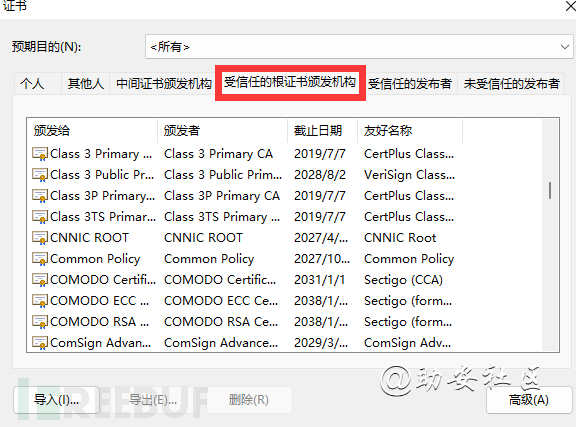

》》依次打开浏览器 –>设置 ->隐私设置和安全性 ->安全 ->管理证书 ->证书 ->受信任的根证书颁发机构 ->导入

进入设置——搜索证书——再导入即可;根据向导,将证书放在“受信任的根证书颁发机构

最好能下载一个Proxy SwitchyOmega插件快速切换代理

1、Target

(目标)——显示目标目录结构的的一个功能。

2、Proxy

(代理)——拦截。Burp Proxy是利用Burp开展测试流程的核心,通过代理模式,可以让我们拦截、查看、修改所有在客户端与服务端之间传输的数据。

3、HTTP/S

http/s的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流。

4、Spider

(蜘蛛)——应用智能感应的网络爬虫,它能完整的枚举应用程序的内容和功能。

5、Decoder

Decoder(解码器)——进行手动执行或对应用程序数据者智能解码编码的工具。

6、Scanner

(扫描器)——高级工具,执行后,它能自动地发现web应用程序的安全漏洞。

主要用于自动检测web系统的各种漏洞。

7、Intruder

(入侵)--- 个定制的高度可配置的工具,对web应用程序进行自动化攻击,如:枚举标识符,收集有用的数据,以及使用fuzzing技术探测常规漏洞。这是一个定制的高度可配置的工具。可以对web应用程序进行自动化的攻击,如通过标识符枚举用户名、ID和账号密码,模糊测试、sql注入、跨站、目录遍历等等。

8、Repeater

(中继器)----个靠手动操作来触发单独的HTTP请求,并分析应用程序响应的工具。是一个手动修改、补发个别http请求,并分析它们的响应的工具。它最大的用途就是能和其他bp工具结合起来用可以将目标站点地图、proxy的浏览记录、burp Intruder的攻击结果,发送到Reapeater上,并手动调整。

9、Comparer

(对比)——通常是通过一些相关的请求和响应得到两项数据的一个可视化的“差异”。主要提供一个可视化的差异比对功能,来对比分析两次数据之间的区别。

10、Sequencer

(会话)——用来分析那些不可预知的应用程序会话令牌和重要数据项的随机性的工具。用于分析数据样本随机性质量的工具,可以用它测试应用程序的会话令牌、密码重置令牌是否可预测等场景。有信息截取、手动加载、选项分析三部分。

11、Extender

(扩展)——可以让你加载Burp Suite的扩展,使用你自己的或第三方代码来扩展Burp Suite的功能。

12、Options

(设置)——对Burp Suite的设置。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)