0x01 前言

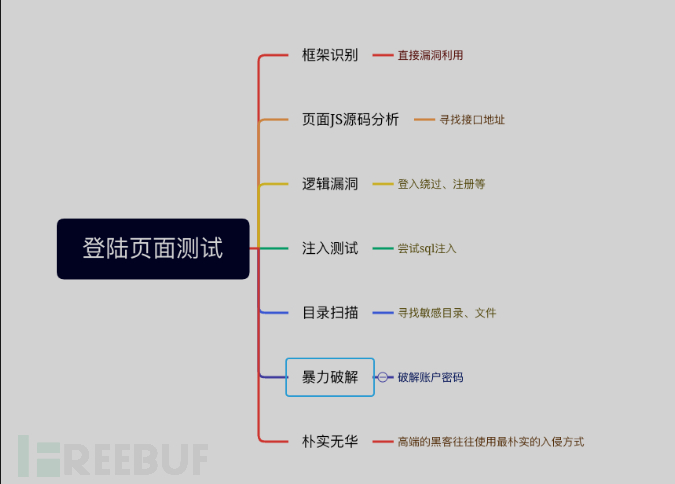

在渗透测试中我们经常会遇到一些管理后台,没有多余的功能,就只有一个登录页面,很多小伙伴简单的尝试了一下爆破就没思路了,更不用说有验证码的。

本文主要分享笔者渗透测试中遇到登录页面时检测的常规思路。

0x02第一招:长qiang思兮长qiang亦|框架识别

在碰到登陆页的时候首先判断后台用的框架,比如PHP的ThinkPHP,JAVA的Shiro、若依等,在拿到框架信息后,便可尝试测试是否存在对应框架漏洞,如果运气好,就省事了很多,直接getshell、绕过登陆或者读取到数据库文件、配置文件等。

0x02第二招:相思宜夜情多少|JS源码分析

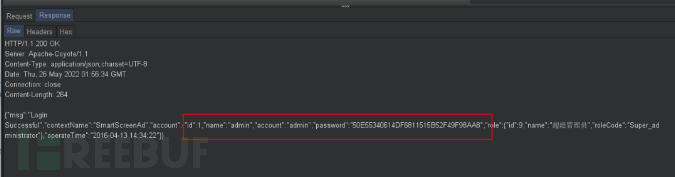

第一式打完没结果的话接着来第二式,F12大法,通过查看登陆界面的源代码,找到网页中的js文件进行分析,有的时候会有惊喜,比如登陆的账号密码,更多的时候是寻找未授权的注册接口、重置密码接口、文件上传接口、用户查询接口等。

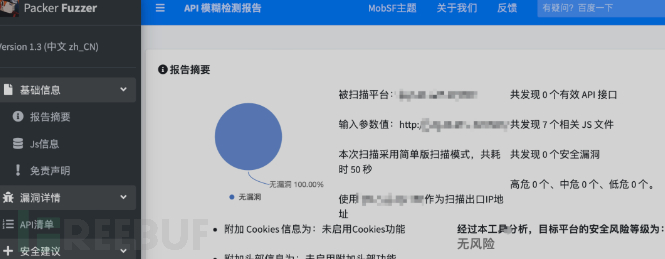

目前主流的前端基本都采用了webpack打包,主要是查看app.js文件,基本上都是进行了混淆的,可读性较差,可以利用一些工具来进行提取部分接口信息。在这里推荐一款webpack测试的工具,可以提取js文件和一些接口地址。(https://github.com/rtcatc/Packer-Fuzzer)

0x03第三招:盲龙乾坤一簌天下游|逻辑漏洞

在某些情况下,可以尝试拦截登陆请求包,观察登陆失败下的响应包,比如某些status字段、login字段等,如果只是前端验证的话是可以通过修改响应包中某些字段的值便可达到登陆绕过的目的,通常来说这类判断在js代码里面会有明显的逻辑。

或者在有注册功能或者密码找回功能的地方尝试绕过验证,重置系统用户的密码,或者覆盖已有用户密码。

0x04第四招:风流书香百味有多少|注入测试

登陆的数据基本上都是和数据库有进行交互,所以说SQL注入也是测试的重点,万能登陆密码、手动Fuzz,很多时候也会有意外收获,在一些自研后台系统里面经常会出现SQL注入的问题,比如前段时间某道爆出了SQL注入漏洞,其触发点就在登陆参数中。

0x05第五招:无风qiang似犹龙万兵手|目录扫描

什么?打了四招还没打下来?那你一定是遇到了难缠的对手,既然软的不行就来硬的,上述招式无果以后就得考虑换个路子了,通过扫描目录和敏感文件、Fuzz一些常见的接口,往往也能找到一些漏网之鱼。

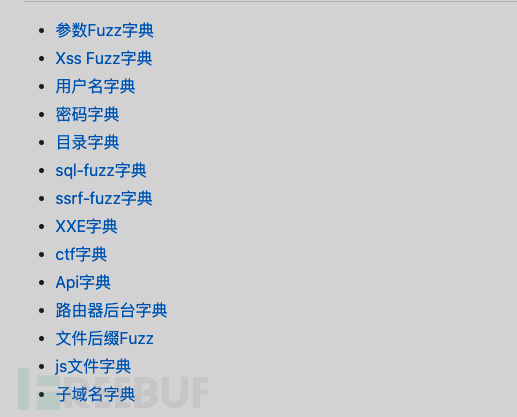

github上面有很多相关字典,主要还是靠自己平时积累一些非常规路径或者参数。给大家推荐一个分类还算比较全的(https://github.com/TheKingOfDuck/fuzzDicts)至于用什么工具去爆破就全靠自己喜好了。

0x06第六招:白龙若是修佛现修心|暴力破解

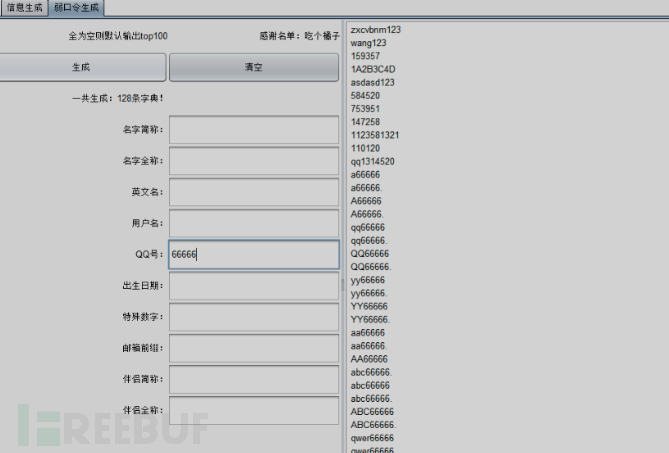

通过搜集到的信息生成带有目标针对性的字典,比如域名、姓名、邮箱等等,网上有很多在线生成字典的,这里推荐一款瞎哥的xia Liao插件,直接安装到burp上面,会方便很多(https://github.com/smxiazi/xia_Liao)

谈到爆破就再谈谈验证码,通常情况下在遇到有验证码的时候,可以尝试去绕过验证码,比如有的会直接返回验证码,那么就编写脚本挨个带着时间戳去请求拿到验证码就行了,还有一些验证码复用、空验证码绕过之类比较常见的验证码漏洞。还有一些方式绕过验证码爆破成本比较高,一般目标没必要,就不在这里赘述了。

0x07第七招: 望穿白云无服藏沙抑|朴实无华

如果上述招式都还不能搞定目标,那就只有使出最后一招了,高端的黑客往往使用最朴实的入侵方式。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)