hailong86

hailong86- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

1.靶机介绍

靶机下载地址:https://www.vulnhub.com/entry/droopy-v02,143/

靶机提示:

Description

Welcome to Droopy. This is a beginner's boot2root/CTF VM.

The VM is set to grab a DHCP lease on boot。

There's 2 hints I would offer you:

1.) Grab a copy of the rockyou wordlist。

2.) It's fun to read other people's email。

靶机IP:10.8.0.108

2.端口发现

扫描靶机信息,发现只开放了80端口

3.访问WEB

访问WEB,发现是个登录界面,尝试了下弱口令,万能密码都没有结果,那就先放一放

4.目录扫描

目录扫描,好多啊。。。

依次查看这些目录,只在http://10.8.0.108/CHANGELOG.txt发现了Drupal版本应该是7.30,无其他可用信息

记得Drupal7.X版本存在远程代码执行漏洞,查一下

5.Drupal漏洞利用

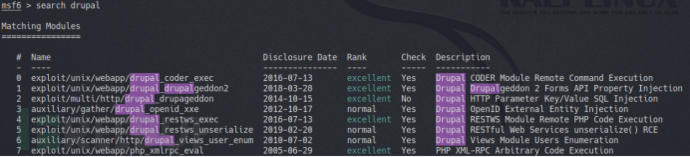

启动msf,search drupal,1为表单API注入,WEB也是一个登录表单,可以尝试一下

use unix/webapp/drupal_drupalgeddon2攻击模块,查看需要设置的参数

set rhosts 10.8.0.108设置目标ip地址,run,成功得到meterpreter

6.渗透测试

升级一下shell,python -c 'import pty;pty.spawn("/bin/bash")'

查看当前所有文件,sites/default/settings.php是个配置文件,在文件最下方记录了本机有一个drupal数据库,用户名为drupaluser,密码为nimda。

利用用户名drupaluser,密码nimda,成功登录mysql数据库。

在drupal数据库中找到users表

在users表里查找到了用户drupaladmin,密文密码$S$Ds5SgCrqwrbxJY36HldOHA3C9wWH0W3DXMkHSXBb7SsYVfhhlM7s,邮箱drupal@knight139.co.uk

将$S$Ds5SgCrqwrbxJY36HldOHA3C9wWH0W3DXMkHSXBb7SsYVfhhlM7s写入到1.txt,使用提示的rockyou.txt字典,破解出密码为Password1。

利用用户名drupaladmin和密码Password1,成功登录WEB,继续搜集信息。

一番找到后没有任何提示,还是回到shell再看看吧,又查找了好久也没有可利用的。。。最后只能尝试查询一下系统漏洞了

7.提权

searchsploit linux 3.13 ubuntu 14.04查找到符合条件的exp,linux/local/37292.c

将37292.c保存到本地,查看下靶机有gcc

本机开启http服务,靶机下载37292.c到/tmp下

赋权,执行,获得了root权限

本以为可以结束了,但是进入root目录下,只有一个dave.tc文件,并没有flag文件

8.获得flag

find / -type f -name "flag*"没有查找到flag,想到之前提示查看mail,是提示密码不超过11个字符包含academy,字典rockyou,没有其他线索了,那应该是对/root下的dave.tc解密

查看root下dave.tc文件,显示乱码,只能下载下来查看一下,先升级下shell,利用nc下载到本机,strings看了一下,没看出来是什么文件

经过查询.tc文件是一个磁盘文件,可以用veracrypt解密,下载安装veracrypt

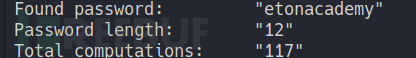

先利用cat /usr/share/wordlists/rockyou.txt | grep academy > dic.txt,过滤出包含academy的密码写入到新的字典dic.txt内

得到密码etonacademy

点击磁盘1,选择dave.tc文件,点击自动加载设备,输入密码etonacademy,选择HMAC-SHA-512,然后选择TrueCrypt模式,需要输入系统管理员密码

进入到/media/veracrypt1/目录下,发现.secret目录

进入.secret又发现.top

进入.top终于看到flag了

需要root权限才可以查看flag.txt,总算拿到flag了。

9.总结

很有难度的一个靶场,打了好几天,走了好多弯路啊,不过有学习到了新的思路和知识点。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)