关于CRLFsuite

CRLFsuite是一款功能强大的CRLF注入扫描工具,在该工具的帮助下,广大研究人员可以轻松扫描和识别目标应用程序中的CRLF注入漏洞。

关于CRLF

回车换行(CRLF)注入攻击是一种当用户将CRLF字符插入到应用中而触发漏洞的攻击技巧。CRLF字符(%0d%0a)在许多互联网协议中表示行的结束,包括HTML,该字符解码后即为\ r\ n。这些字符可以被用来表示换行符,并且当该字符与HTTP协议请求和响应的头部一起联用时就有可能会出现各种各样的漏洞,包括http请求走私(HTTP RequestSmuggling)和http响应拆分(HTTP Response Splitting)。

功能介绍

扫描单个URL

扫描多个URL

Web应用防火墙检测

通过CRLF注入实现XSS

支持STDIN

支持GET&POST方法

支持并发

提供强大的Payload(包括WAF绕过)

扫描效率高,误报率低

工具下载

该工具基于Python 3开发,因此我们首先需要在本地设备上安装并配置好Python 3环境。接下来,广大研究人员可以直接使用下列命令将该项目源码克隆至本地,并运行安装脚本完成CRLFsuite的安装部署:

$ git clone https://github.com/Nefcore/CRLFsuite.git $ cd CRLFsuite $ sudo python3 setup.py install $ crlfsuite -h

工具参数

参数选项 | 描述 |

-u/--url | 目标URL地址 |

-i/--import-urls | 从文件导入目标列表 |

-s/--stdin | 从STDIN扫描URL |

-o/--output | 输出文件存储路径 |

-m/--method | 请求方法(GET/POST) |

-d/--data | POST请求数据 |

-uA/--user-agent | 指定User-Agent |

-To/--timeout | 连接超时 |

-c/--cookies | 指定Cookie |

-v/--verify | 验证SSL证书 |

-t/--threads | 并发线程数量 |

-sB/--skip-banner | 跳过Banner |

-sP/--show-payloads | 显示所有可用的CRLF Payload |

工具使用

扫描单个URL地址:

$ crlfsuite -u "http://testphp.vulnweb.com"

扫描多个URL地址:

$ crlfsuite -i targets.txt

从STDIN扫描目标:

$ subfinder -d google.com -silent | httpx -silent | crlfsuite -s

指定Cookie:

$ crlfsuite -u "http://testphp.vulnweb.com" --cookies "key=val; newkey=newval"

使用POST方法:

$ crlfsuite -i targets.txt -m POST -d "key=val&newkey=newval"

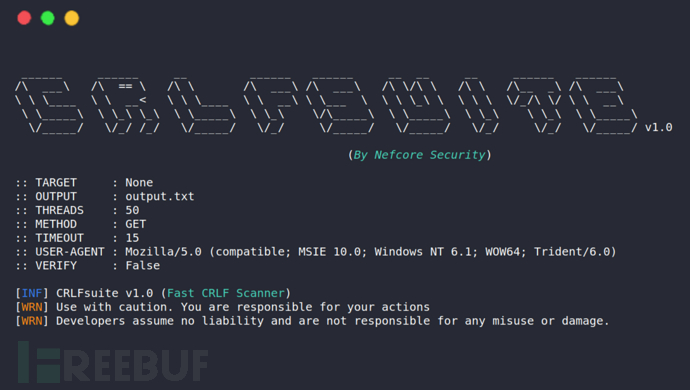

工具运行截图

许可证协议

本项目的开发与发布遵循MIT开源许可证协议。

项目地址

CRLFsuite:【GitHub传送门】