m0be1

m0be1- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

m0be1 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

m0be1 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

会话劫持

会话劫持是指攻击者利用各种手段来获取目标用户的session id。一旦获取到session id,那么攻击者可以利用目标用户的身份来登录网站,获取目标用户的操作权限。

攻击者获取目标用户session id的方法:

1)暴力破解:尝试各种session id,直到破解为止。

2)计算:如果session id使用非随机的方式产生,那么就有可能计算出来

3)窃取:使用网络截获,xss攻击等方法获得

一、session、cookie的联系与区别

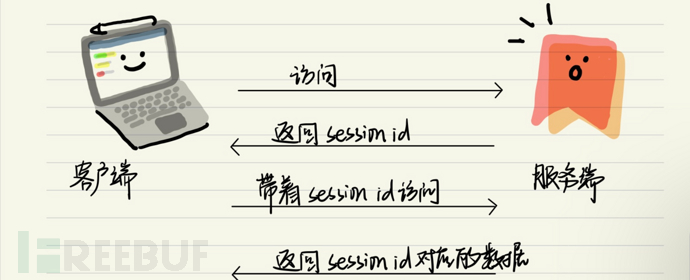

1、session会话

客户端访问服务器,服务器存储数据value,把session ID返回给客户端,客户端下次 session ID 来访问服务器,服务器就能给出客户端的数据。如果负载均衡,客户端访问了另一个服务器,那个服务器没有客户端的数据。(意思就是假如一段时间内 A 服务器的访问量激增,会转发到 B 服务器进行访问,但是 B 服务器并没有存储 A 的 Session,会导致 Session 的失效。)

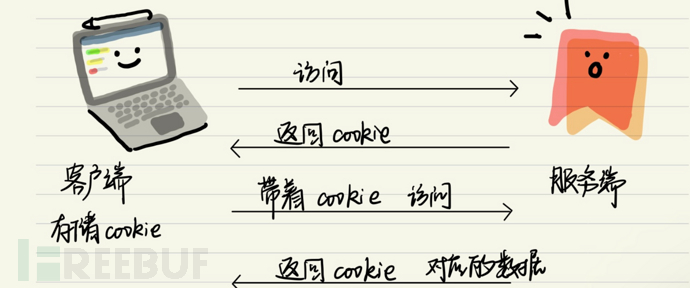

2、cookie机制

客户端访问服务器,服务器返回cookie给客户端,客户端存储 cookie,下次需要带着cookie访问服务器,服务器返回相应的数据。

3、区别与联系

联系

sessionid 是存储在cookie里的,所以在客户端。具体过程是客户端第一次请求,服务器返回请求并给出 cookie,其中包含 sessionid ,随后客户端第二次带着 cookie 和 sessionid 请求服务器,服务器根据 sessionid 找到存储的 session 数据并返回。

区别

数据存放位置不同:Session数据是存在服务器中的,cookie数据存放在客服端当中;

安全程度不同:cookie放在客户端中并不安全,session放在服务器中,相对安全;

性能使用程度不同:session放在服务器上,fang问增多会占用服务器的性能;考虑到减轻服务器性能方面,应使用cookie。

二、话劫持漏洞攻击步骤

1、目标用户需要先登录站点

2、登录成功后,该用户会得到站点提供的一个会话标识SessionID

3、攻击者通过某种攻击手段捕获Session ID(#Session ID一般都设置在cookie)

4、攻击者通过捕获到的Session ID访问站点即可获得目标用户合法会话

三、话劫持漏洞攻击方式

1、XSS攻击方式

用户A访问带有xss漏洞的网站,网站请求服务器,服务器设置cookie信息,网站cookie为xxxx,运行XSS漏洞后会将cookie发送到黑客服务器,黑客获取到cookie后将cookie设置成xxxx,冒充用户A访问网站,服务器返回A用户信息

2、中间人攻击方式

用户A正常访问网站,所以的流量发送到黑客的服务器上,从黑客的服务器上正常转发请求,服务器返回cookie信息,黑客劫持获取cookie并设置cookie信息,冒充用户A去访问网站,服务器返回用户A的信息

四、会话劫持漏洞的危害

1、冒充其他人做事情

2、会话被劫持后的一些操作,对网站的影响

五、会话劫持漏洞防御方法

XSS漏洞引起的会话劫持

可以使用http-only来防止js获取cookie中的sessionid信息

中间人攻击引起的会话劫持

可以使用HTTP-SSL(https)+secure来保证sessionid不被获取

会话固定

一、什么是会话固定漏洞

会话固定漏洞一种诱骗受害者使用攻击者指定的会话标识(SessionID)的攻击手段

二、会话固定漏洞产生过程

1、访问网站时,网站会设置cookie中的session

2、当用户登录后,cookie中的session保持不变

3、只要获取登陆前的session内容,就可以知道登陆后的session

三、会话固定漏洞的检测方法

1、访问网站(未登录)

获取cookie信息,获取sessionid

2、登录网站

查看cookie信息,获取sessionid

3、查看登录前,登录后sessionid是否相同

四、会话固定漏洞的防范方法

在用户登录成功后重新创建一个session id

登录前的匿名会话强制失效

session id与浏览器绑定,session id与所访问浏览器有变化,就立即重制

session id与所访问的IP绑定,session id与所访问IP有变化,就立即重制

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

web安全梳理

web安全梳理