黑羽

黑羽- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

汇总应急响应流程解析

当前随着时代的发展和国家信息化进程的加速,计算机系统和网络已经成为重要的基础设施。而伴随着当下频繁发生的网络安全事件,各个地区和单位对网络安全应急响应也更为重视,一个能够及时预警、快速响应、协同配合、高效处置、尽快恢复的应急响应能够避免造成重大影响和损失。

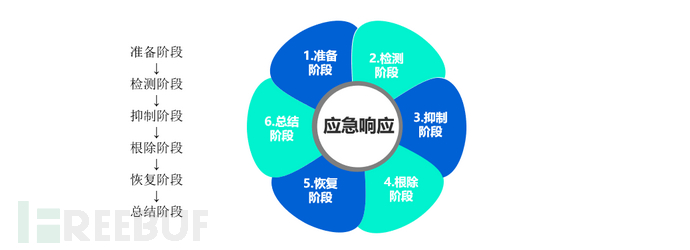

应急响应大致流程

准备阶段:

准备阶段需要做的是主要是明确资产范围对可能产生安全问题的地方进行加固

检测阶段:

通过日常的监控,收集系统信息日志等手段对可疑的迹象进行分析、判定,如果判定他属于网络安全应急响应时间则对该事件进行上报

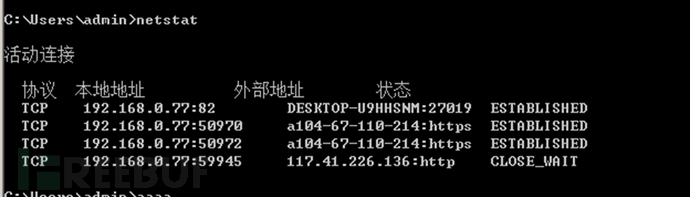

1,可以利用查看端口连接情况

netstat -ano

2,可以使用对具体pid进程定位(例:45为pid)。

tasklist | findstr 45

3,直接进入事件查看器分析日志

系统日志可以win+R,输入eventvwr.msc

Windows安全事件ID详细手册

https://blog.csdn.net/weixin_42377742/article/details/119402651

应急响应工具集:

https://github.com/theLSA/hack-er-tools

https://github.com/Bypass007/Emergency-Response-Notes

抑制阶段:

分析影响范围,根据预案采取相应手段,限制攻击的范围,设置隔离区,把影响降低到最小(可以使用安全软件把危险文件进行隔离,如果整台电脑完全沦陷,也可以考虑首先断网)

根除阶段:

分析产生安全事件的原因,如果是木马、病毒就需要寻找病毒的传播源并且遏制、如果是入侵行为就可以通过入侵检测的方式捕获并检测数据流,也可以利用一些工具对病毒特征进行扫描分析和定位

恢复阶段:

对受到破坏的系统和信息还原成正常状态,从可信任的备份中恢复还原系统配置数据库等等,并对其进行监控,确保无误后可适当去掉之前的隔离等抑制措施

总结阶段:

对我们上面所发生的安全事件进行总结,对你使用到有效的手段和方法做一个记录,对后面可能遇到的事件做一个示例

应急响应案例分析

红队视角

1、首先我们假设为攻击一方,对网页进行尝试写马,测试是否存在文件上传漏洞;

2、写马成功以后可以尝试访问,发现phpinfo被成功解析,之后再利用菜刀进行连接;

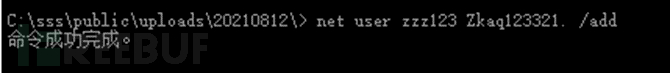

3、菜刀连接成功,可以尝试使用net user zkaq /add去添加名为zkaq的用户,并且使用net localgroup administrators zkaq /add添加到管理员组;

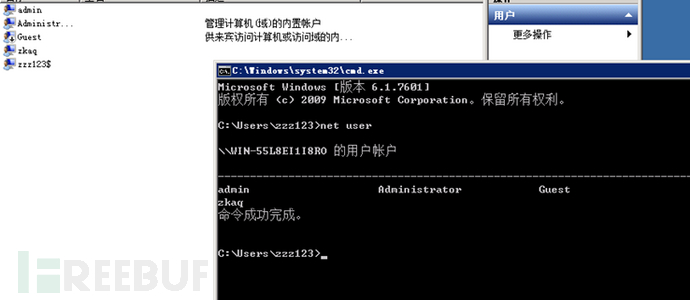

4、远程连接到主机,选中开始->管理机工具->计算机管理,修改用户名后添加$进行隐藏

蓝队视角

1、首先netstat查看进程连接,发现了一些奇怪的地方

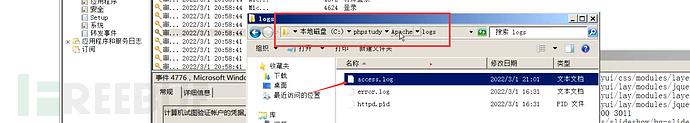

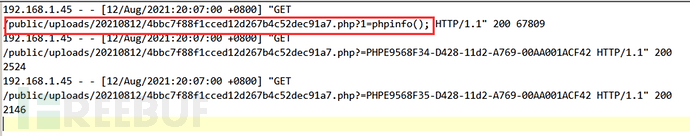

2、于是乎我们去查看web的日志,发现了一些比较可疑的数据

3、我们继续去查看一下系统日志,发现了入侵痕迹

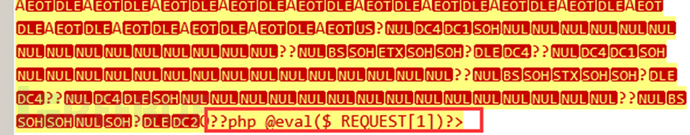

4、根据刚刚查找到的web日志,分析发现根目录下有个/public/uploads/20210812/4bbc7f88f1cced12d267b4c52dec91a7.php的文件,打开发现就是webshell

5、利用工具对目录进行扫描,查询到还有其他的webshell,全部进行删除,

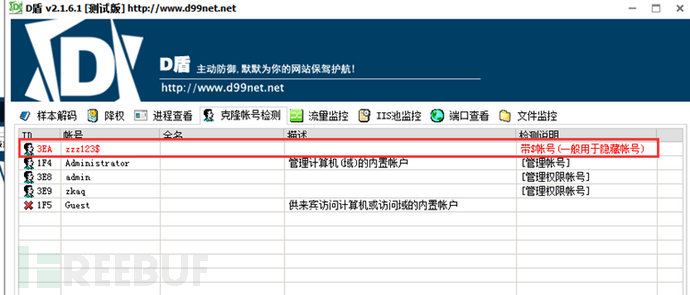

6、利用工具中的账号检测功能发现了异常账户直接删除

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)