关于sub3suite

sub3suite是一款功能强大的跨平台资源情报收集工具,该工具可以帮助广大研究人员执行子域名枚举、公开资源情报信息收集和攻击面映射等任务。sub3suite基于大量工具实现其功能,并且支持针对各种目标类型执行手动分析和自动分析。

工具引擎

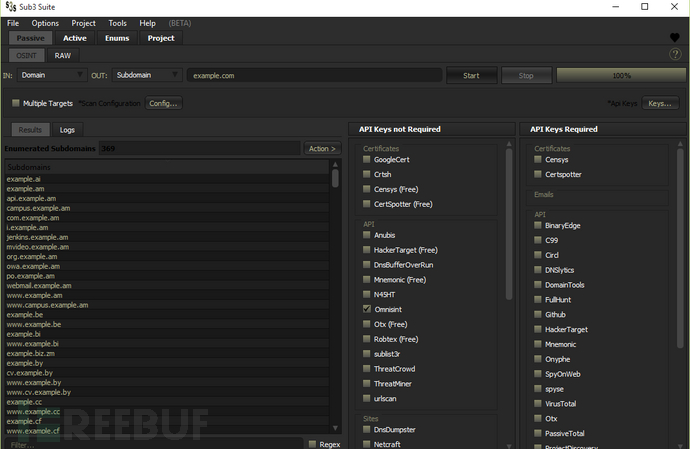

OSINT引擎

RAW引擎

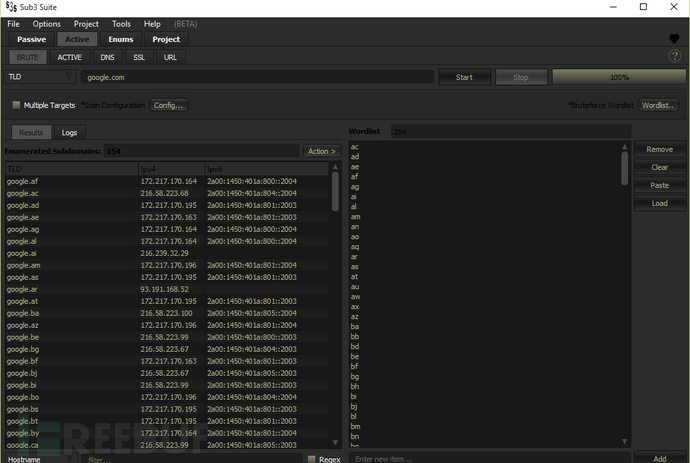

BRUTE引擎

ACTIVE引擎

DNS引擎

SSL引擎

URL引擎

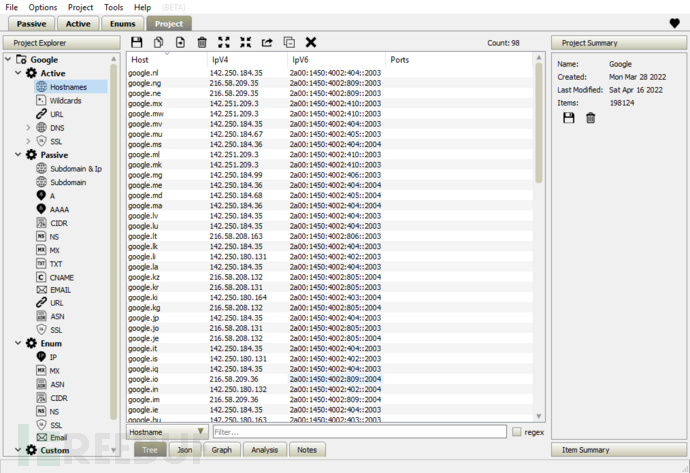

工具枚举器

IP枚举器

ASN枚举器

CIDR枚举器

NS枚举器

MX枚举器

SSL枚举器

EMAIL枚举器

工具下载

源码获取

广大研究人员可以使用下列命令将该项目源码克隆至本地:

git clone https://github.com/3nock/sub3suite.git

发布版本下载

访问该项目的【Releases页面】下载Windows或Linux平台的sub3suite发布版本。

Windows平台

下载之后,解压文件,然后直接双击运行sub3suite.exe即可。

注意事项:如果程序无法正常运行的话,请先安装MSVC-redistributable包,即sub3suite/vcredist_x64.exe或sub3suite/vcredist_x86.exe。接下来,使用OpenSSL包安装OpenSSL库,即sub3suite/Win32 OpenSSL v1.1.1n Light.msi或sub3suite/Win64 OpenSSL v1.1.1n Light.msi。

Linux平台

下载之后,使用下列命令解压文件:

tar -xvf sub3suite-<version>-linux.tar.gz

然后切换到项目目录,并运行sub3suite:

cd sub3suite ./sub3suite

子域名枚举

子域名枚举的过程就是尽可能查找到更多目标域名下子域名的过程,这种操作有助于寻找到更广的攻击面,发现隐藏的应用程序或被遗忘的子域名。

被动子域名枚举

针对被动子域名枚举,这些子域名可以从第三方数据源获取,而无需直接连接到目标的基础设施。数据源包括但不限于VirusTotal、Shodan、host和SecurityTrails等。

主动子域名枚举

在主动子域名枚举中,研究人员可以通过直接探测组织管理的基础设施来收集信息。在主动枚举中,组织可以检测到各种恶意行为。需要注意的是,此类探测行为可能会触发警报或标识:

公开资源情报收集(OSINT)

公开资源情报收集指的是对开源信息的收集和分析,以产生可操作的情报。在这个领域有很多技术和工具,比如说OSINTFramework和sub3suite。

目标映射

目标映射是指针对目标的攻击面进行信息映射并收集相关数据的过程,被动公开资源情报收集和主动枚举方法都可以实现这一目标。有很多不同的数据类型都可以用于目标映射,比如说域名、IP地址、ASN、CIDR、电子邮件、手机号、用户名和子域名等:

工具使用演示

许可证协议

本项目的开发与发布遵循GPL-3.0开源许可证协议。

项目地址

sub3suite:【GitHub传送门】

参考资料

https://lazyhacker.medium.com/subdomain-enumeration-tec-276da39d7e69

https://0xffsec.com/handbook/information-gathering/subdomain-enumeration/

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)