hailong86

hailong86- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

1.Crypto

1.1题目:RC小车嘟嘟嘟

内容:

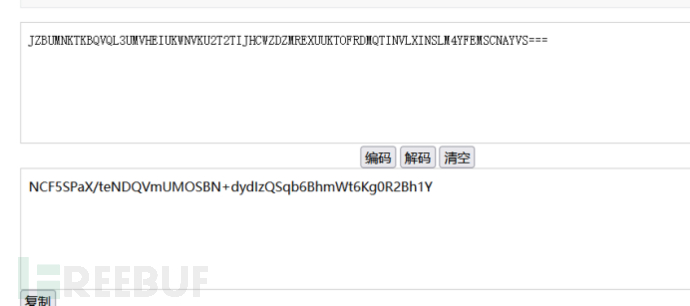

JZBUMNKTKBQVQL3UMVHEIUKWNVKU2T2TIJHCWZDZMREXUUKTOFRDMQTINVLXINSLM4YFEMSCNAYVS===

提示:

HackingClub

看着像base32,又有提示RC,先尝试base32解密,得到NCF5SPaX/teNDQVmUMOSBN+dydIzQSqb6BhmWt6Kg0R2Bh1Y

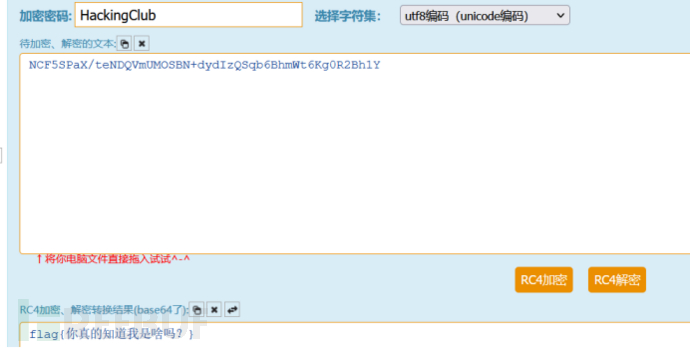

HackingClub,应该是key,利用rc4解密,utf8编码,成功得到flag{你真的知道我是啥吗?}

1.2题目:Winxp

内容:

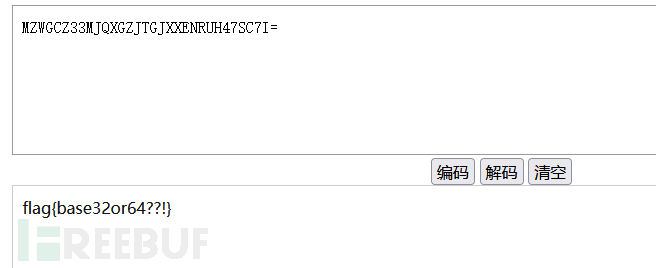

MZWGCZ33MJQXGZJTGJXXENRUH47SC7I=

Winxp,32位解码,得到flag{base32or64??!}

1.3题目:大帝的密码武器

内容:

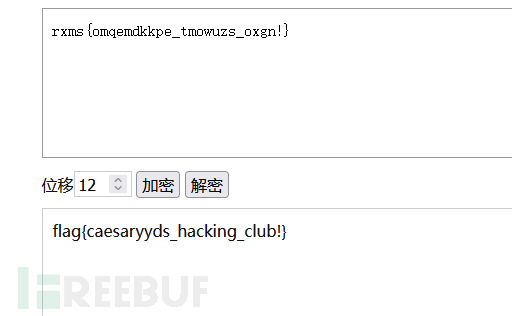

rxms{omqemdkkpe_tmowuzs_oxgn!} flag格式:flag{xxxx}

大帝?摆明了就是凯撒解密咯,利用凯撒12位移解出flag{caesaryyds_hacking_club!}

1.4题目:我直接一眼望穿好吧

内容:

你能一眼看穿么?

ZmxhZ3tJc19pdF90aGF0X3NpbXBsZX0=

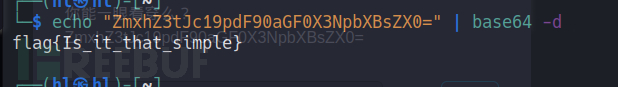

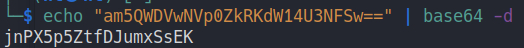

base64,一条命令解决echo "ZmxhZ3tJc19pdF90aGF0X3NpbXBsZX0=" | base64 -d

1.5题目:乌拉!

内容:

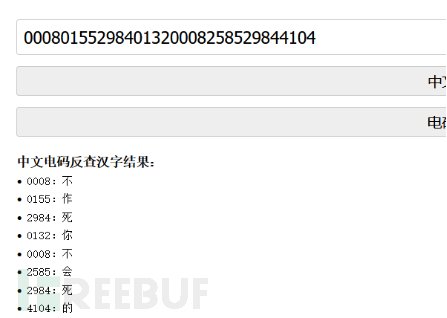

想一想,这个东西是不是很熟悉呢?00080155298401320008258529844104注意:得到的flag请包上hackingclub{}提交。

http://code.mcdvisa.com/,查看中文电码,flag就是hackingclub{不作死你不会死的}

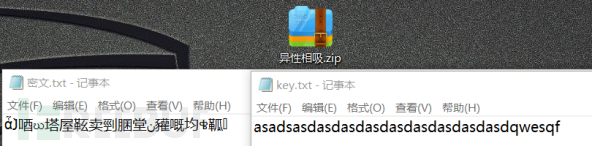

1.6题目:异性相吸

内容:

最近出现了一个奇葩观点,说性别都不一样,怎么能谈恋爱?为了证明这个观点错误,请大家证明异性相吸的。链接内容如下:

思路是将2个文件转换成二进制,根据题目“异性相吸”,对得出的二进制进行异或,编写以下代码

key = open("key.txt", 'rb').read()

cipher = open("密文.txt", "rb").read()

flag = []

result = ""

for i in range(len(key)):

flag.append(key[i] ^ cipher[i])

result += chr(flag[i])

print(flag)

print(result)

运行代码,得到flag

1.7题目:影子系统

内容:

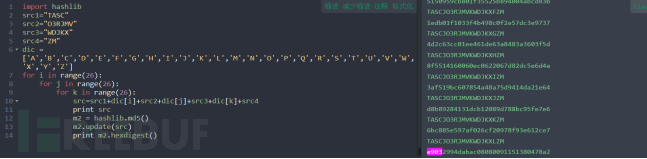

我们得到了一串神秘字符串:TASC?O3RJMV?WDJKX?ZM,问号部分是未知大写字母,为了确定这个神秘字符串,我们通过了其他途径获得了这个字符串的32位MD5码,但是我们获得它的32位MD5码也是残缺不全,E903???4DAB????08?????51?80??8A?,请猜出神秘字符串的原本模样,并且提交这个字串的32位MD5作为答案。注意:得到的flag请包上flag{}提交。

根据题目得到TASC?O3RJMV?WDJKX?ZM和解密后的E903???4DAB????08?????51?80??8A?,都是由字母组成,编写代码:

import hashlib

src1="TASC"

src2="O3RJMV"

src3="WDJKX"

src4="ZM"

dic = ['A','B','C','D','E','F','G','H','I','J','K','L','M','N','O','P','Q','R','S','T','U','V','W','X','Y','Z']

for i in range(26):

for j in range(26):

for k in range(26):

src=src1+dic[i]+src2+dic[j]+src3+dic[k]+src4

print src

m2 = hashlib.md5()

m2.update(src)

print m2.hexdigest()

找到源码TASCJO3RJMVKWDJKXLZM和解密后的e9032994dabac08080091151380478a2,flag为flag{E9032994DABAC08080091151380478A2},所有字母大写。

1.8题目:只要肯攀登

内容:

以下是某国现任总统外发的一段指令,经过一种奇异的加密方式,毫无规律,看来只能分析了。请将这段语句还原成通顺语句,并从中找到key作为答案提交,答案是32位,包含小写字母。注意:得到的flag请包上flag{}提交。指令如下:

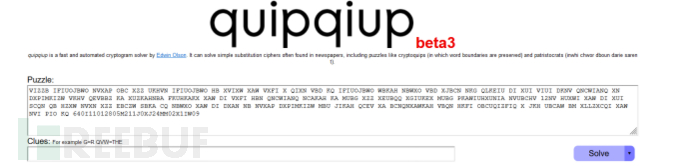

VIZZB IFIUOJBWO NVXAP OBC XZZ UKHVN IFIUOJBWO HB XVIXW XAW VXFI X QIXN VBD KQ IFIUOJBWO WBKAH NBWXO VBD XJBCN NKG QLKEIU DI XUI VIUI DKNV QNCWIANQ XN DXPIMKIZW VKHV QEVBBZ KA XUZKAHNBA FKUHKAKX XAW DI VXFI HBN QNCWIANQ NCAKAH KA MUBG XZZ XEUBQQ XGIUKEX MUBG PKAWIUHXUNIA NVUBCHV 12NV HUXWI XAW DI XUI SCQN QB HZXW NVXN XZZ EBCZW SBKA CQ NBWXO XAW DI DXAN NB NVXAP DXPIMKIZW MBU JIKAH QCEV XA BCNQNXAWKAH VBQN HKFI OBCUQIZFIQ X JKH UBCAW BM XLLZXCQI XAW NVI PIO KQ 640I11012805M211J0XJ24MM02X1IW09

这是替换密码,以前做过,直接用q爆破,得到KEY IS 640E11012805F211B0AB24FF02A1ED09,最终的flag提示是32位包含小写字母,提交flag{640E11012805F211B0AB24FF02A1ED09}。

1.9题目:我不是套神

内容:

゚ω゚ノ= /`m´)ノ ~┻━┻ //´∇`/ ['']; o=(゚ー゚) ==3; c=(゚Θ゚) =(゚ー゚)-(゚ー゚); (゚Д゚) =(゚Θ゚)= (o^^o)/ (o^^o);(゚Д゚)={゚Θ゚: '' ,゚ω゚ノ : ((゚ω゚ノ==3) +'') [゚Θ゚] ,゚ー゚ノ :(゚ω゚ノ+ '')[o^^o -(゚Θ゚)] ,゚Д゚ノ:((゚ー゚==3) +'')[゚ー゚] }; (゚Д゚) [゚Θ゚] =((゚ω゚ノ==3) +'') [c^^o];(゚Д゚) ['c'] = ((゚Д゚)+'') [ (゚ー゚)+(゚ー゚)-(゚Θ゚) ];(゚Д゚) ['o'] = ((゚Д゚)+'') [゚Θ゚];(゚o゚)=(゚Д゚) ['c']+(゚Д゚) ['o']+(゚ω゚ノ +'')[゚Θ゚]+ ((゚ω゚ノ==3) +'') [゚ー゚] + ((゚Д゚) +'') [(゚ー゚)+(゚ー゚)]+ ((゚ー゚==3) +'') [゚Θ゚]+((゚ー゚==3) +'') [(゚ー゚) - (゚Θ゚)]+(゚Д゚) ['c']+((゚Д゚)+'') [(゚ー゚)+(゚ー゚)]+ (゚Д゚) ['o']+((゚ー゚==3) +'') [゚Θ゚];(゚Д゚) [''] =(o^^o) [゚o゚] [゚o゚];(゚ε゚)=((゚ー゚==3) +'') [゚Θ゚]+ (゚Д゚) .゚Д゚ノ+((゚Д゚)+'') [(゚ー゚) + (゚ー゚)]+((゚ー゚==3) +'') [o^^o -゚Θ゚]+((゚ー゚==3) +'') [゚Θ゚]+ (゚ω゚ノ +'') [゚Θ゚]; (゚ー゚)+=(゚Θ゚); (゚Д゚)[゚ε゚]='\'; (゚Д゚).゚Θ゚ノ=(゚Д゚+ ゚ー゚)[o^^o -(゚Θ゚)];(o゚ー゚o)=(゚ω゚ノ +'')[c^^o];(゚Д゚) [゚o゚]='"';(゚Д゚) [''] ( (゚Д゚) [''] (゚ε゚+(゚Д゚)[゚o゚]+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (o^^o)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (c^^o)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (o^^o)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((゚ー゚) + (o^^o))+ (c^^o)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (o^^o)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ ((o^^o) +(o^^o))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (゚ー゚)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (゚ー゚)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ ((゚ー゚) + (゚Θ゚))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ (゚ー゚)+ (゚Θ゚)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (゚Θ゚)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ ((゚ー゚) + (゚Θ゚))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((゚ー゚) + (゚Θ゚))+ ((゚ー゚) + (o^^o))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (゚Θ゚)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ ((o^^o) +(o^^o))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ ((゚ー゚) + (o^^o))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ ((゚ー゚) + (゚Θ゚))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (o^^o)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (o^^o)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((゚ー゚) + (o^^o))+ (c^^o)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((゚ー゚) + (o^^o))+ ((o^^o) - (゚Θ゚))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (゚Θ゚)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (゚ー゚)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ ((o^^o) - (゚Θ゚))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (c^^o)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ ((゚ー゚) + (゚Θ゚))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ ((o^^o) +(o^^o))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((゚ー゚) + (o^^o))+ (゚Θ゚)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (o^^o)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (゚Θ゚)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ ((゚ー゚) + (o^^o))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ (゚ー゚)+ ((o^^o) - (゚Θ゚))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (c^^o)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (o^^o)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (゚Θ゚)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (゚ー゚)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (゚ー゚)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (゚ー゚)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ ((゚ー゚) + (o^^o))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ ((o^^o) +(o^^o))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (c^^o)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ ((゚ー゚) + (゚Θ゚))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ (゚ー゚)+ ((o^^o) - (゚Θ゚))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ ((o^^o) - (゚Θ゚))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (o^^o)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (c^^o)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (o^^o)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ ((゚ー゚) + (o^^o))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (゚ー゚)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ ((゚ー゚) + (o^^o))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (゚ー゚)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (o^^o)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (゚ー゚)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((゚ー゚) + (o^^o))+ ((o^^o) - (゚Θ゚))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ (゚Θ゚)+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ ((゚ー゚) + (゚Θ゚))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((゚ー゚) + (゚Θ゚))+ ((゚ー゚) + (o^^o))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ ((o^^o) - (゚Θ゚))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ ((゚ー゚) + (o^^o))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^^o) +(o^^o))+ ((o^^o) +(o^^o))+ (゚Д゚)[゚o゚]) (゚Θ゚)) ('_');

提示:

HackingClub,1234

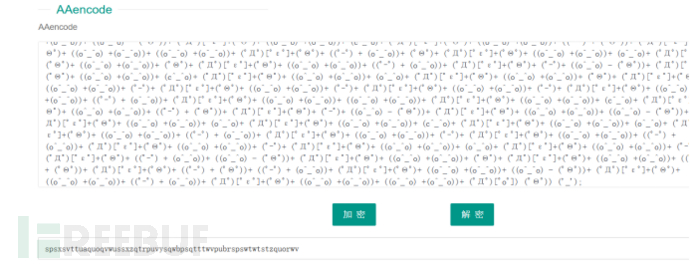

正常这种颜文字是可以在浏览器Console运行就可以得到flag的,但是这个运行报错,那就直接用http://www.hiencode.com/的AAencode解密颜文字,得到一串字符串spsxsvttuaquoqvwussxzqtrpuvysqwbpsqtttwvpubrspswtwtstzquorwv

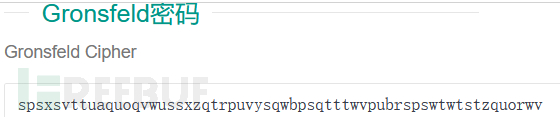

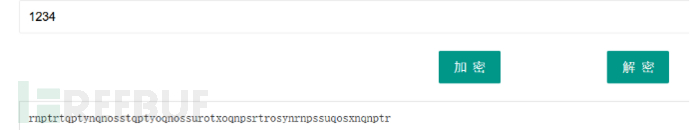

用http://www.hiencode.com的Gronsfeld密码解密,key提示是0-9之间的数字,所以应该就是提示的1234,经过解密得到一串字符串

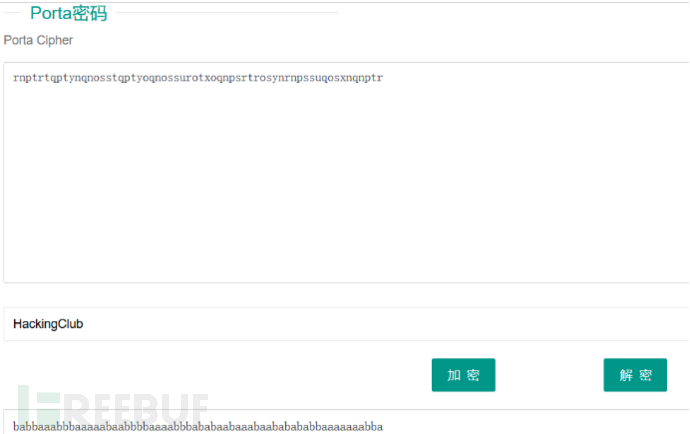

用http://www.hiencode.com的Porta密码解密,输入key:HackingClub,解密得到

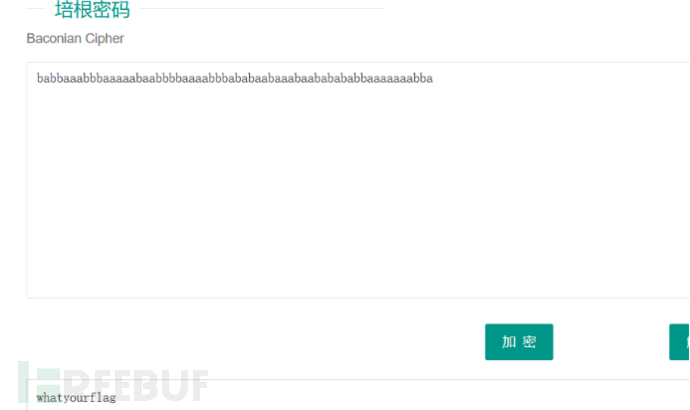

babbaaabbbaaaaabaabbbbaaaabbbababaabaaabaababababbaaaaaaabba

通过http://www.hiencode.com/的培根密码解密,得到flag{whatyourflag}

2.Misc

2.1题目:看看这是什么星号东西

内容:

链接下载压缩包,解压得到以下内容:

4950张分割后的图片,图片大小都是20x40

利用montage 139*.png -tile 40x80 -geometry +0+0 flag2.png 拼接图片

利用sudo gaps --image=flag.png --generation=30 --population=4950 --size=40 --save自动拼图,虽然没有全拼正确,但是可以猜测出flag{Hello_word_给HackingClub}

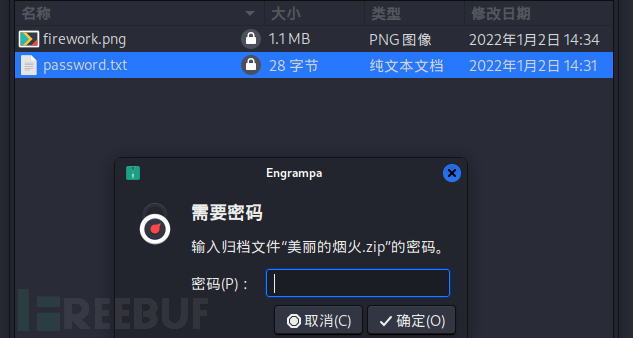

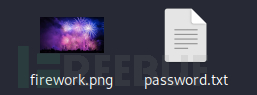

2.2题目:美丽的烟火

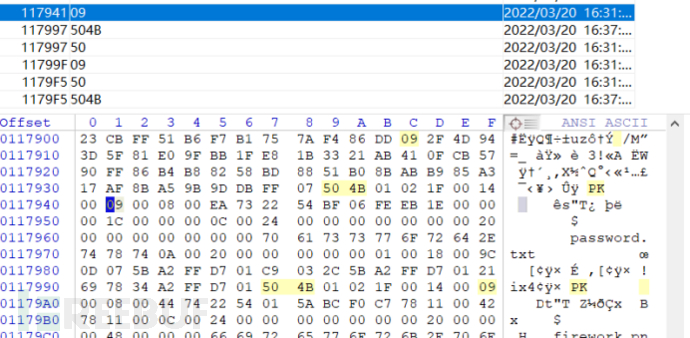

内容:

一个加密的压缩包

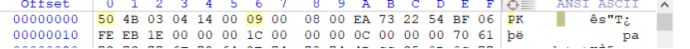

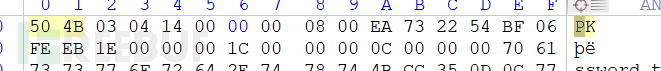

先用fcrackzip爆破下密码,没爆出来,尝试下伪加密

用winhex打开压缩包,查看开头有09几乎就是伪加密了,点击查找十六进制数值搜索504B

修改这3个09为00,修改后保存

解压出文件

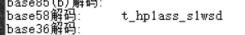

打开txt,得到am5QWDVwNVp0ZkRKdW14U3NFSw==,解密得到jnPX5p5ZtfDJumxSsEK

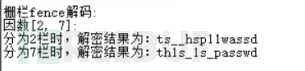

用base58和栅栏将jnPX5p5ZtfDJumxSsEK解密

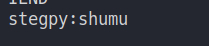

继续查看图片,strings 图片一下,末尾提示用stegpy进入隐秘破解,密码应该是shumu

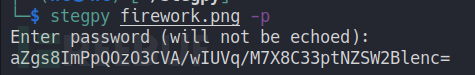

stegpy firework.png -p,输入shumu,破解图片得到aZgs8ImPpQOzO3CVA/wIUVq/M7X8C33ptNZSW2Blenc=

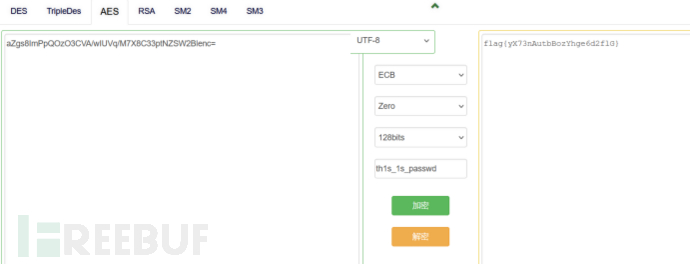

根据得到的这些密码解密,测试出th1s_1s_passwd是秘钥,通过AES得到flag{yX73nAutbBozYhge6d2flG}

2.3题目:史上第一难倒直男的题目

内容:

小明正在上班,想要小红的微信,但是小红给了一个32位的微信号码,请你帮帮她,63c44dde47a3f48927ddddc88fb489ad,flag请添加上flag{}提交。

别想那么多,直接MD5解密得到flag{ututuA}

2.4无字天书

内容:

解压包解压出一个.pcap的文件

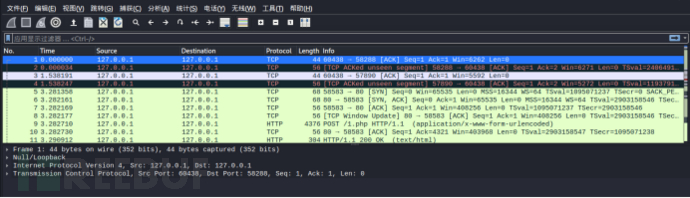

pcap的文件是wireshark流量包,打开未发现异常

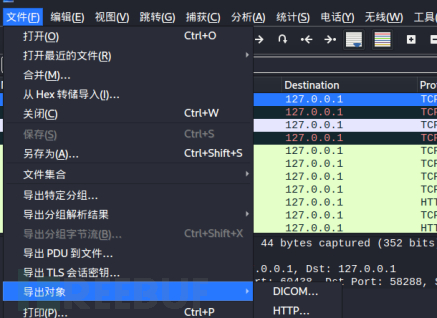

尝试导出HTTP看看

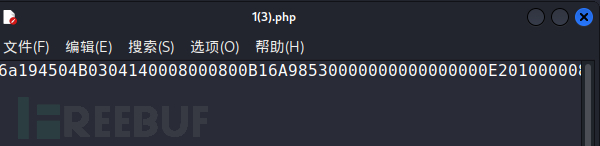

打开有一串5048开头的16进制串,这个应该是zip

简单的用python脚本处理一下,生成zip压缩包,代码如下:

from binascii import *

hex_code = '504B0304140008000800B16A98530000000000000000E201000008002000666C61672E74787455540D0007DF58C561B564C561B364C56175780B000104F5010000041400000065904112C0200803CFC92BF8FF2B6BD1E242BD6464D624A8D84747C4BB8EC8E2107C719CBA8C1A95223A58C811B11B1E8955BB913B9F441558B06872899C39D8E5D06DC325E62F7C4BC1F0078E6DBB251FBB9037586311D367846B1471871896A01F504B0708BB2C9F9162000000E2010000504B0304140008000800396998530000000000000000F4000000060020006B65792E777355540D00071F56C561B564C561B364C56175780B000104F501000004140000007D8EC10900300803DF11DCE1F69FB25A3FDAD22A0A1E21111012E02637B2E20CA0066A4F454C576CF2F3A8981FA83514693B533852AEC7D0DBC32D7B01504B07087FB167453D000000F4000000504B03041400080008003969985300000000000000000D010000110020005F5F4D41434F53582F2E5F6B65792E777355540D00071F56C561B564C561CF6CC56175780B000104F501000004140000006360156367606260F04D4C56F00F568850800290180327101B01F16D2006F219791988028E212141101658C70120F64553C20415176060904ACECFD54B2C28C849D5CB492C2E292D4E4D49492C49550E0886AABD00C4B60C0CA2087585A589458979259979A90CF2614713910D2ED43730B030B436334C3635353648B176CB2C4A4DCBAFB07672B5B030377034D075347375D2353103B22C5C2C0D758D0C0C0C5D8C1C4D2C5C0C8C1800504B0708B1276E0CAA0000000D010000504B01021403140008000800B16A9853BB2C9F9162000000E2010000080020000000000000000000A48100000000666C61672E74787455540D0007DF58C561B564C561B364C56175780B000104F50100000414000000504B01021403140008000800396998537FB167453D000000F4000000060020000000000000000000A481B80000006B65792E777355540D00071F56C561B564C561B364C56175780B000104F50100000414000000504B0102140314000800080039699853B1276E0CAA0000000D010000110020000000000000000000A481490100005F5F4D41434F53582F2E5F6B65792E777355540D00071F56C561B564C561CF6CC56175780B000104F50100000414000000504B05060000000003000300090100005202000000003b29e6e57725'

with open('123.zip','wb') as f:

f.write(unhexlify(hex_code))

f.close()

运行后得到zip文件

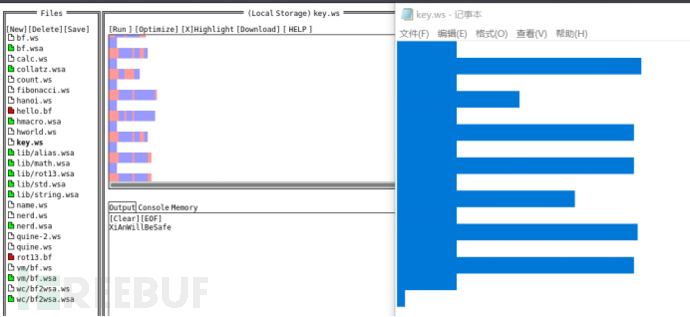

解压文件得到一个key.ws和一个flag.txt文件,key.ws明显是whitespace,记事本打开key.ws文件,拷贝到网站新建的key.ws下运行,https://vii5ard.github.io/whitespace/得到key:XiAnWillBeSafe

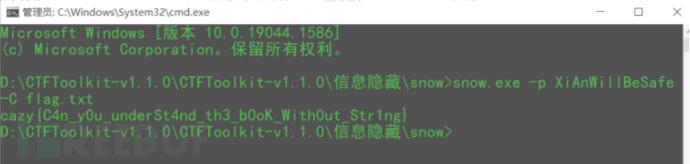

flag.txt则是snow隐写,snow.exe -p XiAnWillBeSafe -C flag.txt得到flag:cazy{C4n_y0u_underSt4nd_th3_b0oK_With0ut_Str1ng}

3.总结

还有很多题由于内容太多已经报错好几次了,这次就先不写了,通过写wp感觉收获满满啊,能力有限,大佬勿喷啊,欢迎大佬指导。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)