OSCP | 第六章 被动信息收集

OSCP第五章是关于Bash脚本的编写,这个师傅已经总结的非常好了。师傅们就可以参考一下他的文章吧。

被动信息收集(也称为开源智能或OSINT)是收集关于一个目标的公开可用信息的过程,通常不与该目标进行任何直接交互。(避免留下痕迹)

到底需要收集什么?

IP地址段(扫描、探测活跃的主机)

域名信息

邮件地址(社工、钓鱼)

文档图片数据

公司地址

公司组织架构

联系电话 / 传真号码

人员姓名 / 职务

目标系统使用的技术架构(开放的端口、服务)

公开的商业信息

很多初学者刚开始学的时候一直很想问?信息收集有什么用?直接工具一顿乱扫肯定会有漏洞出来的。

借用某一位大佬的一句话,渗透的根本目的就是为了信息收集。你拿了一台机器的控制权,你是不是还是要对这个机器进行信息收集,筛选对你有用的信息?你给一个电脑种马,开启键盘监听别人的密码,是不是属于信息收集?

所以说信息收集是占了整个渗透测试非常大的一个比重,非常重要。只有信息收集越多,你掌握的信息越多,你对这个服务、系统了解越多,对它的伤害就会越大。

只有最了解你的人,才会伤害得最深。

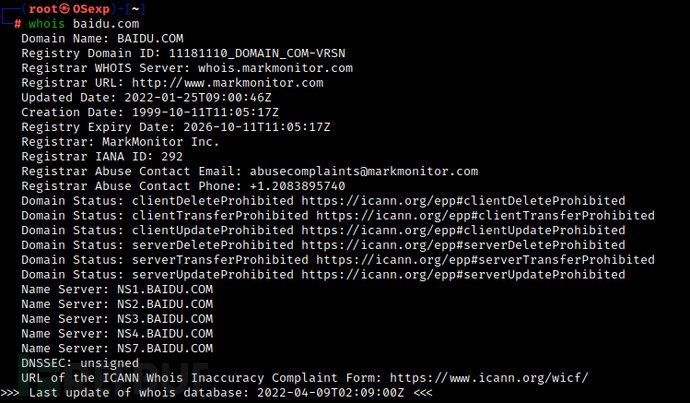

Whois 枚举

Whois是一种TCP服务、工具和一种数据库类型,它可以提供关于域名的信息,例如名称服务器和注册商。这些信息通常是公开的,因为登记人员收取私人注册费用。

# 命令展示

whois <url>

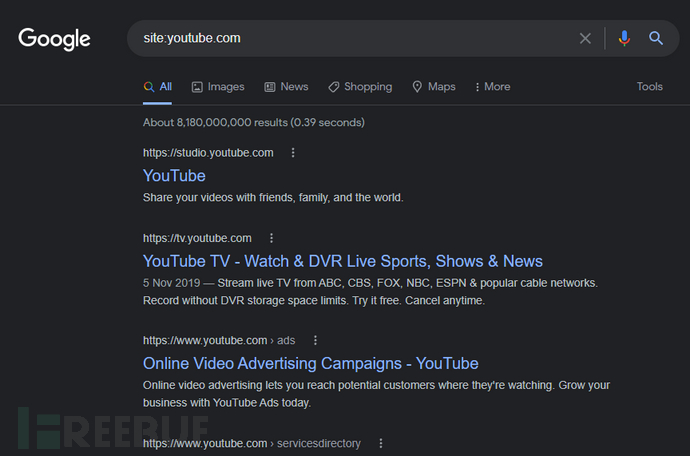

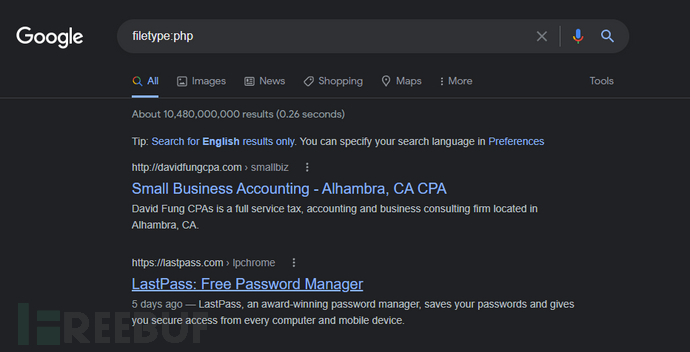

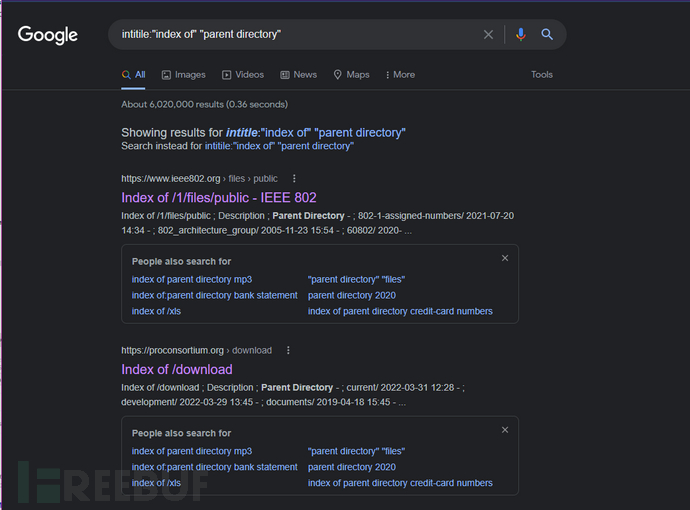

谷歌 Hacking

“谷歌Hacking”一词是由约翰尼·朗在2001年流行起来的。通过几次演讲和一本非常受欢迎的书(谷歌黑客为渗透测试者),他概述了像谷歌这样的搜索引擎可以被用来发现关键信息、漏洞和配置错误的网站。

相关的谷歌Hacking 语法 Google Hacking

Netcraft

Netcraft是一家总部位于英国的互联网服务公司,提供一个免费的门户网站,执行各种信息收集功能。使用Netcraft提供的服务被认为是一种被动技术,因为我们从不直接与目标互动。

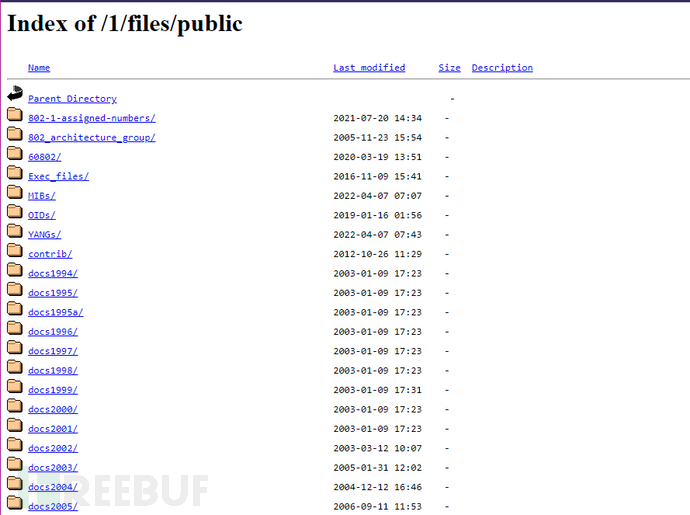

Recon-ng

recon-ng是一个基于模块的用于基于web的信息收集的框架。Recon-ng向终端显示一个模块的结果,但它也将它们存储在一个数据库中。Recon-ng的主要力量在于将一个模块的结果输入给另一个模块,从而使我们能够快速扩大信息收集的范围。

用于收集子域名比较多

[recon-ng][default] > help

Commands (type [help|?] <topic>):

---------------------------------

back 返回上一级

dashboard 显示活动的总结

db 工作区的数据库页面

exit 退出recon-ng

help 帮助信息

index 创造一个模块

keys 管理第三方的api接口

marketplace 应用市场

modules 已经安装的模块

option 管理当前文本的选项

pdb 打开python进行调试

script 记录并执行命令脚本

shell 执行操作系统命令

show 显示各种框架的条目

snapshots 管理一个快照

spool 将结果输出到一个文件里

modules 介绍

modules 命令介绍

modules load 加载某个模块

modules reload 退出某个模块

modules search 搜索某个模块

workspaces 管理你的工作台刚开始用的时候

marketplace install all # 下载全部模块 最好下吧 不然又一堆报错很烦的

Shodan

shodan不是搜索引擎,shodan可以说是一款“黑暗”谷歌,通过它我们可以寻找到暴露地址在互联网上面的摄像头、服务器、打印机、路由器等等。

shodan的力量实在太强大了

请各位师傅自行上网搜索 他的功能吧 有些资料确实还挺敏感的

OSINT Framework

OSINT框架包括位于一个中心位置的信息收集工具和网站。框架中列出的一些工具涵盖了比信息安全更多的学科。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

已在FreeBuf发表

已在FreeBuf发表