Vxworks固件分析

山石网科

山石网科- 关注

Vxworks固件分析

本文由

山石网科 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

山石网科 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

Vxworks固件分析

1. 介绍

VxWorks 操作系统是美国WindRiver公司于1983年设计开发的一种嵌入式实时操作系统(RTOS),是嵌入式开发环境的关键组成部分。

2. 固件分析

固件提取的常用方式是使用binwalk工具进行分析和提取。

2.1 提取

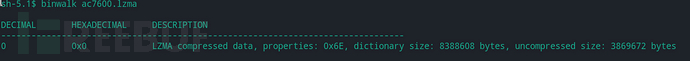

Binwalk分析,该固件内嵌一个使用lzma压缩的二进制数据。

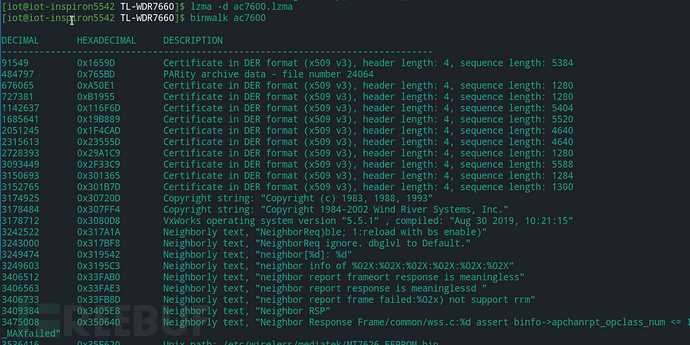

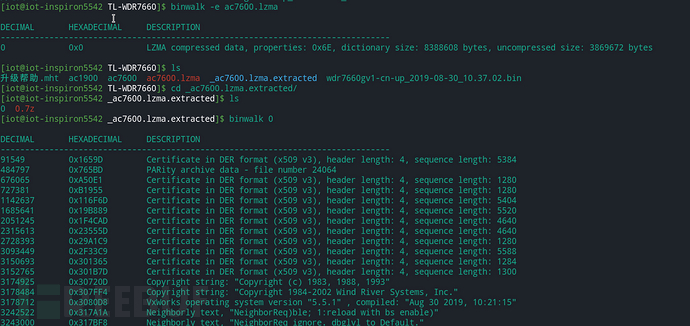

2.2 解压

可采用lzma命令或者binwalkh指令解压缩

lzma

binwalk

该文件就是我们需要分析的VxWorks固件。

3. 固件加载地址

首先需要查找VxWorks系统固件加载地址,否则系统将无法运行。加载地址将影响后面一些绝对地址的引用比如函数表及字符串的引用。

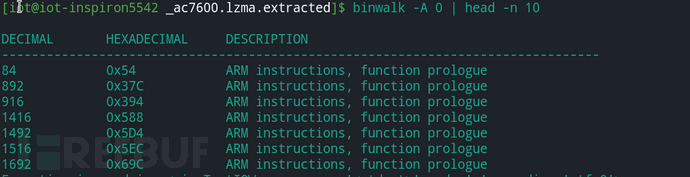

3.1 查看设备架构

ARM

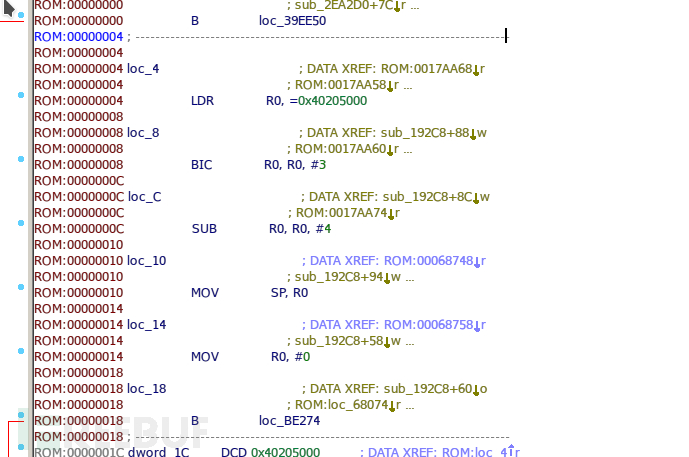

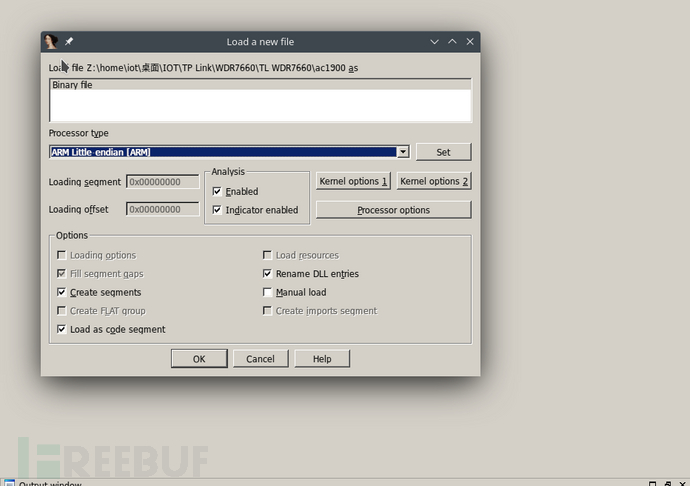

3.2 IDA分析

选择ARM/little

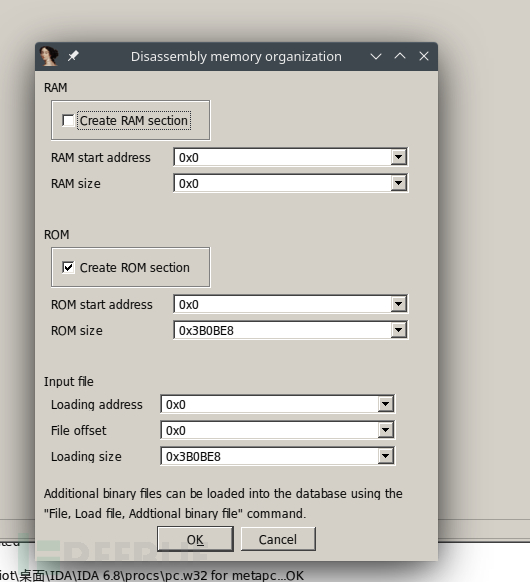

基地址为0

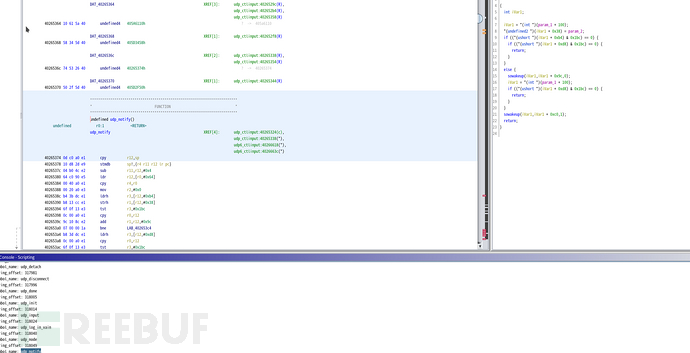

VxWorks采用usrInit进行栈初始化,usrInit是VxWorks系统引导后运行的第一个函数。

LDR R0,=0x40205000

BIC R0,R0,#3

SUB RO,RO,#4

MOV SP,RO #栈执政赋值 R0=$sp+0 可知加载的基地址为0x40205000

3.3 利用符号表修复函数名

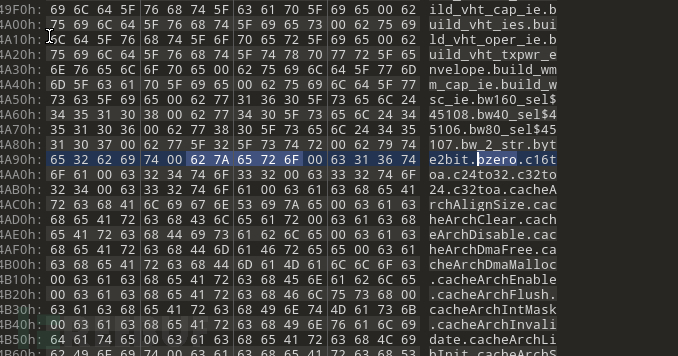

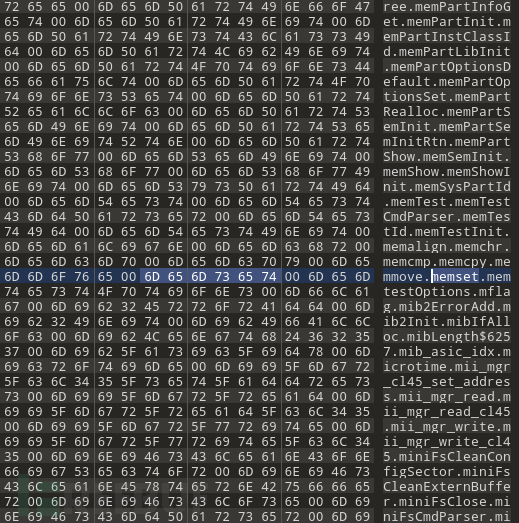

Bzero是VxWorks中一个函数,系统启动过程中会使用bzero函数对bss区的数据进行清零,因此可以利用”grep -r bzero”查找bzero函数。

$ grep -r bzero

memset

3.3.1 手动定位

符号表

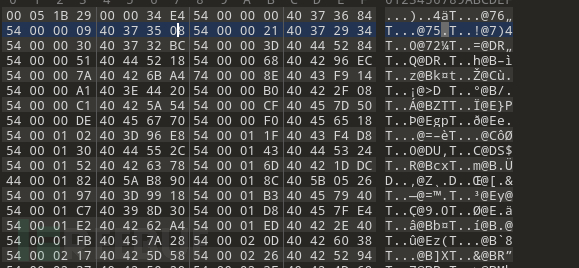

00 05 1B 29 00 00 34 E4

文件大小和符号表大小

8字节之后就是符号表

00 00 34 E4 => 13540(10进制)

8 + 8 * 13540 = 108328(符号表偏移)->符号表位置

函数符号偏移

54 00 00 00 40 37 36 84

类型(函数) 54

符号表偏移 00 00 00 -> 0

内存中的偏移 40 37 36 84

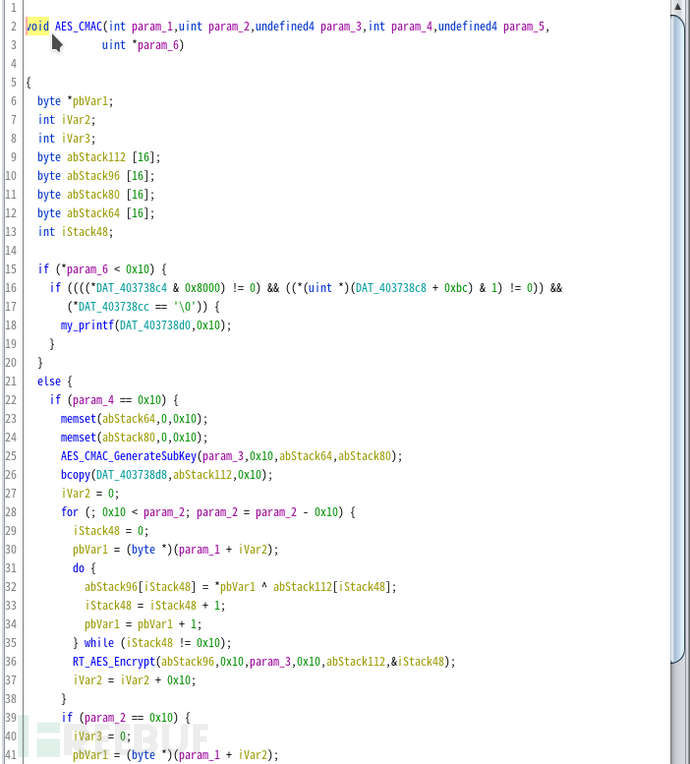

函数名称 AES_CMAC

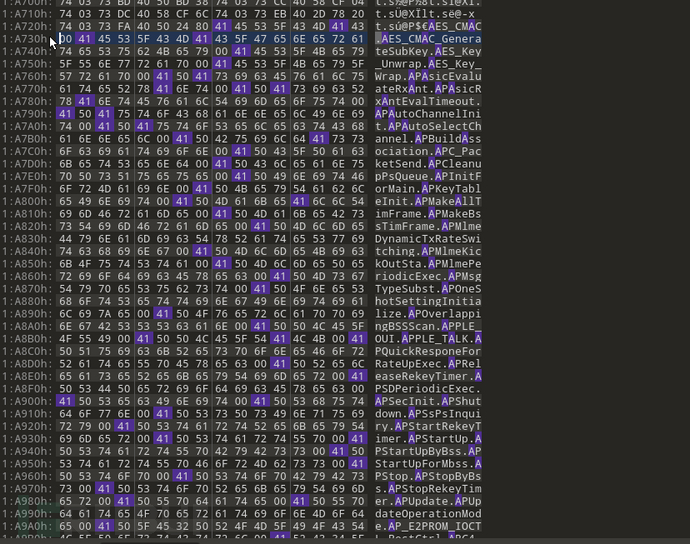

3.4 VxHunter工具修复

3.4.1 自动修复函数名

该工具自动识别函数符号

项目地址:

https://github.com/PAGalaxyLab/vxhunter.git

4. 总结

VxWorks固件分析,主要从内存加载地址及符号表入手,修改符号表与确定内存加载地址,对后续的漏洞挖掘起到至关重要的作用。

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 山石网科 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

Linux内核攻击面研究

2023-03-13

详解Flask SSTI 利用与绕过技巧V2

2023-03-06

Shadowsocks 重定向攻击

2023-02-09

文章目录