VulnHub - FUNBOX: GAMBLE HALL

H3rmesk1t

H3rmesk1t- 关注

VulnHub - FUNBOX: GAMBLE HALL

题目描述

Not a reallife box !

It's a very easy box, that makes you crazy.

HINTS:

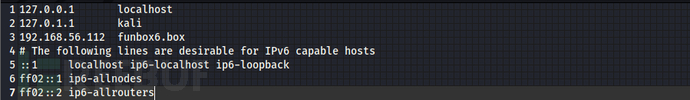

Don't forget to add: funbox6.box in your /etc/hosts !

This works better with VirtualBox rather than VMware

环境下载

戳此进行环境下载

FUNBOX: GAMBLE HALL靶机搭建

将下载好的靶机环境,导入 VritualBox,设置为 Host-Only 模式

将 VMware 中桥接模式网卡设置为 VritualBox 的 Host-only

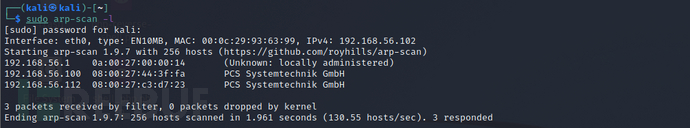

目标靶机的 IP 地址为:

192.168.56.112攻击机的 IP 地址为:

192.168.56.102

渗透测试

信息搜集

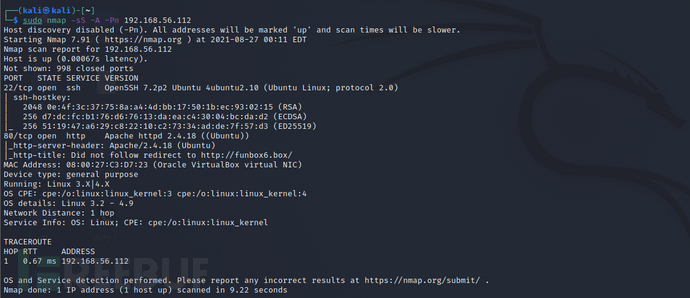

用 Nmap 扫描一下目标靶机的端口信息:

sudo nmap -sS -A -Pn 192.168.56.112,发现开放了22、80端口

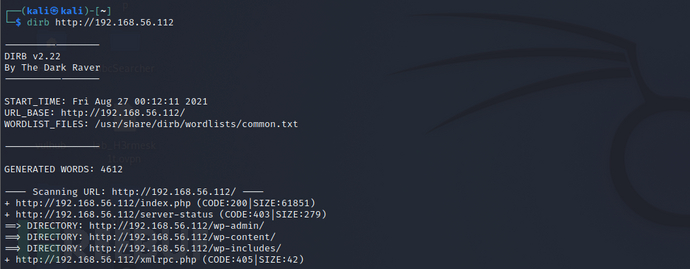

用 dirb 扫描一下 80 端口 web 目录:

dirb http://192.168.56.112

漏洞挖掘

先修改一下

/etc/passwd文件

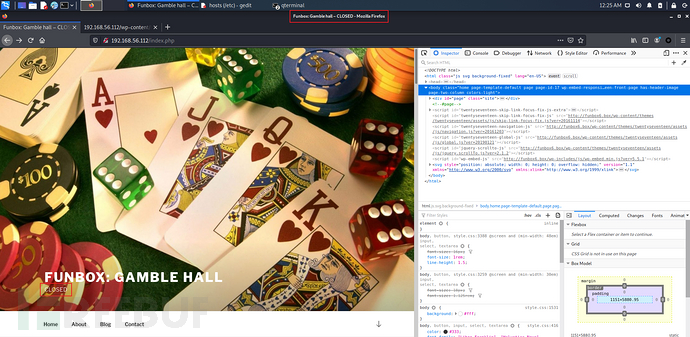

注意到网站上的标题处的

CLOSED和OPENED是轮番变化的,推测出存在一个cronjobs

当标题变为

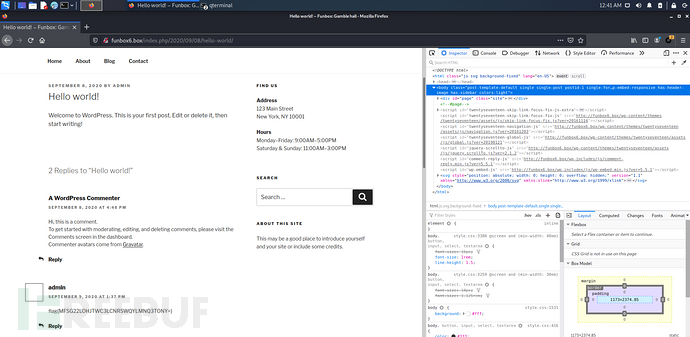

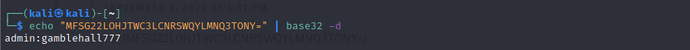

OPENED时开始进行信息搜集工作,在http://funbox6.box/index.php/2020/09/08/hello-world/发现登录凭据信息,利用 base32 解密得到用户名和密码:admin:gamblehall777

getshell

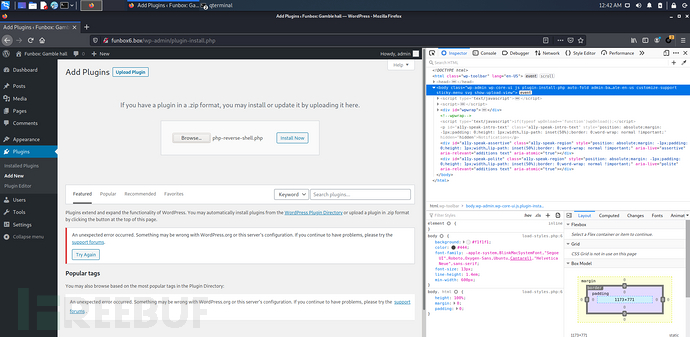

拿到后台后就是常规操作了,在

.php页面或者在插件处传马都行

开启 nc 监听,访问上传的马儿,成功接收到反弹的 shell

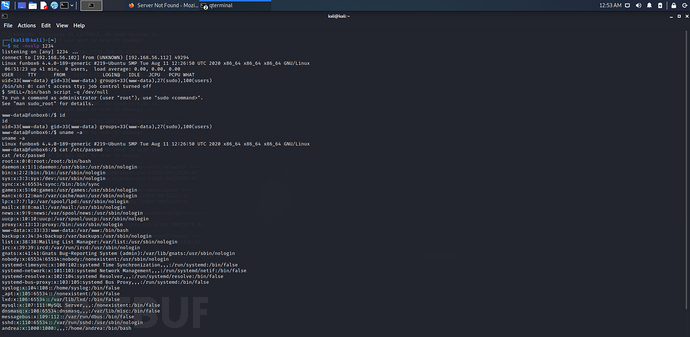

提权

执行

sudo -l进行查看,发现可以直接进行提权操作sudo bash,成功拿到 root 权限

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 H3rmesk1t 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

VulnHub

VulnHub

相关推荐

Java安全学习—URLDNS链

2022-04-06

Java安全学习—JDK7u21链

2022-04-06

Java安全学习—表达式注入

2022-03-21

文章目录