xss-labs靶场-第十四关 iframe和exif xss漏洞

知非

知非- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

xss-labs靶场-第十四关 iframe和exif xss漏洞

这关是个空白界面!!!

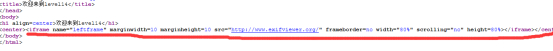

由于本关因iframe调用的文件地址失效,无法进行测试。

就是SRC是的那个地址!!!!

小知识:

HTML <iframe> 标签:作用是标记一个内联框架!!一个内联框架被用来在当前 HTML 文档中嵌入另一个文档。

URL | 规定在 <iframe> 中显示的文档的 URL。 |

结合三个大佬写的东西!!!

https://blog.csdn.net/qq_43168364/article/details/105523753

https://xz.aliyun.com/t/1206?accounttraceid=74ab404d-2a01-4a1c-8b87-36ad367dbe11#toc-12

https://blog.csdn.net/wo41ge/article/details/107459332

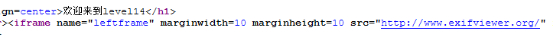

这关主要涉及的漏洞是exif xss漏洞。exif是可交换图像文件格式(英语:Exchangeable image file format,官方简称Exif),是专门为数码相机的照片设定的,可以记录数码照片的属性信息和拍摄数据。

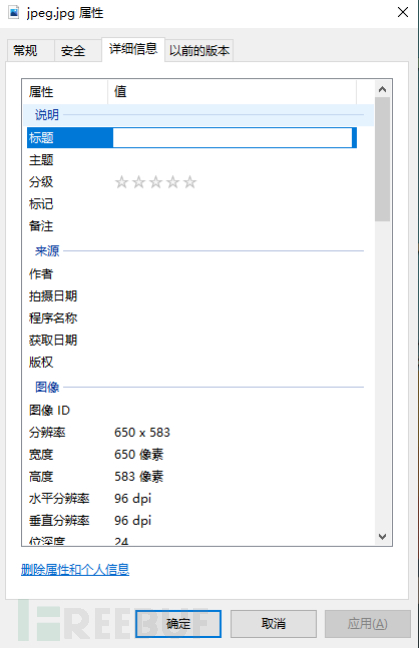

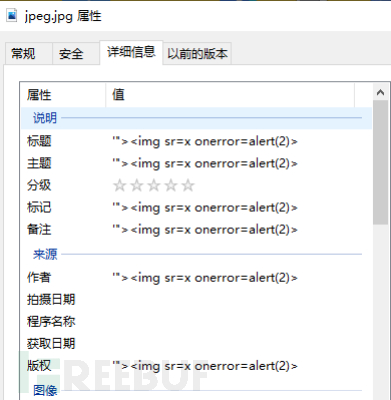

我们右键图片选择属性,点击详细信息就可以看到exif的相关属性。

我们可以在这些属性里面添加XSS代码,然后上传图片实现弹窗。

由于目标URL无法访问我们也无法上传图片。

根据大佬写的这关的PAYLOAD,并结合fuzzDicts-master中的XSS PAYLOAD:

因为iframe是内嵌对象,所以可以通过内嵌对象中的内容,通过XSS获取到相关信息。

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 知非 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

XSS-LABS靶机实战

XSS-LABS靶机实战

相关推荐

一个月学习通过商用密码测评师的经验分享

2025-01-09

等保2.0之AIX安全计算环境测评指导书

2023-05-10

记一次hackmyvm综合靶场的渗透测试-warez

2022-04-27